Pokud se chystáte nastavit aplikaci využívající OpenID Connect (OIDC) v prostředí Microsoft Azure Active Directory (AzureAD) pro jednotné přihlašování (SSO), postupujte podle následujících kroků.

Požadavky

Ujistěte se, že máte k dispozici účet AzureAD, ke kterému se můžete přihlásit.

Procedura

- Přihlaste se k účtu Microsoft Azure v roli uživatele – administrátora.

Otevře se domovská obrazovka Microsoft Azure.

- Vytvoření nové aplikace:

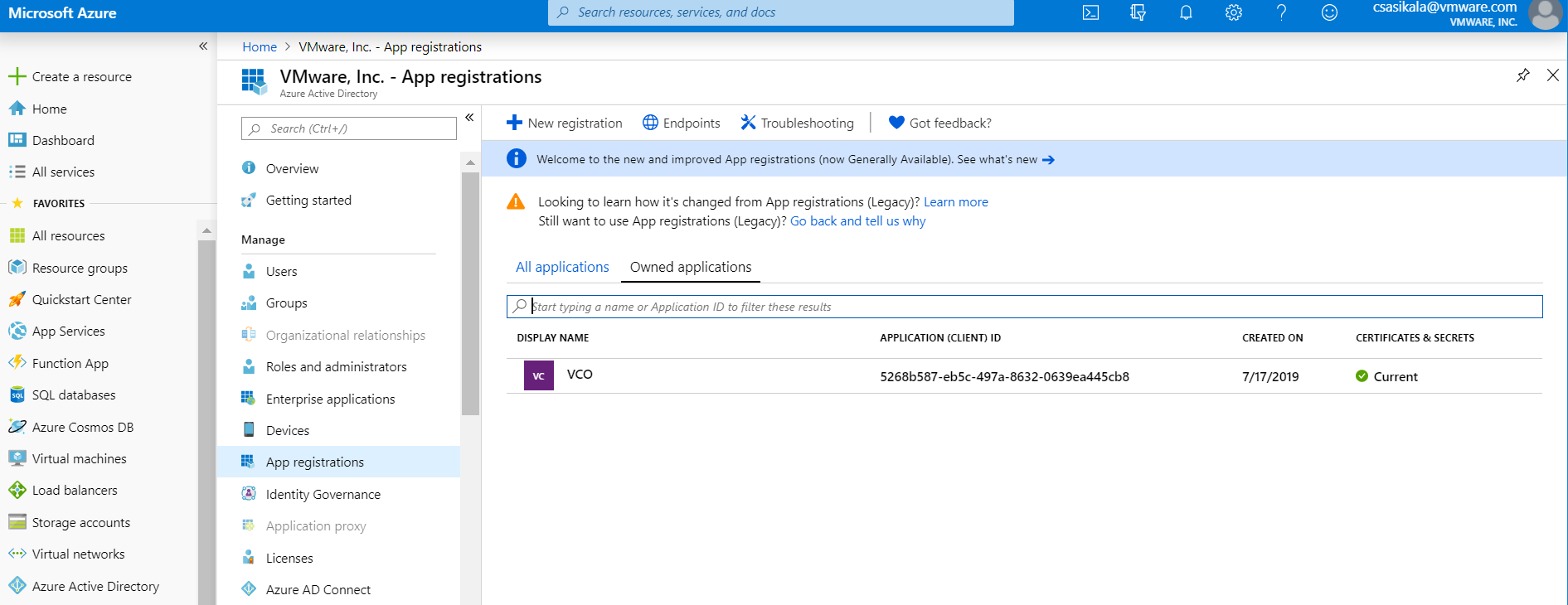

- Vyhledejte a vyberte službu Azure Active Directory.

- Přejděte do nabídky Registrace aplikace (App registration) > Nová registrace (New registration).

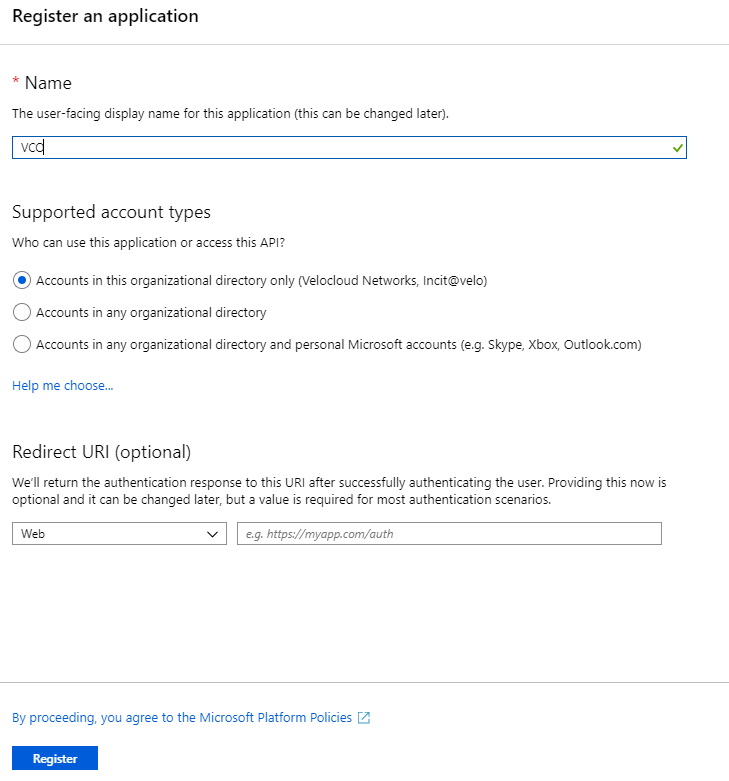

Otevře se obrazovka Registrace aplikace (Register an application).

- V poli Název (Name) zadejte název aplikace SASE Orchestrator.

- V poli URL pro přesměrování (Redirect URL) zadejte URL adresu pro přesměrování, kterou vaše aplikace SASE Orchestrator používá jako koncový bod zpětného volání.

Odkaz URL pro přesměrování můžete najít v aplikaci SASE Orchestrator v dolní části obrazovky Konfigurace autentizace (Configure Authentication). V ideálním případě bude mít adresa URL pro přesměrování SASE Orchestrator následující formát: https://<URL adresa Orchestratoru>/login/ssologin/openidCallback.

- Klikněte na možnost Registrovat (Register).

Vaše aplikace SASE Orchestrator se zaregistruje a bude uvedena na kartě Všechny aplikace (All applications) a Vlastněné aplikace (Owned applications). Nezapomeňte si poznamenat ID klienta / ID aplikace, které budete potřebovat během konfigurace jednotného přihlašování v aplikaci SASE Orchestrator.

- Klikněte na možnost Koncové body (Endpoints) a zkopírujte URL adresu prověřené konfigurace OIDC, kterou chcete použít během konfigurace jednotného přihlašování v aplikaci SASE Orchestrator.

- K vytvoření tajného klíče klienta pro aplikaci SASE Orchestrator klikněte na kartě Vlastněné aplikace (Owned applications) na vaši aplikaci SASE Orchestrator.

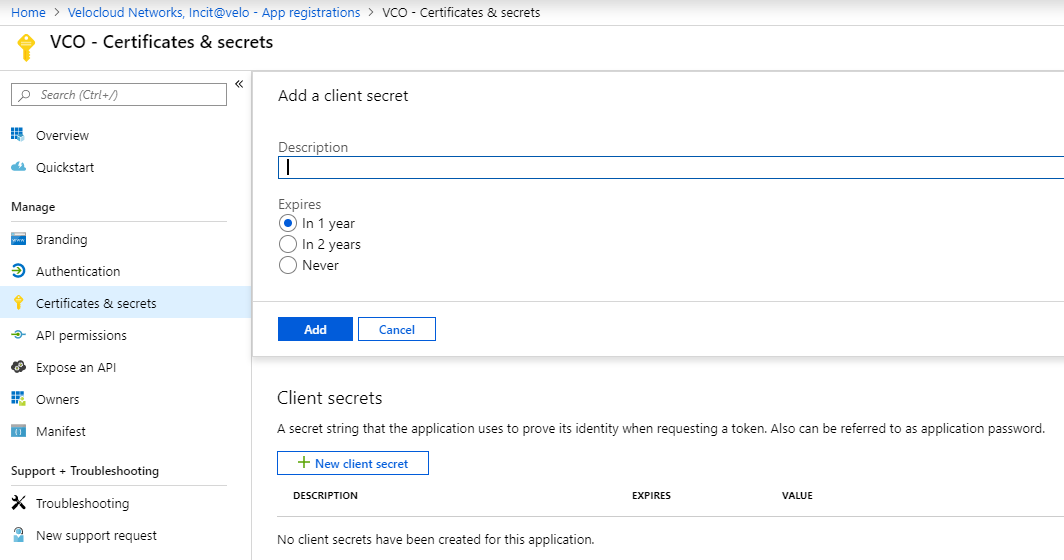

- Přejděte do nabídky Certifikáty a tajné klíče (Certificates & secrets) > Nový tajný klíč klienta (New client secret).

Otevře se obrazovka Přidání tajného klíče klienta (Add a client secret).

- Zadejte podrobnosti tajného klíče, jako je popis a vypršení jeho platnosti, a klikněte na tlačítko Přidat (Add).

Tajný klíč klienta pro registrovanou aplikaci je vytvořen. Poznamenejte si nový tajný klíč klienta, který budete potřebovat během konfigurace jednotného přihlašování v aplikaci SASE Orchestrator.

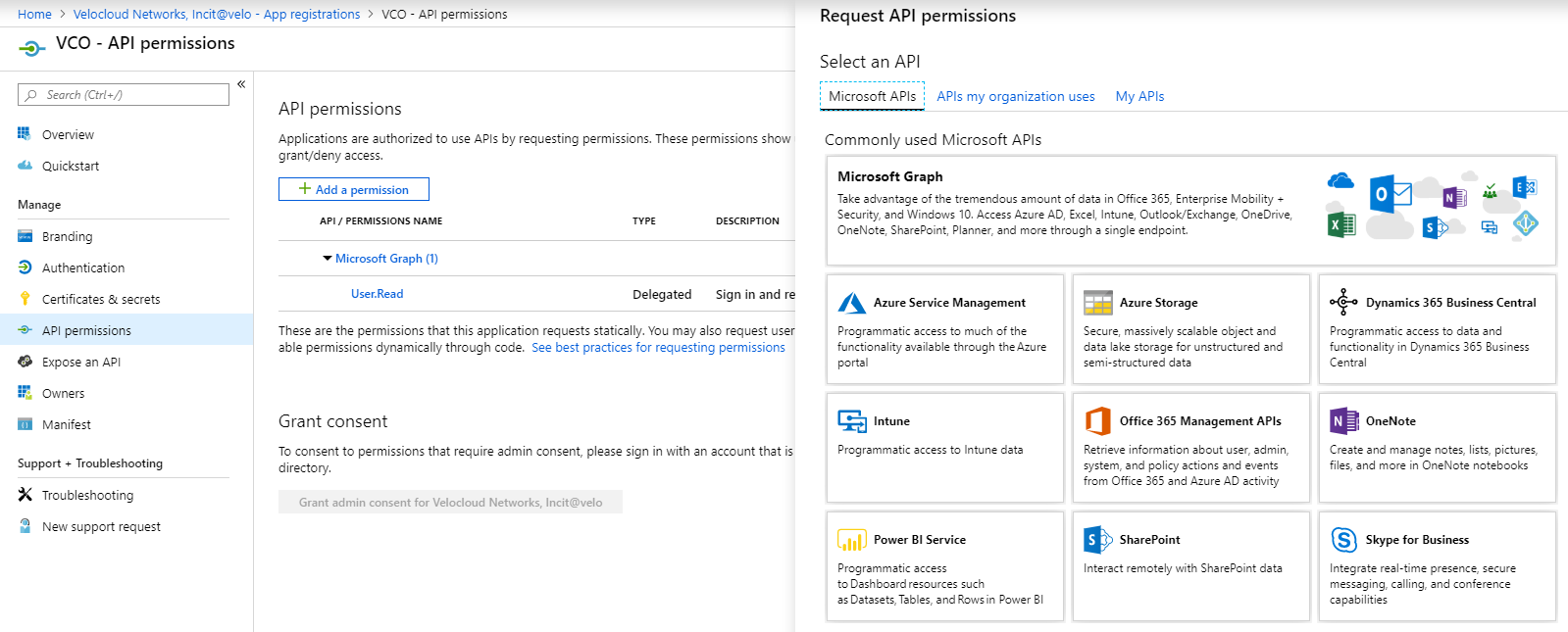

- Při konfiguraci oprávnění vaší aplikace SASE Orchestrator klikněte na aplikaci SASE Orchestrator a přejděte do nabídky Oprávnění API (API permissions) > Přidat oprávnění (Add a permission).

Otevře se obrazovka Vyžádání oprávnění API (Request API permissions).

- Klikněte na možnost Microsoft Graph a jako typ oprávnění pro vaši aplikaci vyberte možnost Oprávnění aplikace (Application permissions).

- V části Vybrat oprávnění (Select permissions) v rozevírací nabídce Adresář (Directory) vyberte položku Directory.Read.All a z rozevírací nabídky Uživatel (User) vyberte možnost User.Read.All.

- Klikněte na tlačítko Přidat oprávnění (Add permissions).

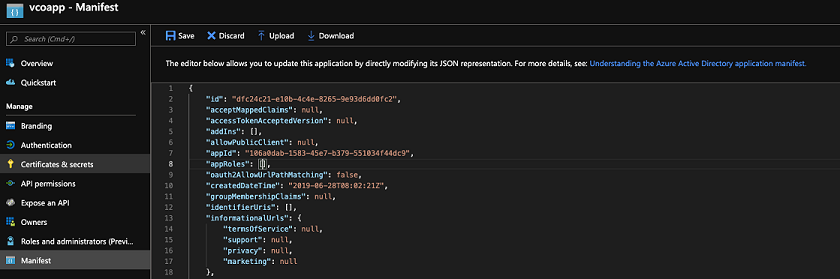

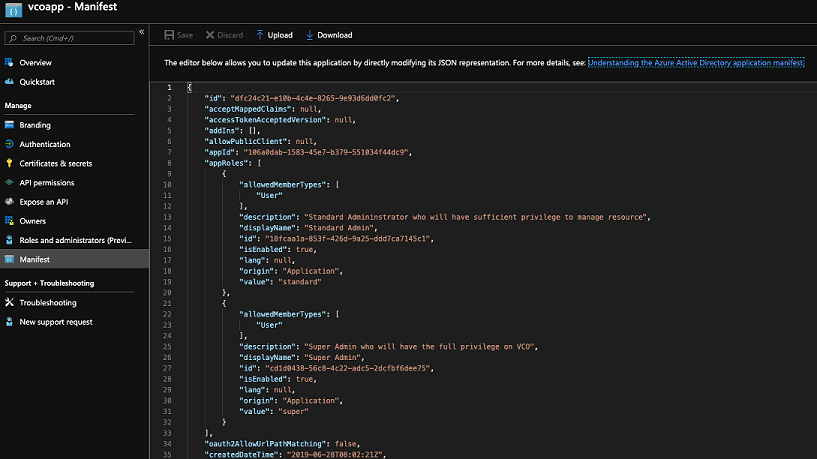

- Budete-li chtít přidat a uložit role v manifestu, klikněte na svoji aplikaci SASE Orchestrator a na obrazovce Přehled (Overview) klikněte na možnost Manifest.

Otevře se webový editor manifestu, který vám umožní upravit manifest v rámci portálu. Volitelně můžete také použít možnost Stáhnout (Download), upravit manifest lokálně a poté pomocí tlačítka Nahrát (Upload) tento manifest znovu použít ve své aplikaci.

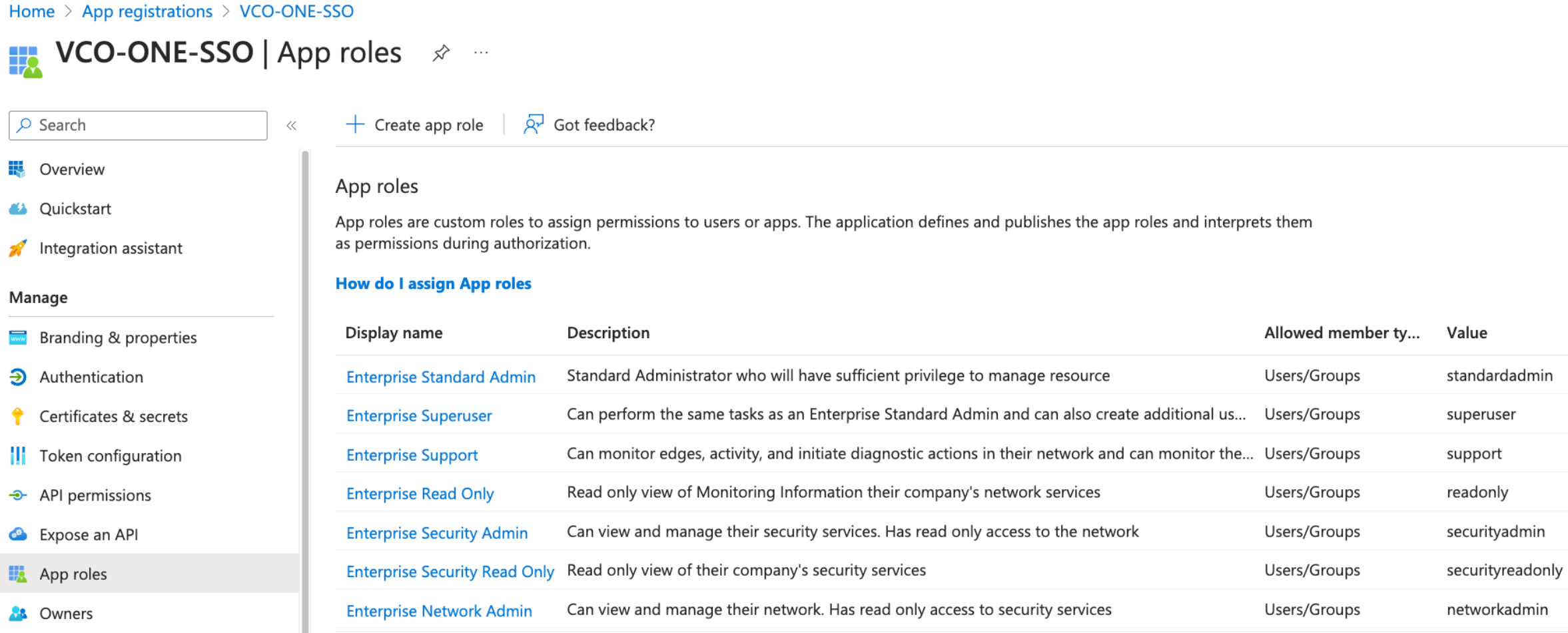

- V manifestu vyhledejte pole

appRoles, přidejte jeden nebo více objektů role dle pokynů v následujícím příkladu a klikněte na tlačítko Uložit (Save).Poznámka: Vlastnost hodnoty zappRolesmusí být přidána do sloupce Název role poskytovatele identity (Identity Provider Role Name)v tabulce Mapa rolí (Role Map) na záložce Autentizace (Authentication), aby bylo možné role správně namapovat.Vzorové objekty rolí{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SASE Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }Poznámka: Nezapomeňte nastavitidna hodnotu nově vygenerovaného globálního jedinečného identifikátoru (GUID). Identifikátory GUID lze vygenerovat online pomocí webových nástrojů (například https://www.guidgen.com/) nebo spuštěním následujících příkazů:- Linux/OSX –

uuidgen - Windows –

powershell [guid]::NewGuid()

Role jsou nastaveny ručně v SASE Orchestrator a musí se shodovat s rolemi nakonfigurovanými v portálu Microsoft Azure.

Role jsou nastaveny ručně v SASE Orchestrator a musí se shodovat s rolemi nakonfigurovanými v portálu Microsoft Azure.

- Linux/OSX –

- Vyhledejte a vyberte službu Azure Active Directory.

- Přiřazení skupin a uživatelů do aplikace SASE Orchestrator:

- Přejděte do nabídky Azure Active Directory > Podnikové aplikace (Enterprise applications).

- Vyhledejte a vyberte svou aplikaci SASE Orchestrator.

- Klikněte na tlačítko Uživatelé a skupiny (Users and groups) a přiřaďte k aplikaci vhodné uživatele a skupiny.

- Klikněte na tlačítko Odeslat (Submit).

Výsledek

Tímto je nastavení aplikace využívající OIDC v prostředí AzureAD pro potřeby jednotného přihlašování dokončeno.

Jak pokračovat dále

Nakonfigurujte jednotné přihlašování v aplikaci SASE Orchestrator.