Workspace ONE UEM-integration med Microsoft Intune® app-beskyttelsespolitikker fjerner styringen af politikker for beskyttelse mod tab af data (DLP) for dine Microsoft Intune app-beskyttelsespolitikker i to konsoller.

Du kan konfigurere DLP-programpolitikkerne for din Microsoft Intune-appbeskyttelse i Workspace ONE UEM. Når du har integreret de to systemer, skal du administrere DLP-apppolitikkerne i Workspace ONE UEM Console, så integrationen forbliver aktuel.

De fleste Microsoft Intune-appbeskyttelsespolitikker er tilgængelige for Android-platformen og iOS-platformen.

Administrer i Workspace ONE UEM Console for at holde dig synkroniseret

Når du har integreret de to systemer, skal du administrere DLP-apppolitikkerne i Workspace ONE UEM Console, så integrationen forbliver aktuel. Workspace ONE UEM modtager ikke ændringer, der er foretaget i andre dele af integrationen. DLP-apppolitikker eller sikkerhedsgruppetildelinger kan komme ud af synk.

Brugeroplevelser på Android og iOS

iOS- og Android-platformene har forskellige og ens brugeroplevelser, når brugere for første gang får adgang til apps efter integration med Intune.

Oplevelse på iOS

Når enhedens bruger godkendes til Microsoft Office 365-apps på iOS-enheder, og profilen pushes korrekt, viser systemet en pop-up med en besked om, at din organisation adminstrerer appen. Der er ingen yderligere trin i konfigurationen.

Oplevelse på Android

For at styre Android- og Android Enterprise-enheder skal brugere installere Intune Company Portal-appen. Denne app fungerer som mægler for Intune-appens SDK på samme måde, som Workspace ONE Intelligent Hub fungerer som mægler for Workspace ONE UEM-apps.

Samme oplevelse på iOS og Android

Begge platforme skal indstille Intune som MDM Authority på enheden. Du kan konfigurere denne indstilling på enheden i . Aktiver Intune MDM Authority fra notifikationen Kom i gang.

Udfør disse handlinger i Azure for at integrere Microsoft Intune

For integration skal du oprette en brugerkonto og tildele brugeren de viste Microsoft-licenser.

De miljøer, der ikke har Azure AD-integration i Directory Services i Workspace ONE UEM Console, skal du tilføje i AirWatch by VMware-appen i Azure. Få adgang til Konfigurer Workspace ONE UEM til at bruge Azure AD som identitetstjeneste for at få flere oplysninger.

Hvis du allerede har Out of the Box Enrollment (OOBE) konfigureret med andre MDM-udbydere end Workspace ONE UEM, skal du tilføje AirWatch by VMware og ikke indtaste eller redigere andre indstillinger i Azure. Hvis du indtaster eller redigerer konfigurationer, risikerer du at afbryde den eksisterende tilmeldingsproces.

- Opret en servicekonto (en bruger) i Azure, og tildel brugeren de korrekte roller.

Bemærk:

Disse trin er generelle. Der er aktuelle oplysninger om konfiguration af Azure i Microsoft-dokumentationen.

- Gå til din Azure-portal ved at indtaste portal.azure.com i din browser.

- Opret en bruger, eller synkroniser en bruger med On-Premises Active Directory.

Deaktiver MFA (multifaktorgodkendelse) for denne brugers domæne.

- Tildel denne bruger de oplistede roller.

- Intune-administrator

- App-administrator

- Directory Reader

- Directory Writer

- Hvis du har oprettet en bruger i Azure AD, skal du bruge denne konto til at logge på Azure på portal.azure.com. Sørg for, at adgangskoden er gyldig og ikke skal opdateres.

- Du skal tildele brugeren de licenser, der er angivet i Azure.

- Microsoft Intune-appbeskyttelsespolitikker

- Microsoft Enterprise Mobility + Security E3 eller E5

Konfigurer Intune-indstillinger

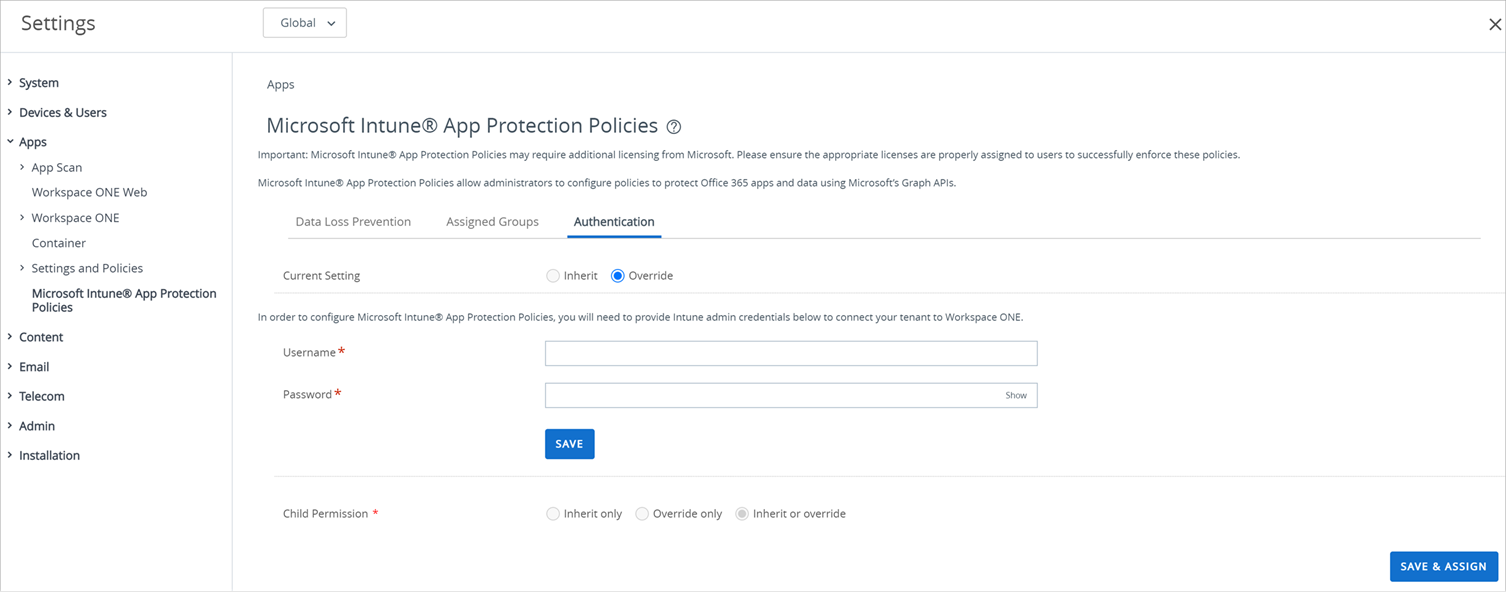

I Workspace ONE UEM Console skal du konfigurere og anvende politikker for beskyttelse mod tab af data (DLP) for Microsoft Intune® App-beskyttelsesprogrammer og -data. Konfigurer først fanen Godkendelse, så systemerne kan kommunikere. Konfigurer derefter dine DLP-indstillinger, og tildel dem til grupper.

Advarslen ændres for operativsystemversionen og app-versionen. Android Patch-versionen viser kun brugeren en advarselsmeddelelse. Advarsler forhindrer ikke slutbrugere i at bruge appen.

Forudsætninger

For at konfigurere og anvende DLP-app-politikker på Intune-apps skal du have rettigheder til at konfigurere app-politikker i Intune.

Procedure

- Gå til .

- Vælg fanen Godkendelse, og indtast Azure-administratorens brugernavn og adgangskode.

Administratorer kan bruge Office 365 DLP-app-politikker til at beskytte Office 365-apps og -data med Microsoft Graph-API'er. For at konfigurere Office 365 DLP-politikker skal du have administratorlegitimationsoplysninger for at tilslutte din tenant til Workspace ONE UEM.

Indstilling Beskrivelse Brugernavn Angiv det brugernavn, der skal bruges til at konfigurere din tenant til Workspace ONE UEM. Adgangskode Angiv den adgangskode, der skal bruges til at konfigurere din tenant til Workspace ONE UEM. Workspace ONE UEM bruger disse legitimationsoplysninger til at søge efter og tildele DLP-app-politikkerne til Microsoft-sikkerhedsgrupperne.

- Vælg fanen Beskyttelse mod tab af data, og konfigurer de foretrukne Microsoft Intune-politikker for beskyttelse mod tab af data. Konfigurer DLP-app-politikker for dine administrerede Microsoft Intune-app-beskyttelsespolitikker for apps og data.

Indstillinger for relokalisering af data Beskrivelse Forhindr backup Forhindrer brugere i at sikkerhedskopiere data fra deres administrerede apps. Tillad at app kan overføre data til andre apps -

Alle – Brugere kan sende data fra administrerede apps til alle apps.

-

Begrænset – Brugere kan sende data fra deres administrerede apps til andre administrerede apps.

-

Ingen – Forhindrer brugere i at sende data fra administrerede apps til andre apps.

Tillad at apps kan indhente data fra andre apps -

Alle – Brugere kan modtage data fra apps til deres administrerede apps.

-

Begrænset – Brugere kan modtage data fra andre administrerede apps til deres administrerede apps.

-

Ingen – Forhindrer brugere i at modtage data fra alle apps til deres administrerede apps.

Forhindr "Gem som" Forhindrer brugere i at gemme appdata for administrerede Microsoft Intune App-beskyttelsespolitikker til et andet lagersystem eller område. Begræns klik /kopier / indsæt med andre apps -

Alle apps – Brugere kan klippe, kopiere og indsætte data mellem deres administrerede apps og alle apps.

-

Blokeret – Forhindrer brugere i at klippe, kopiere og indsætte data mellem administrerede apps og alle apps.

-

Politik for administrerede apps – Brugere kan klippe, kopiere og indsætte data mellem administrerede apps til Microsoft Intune-appbeskyttelsespolitikker.

-

Politik for administrerede apps med Indsæt i – Brugere kan klippe og kopiere data fra deres administrerede apps og indsætte data i andre administrerede apps.

Brugere kan også klippe og kopiere data fra enhver app til deres administrerede apps.

Begræns webindhold til visning i styrede browser Tvinger links i administrerede apps til at blive åbnet i en administreret browser. Krypter app-data Krypterer data, der vedrører administrerede apps, når enheden er i den valgte tilstand. Systemet krypterer data, der opbevares hvor som helst, inklusive eksterne lagerdrev og SIM-kort. Deaktiver synkronisering af indhold Forhindrer administrerede apps i at gemme kontakter til den indbyggede adressebog. Deaktiver udskrivning Forhindrer brugere i at printe data associeret med administrerede apps. Tilladte datalagerplaceringer Administratorer kan kontrollere, hvor brugere kan opbevare data fra administrerede apps. Indstillinger for adgang Beskrivelse Påkræv pinkode for adgang Kræver, at brugere indtaster en pinkode for at få adgang til administrerede apps.

Brugere opretter pinkoden under deres første adgang.

Antal forsøg før pinkode nulstilles Indstiller antallet af indtastninger, som brugere forsøger, før systemet nulstiller pinkoden. Tillad simpel pinkode Brugere kan oprette firecifrede pinkoder med gentagne tegn. Længde på pinkode Indstiller antal tegn, som brugere skal indstille for deres pinkoder. Tilladte pinkodetegn Indstiller tegn, som brugere skal konfigurere for deres pinkoder. Tillad anvendelse af fingeraftryk i stedet for pinkode Brugere kan få adgang til administrerede apps med deres fingeraftryk i stedet for pinkoder. Påkræv virksomhedslegitimationsoplysninger for adgang Brugere kan få adgang til administrerede apps med deres virksomhedslegitimationsoplysninger. Bloker styrede apps fra at køre på jailbroken eller rooted enheder Forhindrer brugere i at få adgang til administrerede apps på kompromitterede enheder. Tjek adgangskrav igen efter (minutter) Indstiller systemet til at validere adgangspinkode, fingeraftryk eller legitimationsoplysninger, når adgangssessionen når et af tidsintervallerne.

-

Timeout – Antal minutter, som adgangssessioner for administrerede apps er inaktive.

-

Offline-frist – Antal minutter, hvor enheder med administrerede apps er offline.

Offline-interval (i dage) før app-data blivet slettet Indstiller systemet til at fjerne administrerede appdata fra enheder, når enheder er offline i et vist antal dage. Indstillinger for Android Beskrivelse Bloker hentning af skærmbilleder og Android assistant Hvis Ja vælges, vil screenshot-funktionalitet og Android assistent app-skanning være utilgængelig når en Office app anvendes. Minimum operativsystemversion påkrævet Indtast den påkrævede Android OS-version, en bruger som minimum skal have for at få sikker adgang til appen. Minimum operativsystemversion påkrævet (kun advarsel) Indtast den Android OS-version, en bruger som minimum skal have for at få sikker adgang til appen. Minimum app-version påkrævet Indtast den påkrævede appversion, en bruger som minimum skal have for at få sikker adgang til appen. Minimum app-version påkrævet (kun advarsel) Indtast den appversion, en bruger som minimum skal have for at få sikker adgang til appen. Minimum Android patch-version påkrævet Indtast det ældste påkrævede Android-sikkerhedspakkeniveau, en bruger som minimum skal have for at få sikker adgang til appen. Minimum Android patch-version påkrævet (kun advarsel) Indtast det ældste Android-sikkerhedspakkeniveau, en bruger som minimum skal have for at få sikker adgang til appen. -

- Vælg fanen Tildelte grupper, og tildel DLP-app-politikkerne til Microsoft-sikkerhedsgrupperne. Sikkerhedsgrupperne er tidligere konfigureret i Azure.

Indstilling Beskrivelse Alle sikkerhedsgrupper Indtast navnet på sikkerhedsgruppen, og tildel den til DLP-app-politikkerne. Vælg et punkt på listen, som systemet viser efter en indtastning.

Vælg Tilføj gruppe, og tildel DLP-app-politikkerne til sikkerhedsgruppen.

Sikkerhedsgrupper tildelt til O365-politikker Viser de sikkerhedsgrupper, som er tildelt DLP-app-politikkerne.

Vælg Fjern gruppe og fjern tildelingen fra sikkerhedsgruppen.

Advarselsmeddelelser for slettede og ændrede politikker

Når Microsoft Intune App-beskyttelsespolitikker er indlæst, tjekker Workspace ONE UEM Console for sletninger og ændringer i Intune i Azure-portalen. Administrerede politikker kan komme ud af synk med de udrullede politikker. For at advare administratorer om mulige sletninger og ændringer viser Workspace ONE UEM Console advarselsmeddelelser baseret på scenariet.

-

Politik blev slettet på Microsoft Intune-portalen. Klik på Slet indstillinger for at slette politikindstillingerne fra UEM.

Workspace ONE UEM Console viser denne meddelelse, når en person sletter en eller begge iOS- og Android-politikker, der er udrullet i Intune. Hvis du vælger Slet indstillinger fjernes indstillingerne for begge politikker fra Workspace ONE UEM Console uden at redigere noget på Azure-siden. Konsol-siden opdateres ikke automatisk.

Brugere kan udrulle nye iOS- og Android-politikker til Azure uden fejl.

Bemærk: Hvis kun en af politikkerne, iOS eller Android, slettes i Azure, forbliver den anden politik i Azure. Brugere skal slette den anden politik manuelt, hvis de vælger ikke at beholde tidligere indstillinger. -

Politikindstillinger blev opdateret på Microsoft Intune-portalen og er ikke synkroniseret med Workspace ONE UEM. Klik på Synkroniser indstillinger for at opdatere denne politik i UEM.

Workspace ONE UEM Console viser denne meddelelse, når en person modificerer både iOS- og Android-politikker i Intune i Azure-portalen, og politikindstillingerne stadig stemmer overens mellem de to politikker. Hvis du vælger Synk indstillinger opdateres indstillingerne for begge politikker i Workspace ONE UEM, så de matcher dem, der hentes fra politikkerne i Azure. Konsol-siden opdateres ikke automatisk.Bemærk: Dette senario udelader indstillinger, der er specifikke for iOS eller Android, f.eks. iOS SDK-indstillinger og Android Assistant-indstillinger. -

Politikken "Modtag data mellem andre apps" er forskellig for Android-politik og iOS-politik i Azure-portalen. Denne indstilling skal være den samme, for at Workspace ONE UEM kan synkronisere Android- og iOS-politikken. Kontakt IT-administratoren for at løse problemet.

Politikkerne "Modtag data mellem andre apps" og "Send org-data til andre apps" er forskellige for Android-politik og iOS-politik i Azure-portalen. Disse indstillinger skal være de samme, for at Workspace ONE UEM kan synkronisere Android- og iOS-politikken. Kontakt IT-administratoren for at løse problemet.

Politikkerne ”Forbyd sikkerhedskopiering”, "Modtag data mellem andre apps" og "Send org-data til andre apps" er forskellige for Android-politik og iOS-politik i Azure-portalen. Disse indstillinger skal være de samme, for at Workspace ONE UEM kan synkronisere Android- og iOS-politikken. Kontakt IT-administratoren for at løse problemet.

Workspace ONE UEM Console viser disse meddelelser, når en person ændrer begge politikker i Intune i Azure-portalen, men politikindstillingerne ikke stemmer overens mellem de to politikker. Meddelelserne viser forskellene i indstillinger mellem de to politikker i Azure. De viser også de politiknavne, der er vist i Azure, og ikke dem, der bruges af Workspace ONE UEM Console.

Afhjælp konflikterne i meddelelserne, før du bruger menuelementet Synk indstillinger i Workspace ONE UEM Console.

Bemærk: Dette senario udelader indstillinger, der er specifikke for iOS eller Android, f.eks. iOS SDK-indstillinger og Android Assistant-indstillinger.

Menuelementet Slet indstillinger og menuelementet Synk indstillinger ændrer ikke indstillinger i Intune i Azure-portalen.