Anhand von PowerShell-Skripten können Sie Ihre Umgebung mit allen Konfigurationseinstellungen einrichten. Wenn Sie das PowerShell-Skript zum Bereitstellen von Unified Access Gateway ausführen, kann die Lösung schon beim ersten Systemstart in der Produktion eingesetzt werden.

Das Kennwort für die Verwaltungsoberfläche und die API sind allerdings nicht verfügbar, wenn das Kennwort während der Bereitstellung nicht angegeben wird. Wenn Sie das Kennwort für die Verwaltungsoberfläche bei der Bereitstellung nicht angeben, können Sie später keinen Benutzer hinzufügen, um den Zugriff auf die Verwaltungsoberfläche oder die API zu ermöglichen. Sie müssen Ihr Unified Access Gateway erneut bereitstellen.

Sie können die Parameter in der INI-Datei zum Erstellen von Administratorbenutzern mit geringen Berechtigungen für Überwachungsrollen einbeziehen. Das Erstellen von Superuser-Admin-Benutzern wird nicht unterstützt. Sie können die Kennwortrichtlinien für den Root-Benutzer und den Admin-Benutzer konfigurieren, bevor Sie die Unified Access Gateway-Instanz bereitstellen.

Weitere Informationen zu den Parametern finden Sie im Abschnitt, in dem der entsprechende Parameter der Administrator-Benutzeroberfläche verwendet wird. Beispiel: Einige der Bereitstellungsparameter werden in PowerShell-Parameter für die Bereitstellung von Unified Access Gateway und Bereitstellen von Unified Access Gateway mit dem OVF-Vorlagenassistenten beschrieben. Informationen zu den in der Systemkonfiguration verwendeten Parametern, den Syslog-Servereinstellungen, den Netzwerkeinstellungen usw. finden Sie unter Konfigurieren von Unified Access Gateway auf den Verwaltungsseiten für die Konfiguration. Informationen zu den in Edge-Diensten verwendeten Parametern und anderen Anwendungsfällen von Unified Access Gateway wie Workspace ONE Intelligence und Identify Bridging finden Sie unter Anwendungsbeispiele für die Unified Access Gateway-Bereitstellung.

Voraussetzungen

- Löschen Sie bei einer Hyper-V-Bereitstellung und bei einem Upgrade von Unified Access Gateway mit statischer IP die vorherige Appliance, bevor Sie die neuere Unified Access Gateway-Instanz bereitstellen.

- Stellen Sie sicher, dass die Systemanforderungen erfüllt sind.

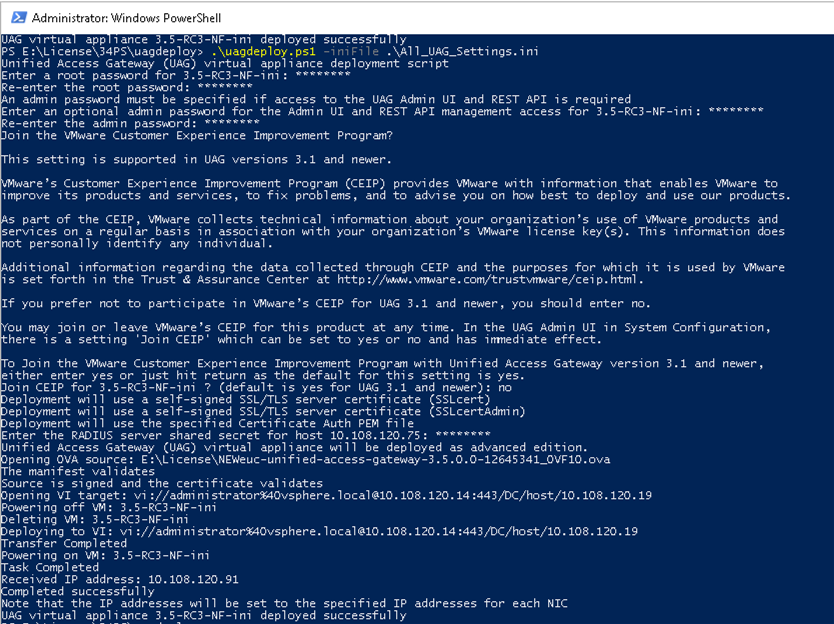

Dies ist ein Beispielskript zum Bereitstellen von Unified Access Gateway in Ihrer Umgebung.

Abbildung 1. PowerShell-Beispielskript

Prozedur

Ergebnisse

Nächste Maßnahme

[General] name=UAG1 source=C:\temp\euc-unified-access-gateway-3.2.1-7766089_OVF10.ova

Informationen zum Upgrade ohne Unterbrechung des Dienstes finden Sie unter Upgrade ohne Ausfallzeit.