Eine der Konfigurationseinstellungen für Unified Access Gateway betrifft die Anzahl der zu verwendenden virtuellen NICs (Network Interface Cards). Wenn Sie Unified Access Gateway bereitstellen, wählen Sie eine Bereitstellungskonfiguration für Ihr Netzwerk aus.

Sie können eine, zwei oder drei NICs festlegen, die mit „onenic“, „twonic“ oder „threenic“ angegeben werden.

Eine Verringerung der Anzahl der offenen Ports in den einzelnen virtuellen LANs und eine Trennung der verschiedenen Typen von Netzwerkdatenverkehr kann eine signifikante Verbesserung der Sicherheit bewirken. Die Vorteile ergeben sich hauptsächlich durch das Trennen und Isolieren der verschiedenen Typen von Netzwerkdatenverkehr im Zuge einer Defense-in-Depth-Sicherheitsstrategie für die DMZ. Dies kann entweder durch die Implementierung von separaten physischen Switches in der DMZ, durch mehrere virtuelle LANs in der DMZ oder durch eine vollständig durch VMware NSX verwaltete DMZ erreicht werden.

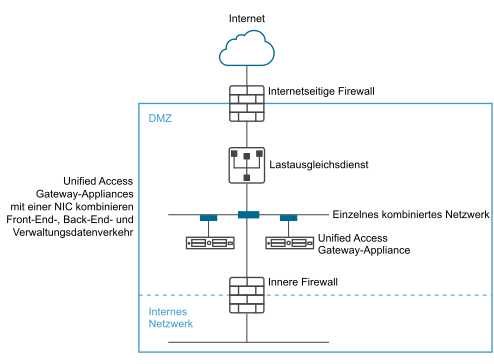

Typische DMZ-Bereitstellung mit einer NIC

Die einfachste Bereitstellung von Unified Access Gateway erfolgt mit nur einer NIC (eth0), bei der der gesamte Netzwerkdatenverkehr in einem einzigen Netzwerk kombiniert ist. Datenverkehr von der Internet-seitigen Firewall wird an eine der verfügbaren Unified Access Gateway-Appliances geleitet. Unified Access Gateway leitet den autorisierten Datenverkehr dann durch die innere Firewall an Ressourcen im internen Netzwerk. Unified Access Gateway blockiert nicht autorisierten Datenverkehr.

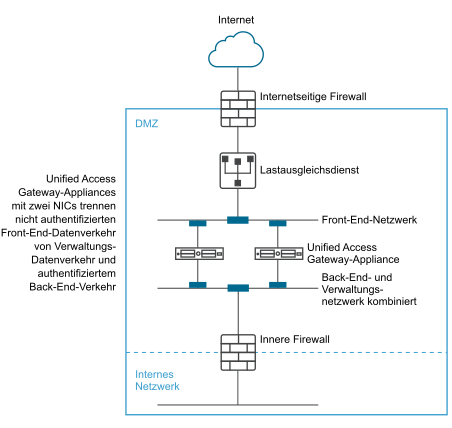

Trennung von nicht authentifiziertem Benutzerdatenverkehr von Back-End- und Verwaltungsdatenverkehr

Eine Alternative zur Bereitstellung mit einer NIC (eth0) ist eine Bereitstellung mit zwei NICs. Die erste NIC wird weiterhin für Internet-seitige nicht authentifizierte Zugriffe verwendet, der authentifizierte Back-End-Datenverkehr und der Verwaltungsdatenverkehr befinden sich jedoch separat in einem anderen Netzwerk (eth1).

In einer Bereitstellung mit zwei NICs muss Unified Access Gateway den Datenverkehr, der durch die innere Firewall in das interne Netzwerk gelangt, autorisieren. Nicht autorisierter Datenverkehr gelangt nicht in dieses Back-End-Netzwerk. Verwaltungsdatenverkehr wie die REST-API für Unified Access Gateway befindet sich ausschließlich in diesem zweiten Netzwerk.

Wenn ein Gerät, z. B. der Lastausgleichsdienst, im nicht authentifizierten Front-End-Netzwerk kompromittiert wurde, dann ist es in einer Bereitstellung mit zwei NICs nicht möglich, das Gerät so umzukonfigurieren, dass Unified Access Gateway umgangen wird. Firewall-Regeln der Schicht 4 sind mit der Unified Access Gateway-Sicherheit der Schicht 7 kombiniert. Ähnlich verhält es sich, wenn die Internet-seitige Firewall dahingehend falsch konfiguriert wurde, dass TCP-Port 9443 geöffnet ist. In diesem Fall wird die REST-API für die Verwaltung von Unified Access Gateway nicht für Internetbenutzer verfügbar. Bei einem Defense-in-Depth-Prinzip kommen mehrere Sicherheitsstufen zum Einsatz, wodurch ein einzelner Konfigurationsfehler oder Systemangriff nicht zwingend zu einer allgemeinen Gefährdung führt.

In einer Bereitstellung mit zwei NICs können Sie zusätzliche Infrastruktursysteme wie DNS-Server oder RSA SecurID-Authentifizierungsmanager-Server so konfigurieren, dass sie sich im Back-End-Netzwerk innerhalb der DMZ befinden und diese Server im Internet-seitigen Netzwerk nicht sichtbar sind. Wenn sich Infrastruktursysteme in der DMZ befinden, schützt dies vor Angriffen der Schicht 2, die aus dem Internet-seitigen LAN von einem kompromittierten Front-End-System stammen, und sorgt für eine effektive Verringerung der Gesamtangriffsfläche.

Der größte Teil des Unified Access Gateway-Netzwerkdatenverkehrs betrifft die Anzeigeprotokolle für Blast und PCoIP. Mit einer einzigen NIC wird der Anzeigeprotokolldatenverkehr in das und aus dem Internet mit dem Datenverkehr in die und aus den Back-End-Systemen kombiniert. Wenn zwei oder mehr NICs verwendet werden, wird der Datenverkehr auf die Front-End- und Back-End-NICs und -Netzwerke verteilt. Dies beseitigt den potenziellen Engpass einer einzigen NIC und bietet Leistungsvorteile.

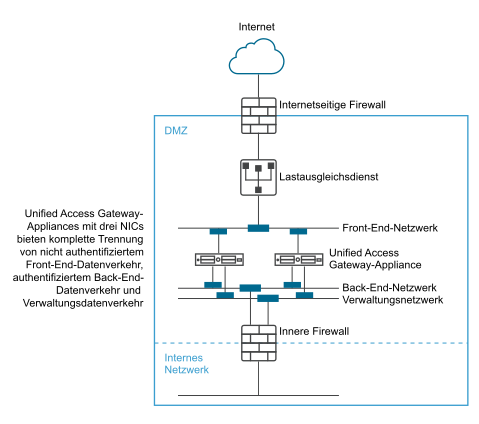

Unified Access Gateway unterstützt eine weitere Trennung, indem auch der Verwaltungsdatenverkehr in ein spezifisches Verwaltungs-LAN verlagert werden kann. HTTPS-Verwaltungsdatenverkehr an Port 9443 kann dann nur aus dem Verwaltungs-LAN stammen.