Ausführliche Informationen zu den in diesem Abschnitt beschriebenen Schritten finden Sie in der offiziellen Dokumentation zu Amazon AWS PowerShell.

Voraussetzungen

Erstellen Sie gegebenenfalls ein Amazon AWS-Konto.

Prozedur

- Erstellen Sie in der AWS-Konsole einen Zugriffsschlüssel und rufen Sie die Zugriffsschlüssel-ID und den geheimen Zugriffsschlüssel ab. Legen Sie sie im Standardprofil fest.

Dieser Schritt ist nur notwendig, wenn Sie weder über eine Zugriffsschlüssel-ID noch über einen geheimen Zugriffsschlüssel verfügen.

Set-AWSCredential -AccessKey AKIAI6428NKYOEXAMPLE ` -SecretKey bvfhkvvfhsbvhsdbhfbvfhfhvfhdskvbhfvbfhEXAMPLE ` -StoreAs default

- Erstellen Sie einen Bucket in Amazon S3, um gegebenenfalls Unified Access Gateway VMDK-Images zu speichern.

$bucket="uag-images" New-S3Bucket -BucketName $bucket -Region us-east-2

- Erstellen Sie eine IAM-Rolle mit der Bezeichnung vmimport in Amazon AWS und wenden Sie eine Richtlinie auf die Rolle an.

$importPolicyDocument = @" { "Version":"2012-10-17", "Statement":[ { "Sid":"", "Effect":"Allow", "Principal":{ "Service":"vmie.amazonaws.com" }, "Action":"sts:AssumeRole", "Condition":{ "StringEquals":{ "sts:ExternalId":"vmimport" } } } ] } "@ New-IAMRole -RoleName vmimport -AssumeRolePolicyDocument $importPolicyDocument $bucket="uag-images" $rolePolicyDocument = @" { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetBucketLocation", "s3:GetObject", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::$bucket", "arn:aws:s3:::$bucket/*" ] }, { "Effect": "Allow", "Action": [ "ec2:ModifySnapshotAttribute", "ec2:CopySnapshot", "ec2:RegisterImage", "ec2:Describe*" ], "Resource": "*" } ] } "@ Write-IAMRolePolicy -RoleName vmimport -PolicyName vmimport -PolicyDocument $rolePolicyDocument - Bereiten Sie die Netzwerkumgebung in EC2 vor. Diese Schritte können über die EC2 Managementkonsole oder mit PowerShell durchgeführt werden. Sie müssen nur einmal durchgeführt werden, um die EC2-Umgebung für Unified Access Gateway-Bereitstellungen vorzubereiten. Dafür ist mindestens ein Subnetz erforderlich. Bei Unified Access Gateway-Bereitstellungen mit mehreren Netzwerkkarten kann sich jede Netzwerkkarte entweder im selben Subnetz oder in verschiedenen Subnetzen befinden.

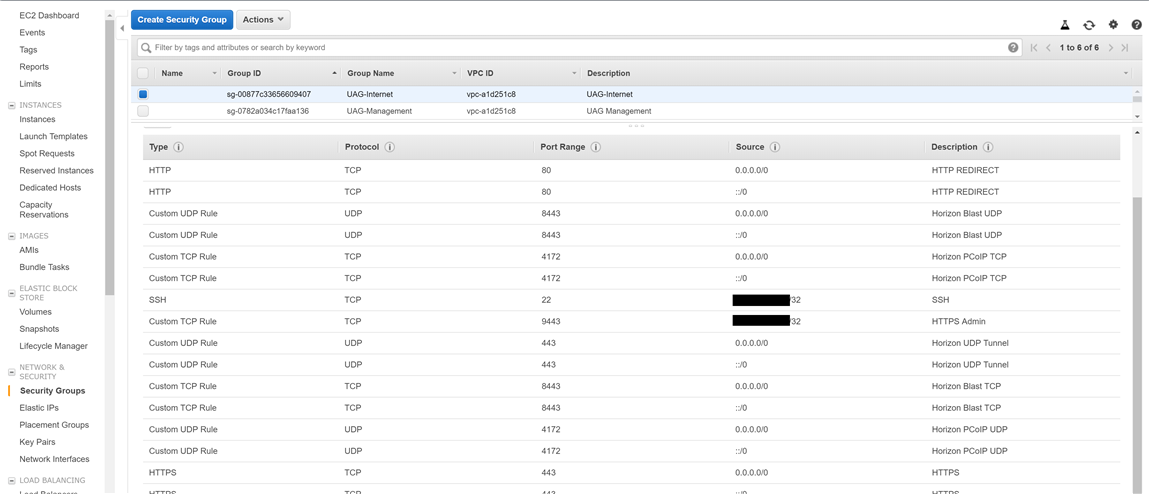

- Erstellen Sie eine Sicherheitsgruppe für jeden NIC-Typ.

Eine Sicherheitsgruppe enthält einen Satz von Firewallregeln, um den Zugriff auf TCP- und UDP-Ports einzuschränken. Eine Sicherheitsgruppe kann von mehreren Unified Access Gateway-Appliances gemeinsam genutzt werden. Sie können beispielsweise eine Sicherheitsgruppe mit der Bezeichnung UAG-Internet für

eth0erstellen und diese automatisch mit der ersten Netzwerkkarte verknüpfen, wenn die Unified Access Gateway-Appliance erstellt wird. Zur Verwendung in Horizon könnte die erste Sicherheitsgruppe (UAG-Internet) die TCP-Ports 80, 443, 8443, 4172 und die UDP-Ports 443, 8443 und 4172 von jedem Client aus zulassen. Wenn Siessh-Zugriff auf Unified Access Gateway zulassen möchten, müssen SiesshEnabled=trueim Abschnitt „Allgemein“ jeder INI-Datei angeben. SSH sollte in der Regel nur zu Testzwecken und nicht für eine Produktionsbereitstellung aktiviert werden. Darüber hinaus sollten Sie sicherstellen, dass der Zugriff aufsshauf TCP-Port 22 in der Sicherheitsgruppe auf einzelne IP-Quelladressen beschränkt ist.

- Wenn direkt über das Internet auf die Unified Access Gateway-Appliance zugegriffen werden kann, muss jede Netzwerkkarte mit Zugriffsbedarf auch über eine zugeordnete öffentliche IP-Adresse verfügen, die als elastische IP bezeichnet wird.

- Geben Sie für jede Netzwerkkarte die Subnetz-ID, die Sicherheitsgruppen-ID und die Zuteilungs-ID der öffentlichen IP an. Wenn Sie keine Sicherheitsgruppen-ID für eine Netzwerkkarte angeben, wird die Standardsicherheitsgruppe verwendet. Wenn Sie keine ID für die öffentliche IP angeben, steht für diese Netzwerkkarte keine öffentliche IP-Adresse zur Verfügung, wodurch direkter Zugriff über das Internet nicht möglich ist. Dies kann der Fall sein, wenn ein Lastausgleichsdienst vor einer Gruppe von Unified Access Gateway-Appliances verwendet wird.