In diesem Abschnitt wird die Unterstützung von VMware Horizon mithilfe von Unified Access Gateway 3.9 und höher in Umgebungen mit einer einzelnen oder doppelten demilitarisierten Zone (DMZ) beschrieben.

Bei Unified Access Gateway handelt es sich um eine virtuelle VMware-Appliance, die zur Unterstützung von sicherem Remotezugriff für mehrere VMware End-User Computing-Unternehmensprodukte verwendet wird. Ein Beispiel ist die Verwendung von Unified Access Gateway zur Unterstützung des Remotezugriffs auf VMware Horizon für den Zugriff auf virtuelle Desktops und gehostete Remote-Desktop-Anwendungen.

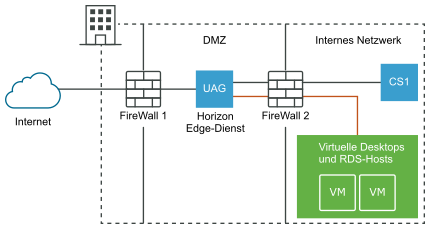

Bereitstellung einer einzelnen DMZ

Für lokale Bereitstellungen von Horizon innerhalb eines Datencenters einer Organisation werden Unified Access Gateway-Appliances üblicherweise in einer einzelnen DMZ installiert, die eine Netzwerkisolierungsschicht zwischen dem Internet und dem Kundendatencenter bereitstellt.

Unified Access Gateway verfügt über integrierte Sicherheitsmechanismen für alle Horizon-Protokolle, um sicherzustellen, dass nur Netzwerkdatenverkehr seitens eines authentifizierten Benutzers in das Datencenter gelangt. Jeder nicht authentifizierte Datenverkehr wird in der DMZ verworfen.

Dies wird in Abbildung 2-1 dargestellt. Für ein einfaches Setup wird nur eine einzige Unified Access Gateway-Appliance in einer DMZ angezeigt, obwohl in einer Produktionsumgebung, die Hochverfügbarkeit und umfangreiche Skalierung unterstützt, üblicherweise mehrere Unified Access Gateway-Appliances über einen Lastausgleichsdienst bereitgestellt werden. Details zur Konfiguration einer Unified Access Gateway-Appliance für die Verwendung in einer einzelnen DMZ werden im Standarddokument Bereitstellen und Konfigurieren von Unified Access Gateway erläutert.

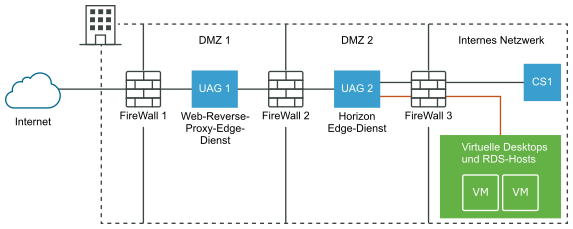

Doppelte DMZ-Bereitstellung

Bestimmte Organisationen verfügen über zwei demilitarisierte Zonen (DMZ). Diese werden häufig als doppelte DMZ oder Doppel-Hop-DMZ bezeichnet und gelegentlich dazu verwendet, eine zusätzliche Sicherheitsebene zwischen dem Internet und dem internen Netzwerk bereitzustellen.

Abbildung 3-1 zeigt ein Netzwerk mit einer doppelten DMZ. In dieser Bereitstellung wird UAG 2 in DMZ 2 für den Horizon Edge-Dienst genau so konfiguriert wie für eine einzelne DMZ, die im vorherigen Abschnitt beschrieben wurde. Die Konfiguration des Internets für FireWall 1 ist mit der Konfiguration für eine einzelne DMZ identisch. Die erforderlichen TCP- und UDP-Ports sollten zugelassen werden und FireWall 1 nur an Unified Access Gateway-Appliances in DMZ 1 weiterleiten. Die TCP- und UDP-Ports für FireWall 2 entsprechen denen für FireWall 1, mit der Ausnahme, dass die Regeln lediglich IP-Quelladressen von Unified Access Gateway-Appliances in DMZ 1 zulassen und diesen Datenverkehr nur an Unified Access Gateway-Appliances in DMZ 2 weiterleiten sollten. Dadurch wird sichergestellt, dass der einzige Netzwerkdatenverkehr, der DMZ 2 erreicht, von einer in DMZ 1 vorhandenen Unified Access Gateway-Appliance gefiltert wurde.

UAG 1 in DMZ 1 ist als Web-Reverse-Proxy für Horizon-Protokolle konfiguriert. Dieser unterbricht die TLS-Verbindung mit dem Client und stellt eine spezielle Validierung der Horizon-URL für diesen Datenverkehr bereit, bevor er an UAG 2 auf einer neuen TLS-Verbindung zwischen UAG 1 und UAG 2 weitergeleitet wird. Jeder Netzwerkdatenverkehr vom Internet zu UAG 1, der nicht der Horizon-Protokollspezifikation entspricht, die auf UAG 1 in Bezug auf Portnummern, TLS-Version, Verschlüsselungen und HTTPS-URL-Muster für Horizon konfiguriert ist, wird in DMZ 1 verworfen. Gültiger Horizon-Netzwerkdatenverkehr wird für die nächste Sicherheitsebene an UAG 2 in DMZ 2 weitergeleitet.

tunnelExternalUrl,blastExternalUrl und die optionale

pcoip ExternalUrl) werden von den Clients verwendet, um diese Protokolle mit der

Unified Access Gateway-Umgebung zu verbinden. Sie müssen auf Werte festgelegt werden, die diese Verbindungen an

UAG 1 weiterleiten.