Der Identity Bridging-Modus von Unified Access Gateway kann zur Verwendung von VMware Workspace® ONE® in der Cloud oder in einer standortbasierten Umgebung konfiguriert werden.

Verwenden von Unified Access Gateway Identity Bridging mit Workspace ONE Clients in der Cloud

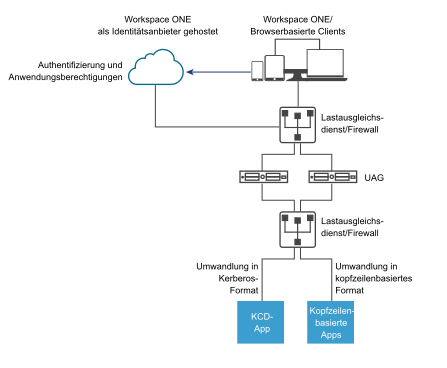

Der Identity Bridging-Modus kann für Workspace ONE in der Cloud eingerichtet werden, um Benutzer zu authentifizieren. Wenn ein Benutzer Zugriff auf eine ältere Webanwendung anfordert, wendet der Identitätsanbieter die betreffenden Authentifizierungs- und Autorisierungsrichtlinien an.

Wird der Benutzer validiert, so erstellt der Identitätsanbieter ein SAML-Token und sendet es dem Benutzer zu. Der Benutzer übergibt das SAML-Token an Unified Access Gateway in der DMZ. Unified Access Gateway validiert das SAML-Token und ruft den Benutzerprinzipalnamen aus dem Token ab.

Bei einer Anforderung mit Kerberos-Authentifizierung übernimmt Kerberos Constrained Delegation die Aushandlung mit dem Active Directory-Server. Unified Access Gateway nimmt die Identität des Benutzers an, um das Kerberos-Token für die Authentifizierung bei der Anwendung abzurufen.

Bei einer Anforderung mit kopfzeilenbasierter Authentifizierung wird der Name der Benutzer-Kopfzeile an den Webserver gesendet, um die Authentifizierung bei der Anwendung einzuleiten.

Die Anwendung sendet die Antwort zurück an Unified Access Gateway. Die Antwort wird an den Benutzer gesendet.

Verwenden von Identity Bridging mit standortbasierten Workspace ONE-Clients

Wenn der Identity Bridging-Modus zur Authentifizierung von Benutzern mit Workspace ONE in einer standortbasierten Umgebung eingerichtet ist, geben Benutzer die URL ein, um über den Unified Access Gateway-Proxy auf die standortbasierte, ältere Webanwendung zuzugreifen. Unified Access Gateway leitet die Anforderung an den Identitätsanbieter zur Authentifizierung um. Der Identitätsanbieter wendet Authentifizierungs- und Autorisierungsrichtlinien auf die Anforderung an. Wird der Benutzer validiert, so erstellt der Identitätsanbieter ein SAML-Token und sendet das Token dem Benutzer zu.

Der Benutzer übergibt das SAML-Token an Unified Access Gateway. Unified Access Gateway validiert das SAML-Token und ruft den Benutzerprinzipalnamen aus dem Token ab.

Bei einer Anforderung mit Kerberos-Authentifizierung übernimmt Kerberos Constrained Delegation die Aushandlung mit dem Active Directory-Server. Unified Access Gateway nimmt die Identität des Benutzers an, um das Kerberos-Token für die Authentifizierung bei der Anwendung abzurufen.

Bei einer Anforderung mit kopfzeilenbasierter Authentifizierung wird der Name der Benutzer-Kopfzeile an den Webserver gesendet, um die Authentifizierung bei der Anwendung einzuleiten.

Die Anwendung sendet die Antwort zurück an Unified Access Gateway. Die Antwort wird an den Benutzer gesendet.