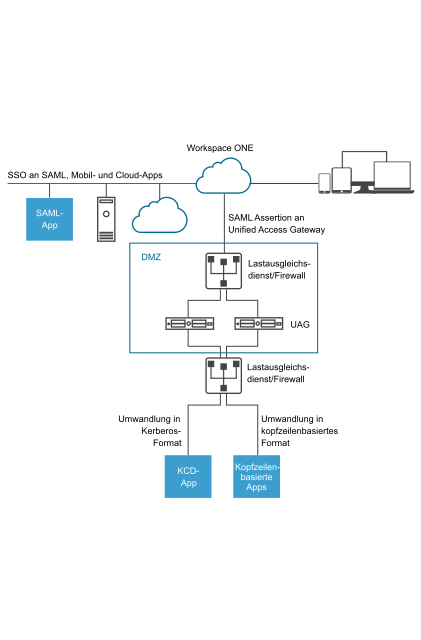

Die Identity Bridging-Funktion von Unified Access Gateway kann so konfiguriert werden, dass Single Sign-on (SSO) bei älteren Webanwendungen ermöglicht wird, die Kerberos Constrained Delegation (KCD) oder die kopfzeilenbasierte Authentifizierung nutzen.

Im Identity Bridging-Modus verhält sich

Unified Access Gateway als Dienstanbieter, der die Benutzerauthentifizierung an die konfigurierten älteren Anwendungen übergibt.

Workspace ONE Access agiert als Identitätsanbieter und ermöglicht SSO für SAML-Anwendungen. Beim Zugriff auf ältere Anwendungen, die KCD oder die kopfzeilenbasierte Authentifizierung nutzen, authentifiziert

Workspace ONE Access den Benutzer. Eine SAML-Assertion mit den Informationen des Benutzers wird an

Unified Access Gateway gesendet.

Unified Access Gateway nutzt diese Authentifizierung, um Benutzern den Zugriff auf die Anwendung zu erlauben.

Hinweis:

Horizon Connection Server funktioniert nicht mit einem aktivierten Web-Reverse-Proxy, wenn es eine Überschneidung im Proxy-Muster gibt. Aus diesem Grund müssen Sie das Proxy-Muster „/“ aus den Horizon-Einstellungen entfernen und das Muster im Web-Reverse-Proxy beibehalten, um eine Überschneidung zu verhindern, wenn sowohl Horizon als auch eine Web-Reverse-Proxy-Instanz mit Proxy-Mustern auf der gleichen Unified Access Gateway-Instanz konfiguriert und aktiviert sind. Die Beibehaltung des Proxy-Musters „/“ in der Web-Reverse-Proxy-Instanz stellt sicher, dass die richtige Web-Reverse-Proxy-Seite angezeigt wird, wenn ein Benutzer auf die URL von Unified Access Gateway klickt. Wenn nur Horizon-Einstellungen konfiguriert sind, ist die oben angegebene Änderung nicht erforderlich.