Konfigurieren Sie die Bridging-Funktion von Unified Access Gateway, um Single Sign-On (SSO) für veraltete, Nicht-SAML-Anwendungen vor Ort bereitzustellen, die eine Zertifikatvalidierung verwenden.

Voraussetzungen

Stellen Sie vor der Konfiguration sicher, dass Ihnen die folgenden Dateien und Zertifikate zur Verfügung stehen:

Keytab-Datei einer Back-End-Anwendung, z. B. Sharepoint oder JIRA

Root-CA-Zertifikat oder die gesamte Zertifikatskette mit Zwischenzertifikat für den Benutzer

Sie müssen in der AirWatch Konsole ein Zertifikat hinzugefügt und hochgeladen haben. Siehe Aktivieren der AirWatch Konsole für das Abrufen und Verwenden von Zertifizierungsstellenzertifikaten.

Sehen Sie sich die relevante Produktdokumentation an, um die Root- und Benutzerzertifikate und die Keytab-Datei für Nicht-SAML-Anwendungen zu generieren.

Prozedur

- Klicken Sie auf und rufen Sie Folgendes auf:

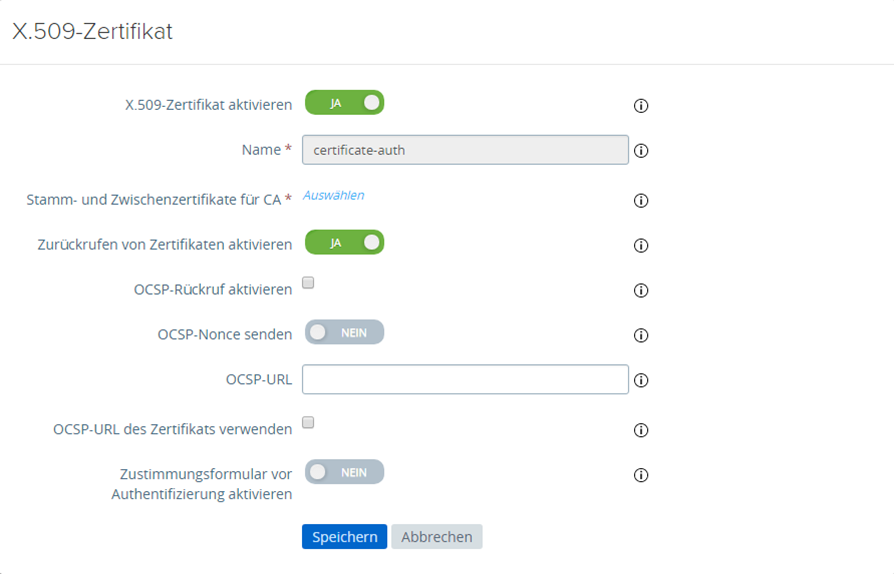

- Klicken Sie unter auf Hinzufügen.

- Klicken Sie auf Auswählen und laden Sie das OCSP-Signaturzertifikat hoch.

- Wählen Sie das Zahnrad-Symbol Bereichseinstellungen aus und konfigurieren Sie die Einstellungen für den Bereich wie unter Konfigurieren der Bereichseinstellungenbeschrieben.

- Wählen Sie unter Allgemeine Einstellungen > Edge-Dienst-Einstellungen das Zahnradsymbol Reverse-Proxy-Einstellungen aus.

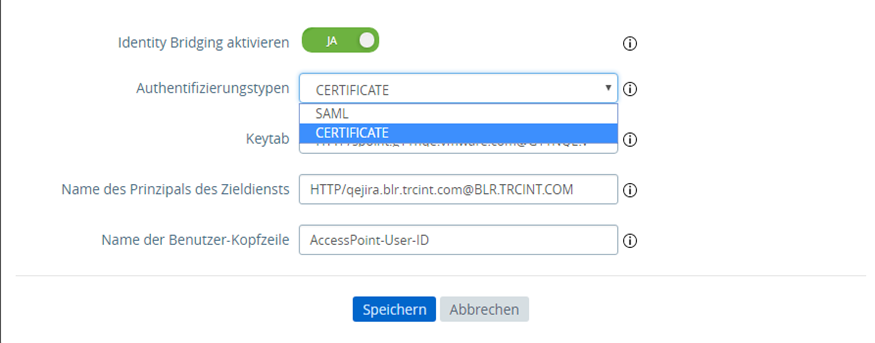

- Stellen Sie Identity Bridging-Einstellungen aktivieren auf JA ein, konfigurieren Sie die folgenden Identity Bridging-Einstellungen und klicken Sie dann auf Speichern.

Option

Beschreibung

Authentifizierungstypen

Wählen Sie ZERTIFIKAT aus dem Dropdown-Menü aus.

Keytab

Wählen Sie im Dropdown-Menü die für diesen Reverse-Proxy konfigurierte Keytab-Datei.

Name des Prinzipals des Zieldiensts

Geben Sie den Prinzipalnamen des Kerberos-Diensts ein. Jeder Prinzipal ist stets durch den Namen des Bereichs vollständig qualifiziert. Beispiel: myco_hostname@MYCOMPANY. Geben Sie den Bereichsnamen in Großbuchstaben ein. Wenn Sie keinen Namen in das Textfeld eingeben, wird der Name des Prinzipals aus dem Hostnamen der Proxy-Ziel-URL abgeleitet.

Name der Benutzer-Kopfzeile

Zur kopfzeilenbasierten Authentifizierung geben Sie den Namen der HTTP-Kopfzeile ein, die die aus der Assertion abgeleitete Benutzer-ID enthält, oder verwenden Sie die standardmäßige AccessPoint-Benutzer-ID.

Nächste Maßnahme

Wenn Sie den VMware Browser verwenden, um auf die Zielwebsite zuzugreifen, fungiert die Zielwebsite als Reverse-Proxy. Unified Access Gateway validiert das vorgelegte Zertifikat. Wenn das Zertifikat gültig ist, zeigt der Browser die Benutzeroberfläche für die Back-End-Anwendung an.

Informationen zu spezifischen Fehlermeldungen und zur Fehlerbehebung finden Sie unter Fehlerbehebung für Cert-to-Kerberos.