Sie können Unified Access Gateway mit Horizon Cloud with On-Premises Infrastructure und der Cloud-Infrastruktur Horizon Air bereitstellen.

Bereitstellungsszenario

Unified Access Gateway liefert sicheren Remotezugriff auf lokale virtuelle Desktops und Anwendungen in einem Kunden-Datencenter. Dies wird mit einer lokalen Bereitstellung von Horizon oder Horizon Air für einheitliches Management betrieben.

Dank Unified Access Gateway kann das Unternehmen die Identität des Benutzers sicherstellen und den Zugriff auf seine zulässigen Desktops und Anwendungen steuern.

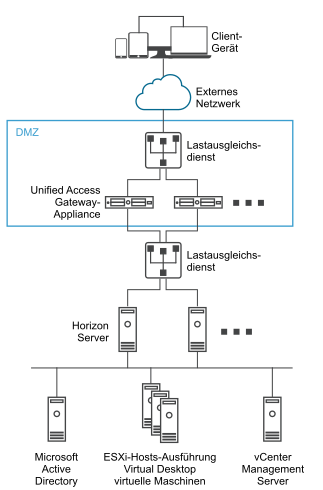

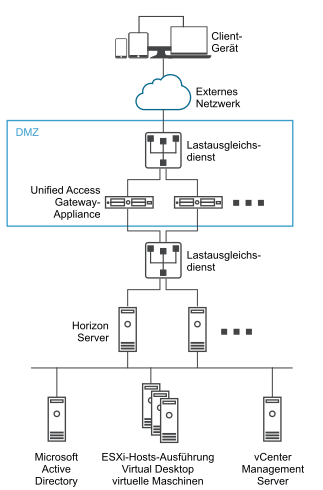

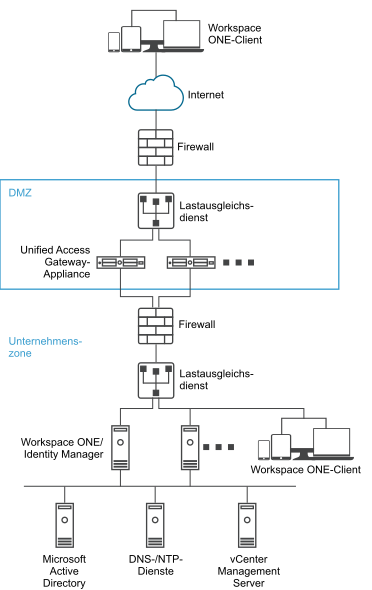

Virtuelle Unified Access Gateway-Appliances werden üblicherweise in einer demilitarisierten Netzwerkzone (DMZ) bereitgestellt. Durch die Bereitstellung in einer DMZ wird sichergestellt, dass der gesamte Datenverkehr, der für Desktop- und Anwendungsressourcen in das Datencenter gelangt, Datenverkehr ist, der zu einem sicher authentifizierten Benutzer gehört. Außerdem sorgen virtuelle Unified Access Gateway-Appliances dafür, dass der Datenverkehr für einen authentifizierten Benutzer nur an Desktop- und Anwendungsressourcen geleitet werden kann, für die der Benutzer berechtigt ist. Dieser Grad an Sicherheit erfordert eine genaue Untersuchung der Desktopprotokolle und Koordination von sich potenziell schnell verändernden Richtlinien und Netzwerkadressen, damit der Zugriff genauestens kontrolliert werden kann.

Die folgende Abbildung zeigt eine Beispielkonfiguration mit Front-End- und Back-End-Firewall.

Sie müssen die Anforderungen einer nahtlosen Unified Access Gateway-Bereitstellung mit Horizon erfüllen.

Die Unified Access Gateway-Appliance verweist auf einen Load Balancer, der Horizon-Servern vorgelagert ist, und die Auswahl der Serverinstanz erfolgt dynamisch.

Standardmäßig muss Port 8443 für Blast TCP/UDP verfügbar sein. Es ist jedoch auch möglich, Port 443 für Blast TCP/UDP zu konfigurieren.

Hinweis:Wenn Sie Unified Access Gateway zur Verwendung sowohl des IPv4- als auch des IPv6-Modus konfigurieren, muss das Blast-TCP/-UDP bei Port 443 festgelegt werden. Sie können Unified Access Gateway als eine Bridge für IPv6-Horizon Clients aktivieren, die eine Verbindung mit einem IPv4-Back-End-Verbindungsserver oder einer entsprechenden Agent-Umgebung herstellen. Siehe Unterstützung von Dual IPv4- und IPv6-Modus für Horizon-Infrastruktur.

Das Blast Secure Gateway und das PCoIP Secure Gateway müssen aktiviert sein, wenn Unified Access Gateway mit Horizon bereitgestellt wird. Dies gewährleistet, dass die Anzeigeprotokolle über Unified Access Gatewayautomatisch als Proxys dienen können. Die Einstellungen BlastExternalURL und PcoipExternalURL geben Verbindungsadressen an, die von den Horizon Clients verwendet werden, um diese Anzeigeprotokollverbindungen über die entsprechenden Gateways von Unified Access Gateway weiterzuleiten. Dadurch wird die Sicherheit verbessert, da diese Gateways sicherstellen, dass der Anzeigeprotokoll-Datenverkehr im Namen eines authentifizierten Benutzers gesteuert wird. Unautorisierter Anzeigeprotokoll-Datenverkehr wird von Unified Access Gateway ignoriert.

Deaktivieren Sie die sicheren Gateways (Blast Secure Gateway und PCoIP Secure Gateway) auf Horizon-Verbindungsserver-Instanzen und aktivieren Sie diese Gateways auf den Unified Access Gateway-Appliances.

Es wird empfohlen, dass Benutzer, die Horizon 7 bereitstellen, die Unified Access Gateway-Appliance statt des Horizon-Sicherheitsservers verwenden.

Horizon Connection Server funktioniert nicht mit einem aktivierten Web-Reverse-Proxy, wenn es eine Überschneidung im Proxy-Muster gibt. Aus diesem Grund müssen Sie das Proxy-Muster „/“ aus den Horizon-Einstellungen entfernen und das Muster im Web-Reverse-Proxy beibehalten, um eine Überschneidung zu verhindern, wenn sowohl Horizon als auch eine Web-Reverse-Proxy-Instanz mit Proxy-Mustern auf der gleichen Unified Access Gateway-Instanz konfiguriert und aktiviert sind. Die Beibehaltung des Proxy-Musters „/“ in der Web-Reverse-Proxy-Instanz stellt sicher, dass die richtige Web-Reverse-Proxy-Seite angezeigt wird, wenn ein Benutzer auf die URL von Unified Access Gateway klickt. Wenn nur Horizon-Einstellungen konfiguriert sind, ist die oben angegebene Änderung nicht erforderlich.

Ein Horizon-Sicherheitsserver und eine Unified Access Gateway-Appliance unterscheiden sich wie folgt:

Sichere Bereitstellung. Unified Access Gateway ist als geschützte, gesperrte, vorkonfigurierte Linux-basierte virtuelle Maschine implementiert.

Skalierbar. Sie können Unified Access Gateway mit einem individuellen Horizon-Verbindungsserver verbinden oder Sie können die Verbindung über einen Lastausgleichsdienst herstellen, der mehreren Horizon-Verbindungsservern vorgelagert ist. Auf diese Weise wird verbesserte Hochverfügbarkeit ermöglicht. Die Software fungiert als Ebene zwischen Horizon-Clients Horizon-Back-End-Verbindungsservern. Da die Bereitstellung schnell verläuft, kann sie schnell vergrößert oder verkleinert werden, um die wechselnden Anforderungen dynamischer Unternehmen zu erfüllen.

Alternativ dazu können auch eine oder mehrere Unified Access Gateway-Appliances auf eine einzelne Serverinstanz verweisen. Bei beiden Vorgehensweisen verwenden Sie einen den zwei oder mehr Unified Access Gateway-Appliances in der DMZ vorgelagerten Lastausgleichsdienst.

Authentifizierung

Die Benutzerauthentifizierung erfolgt ähnlich wie beim Horizon-Sicherheitsserver. Die folgenden Benutzer-Authentifizierungsmethoden werden in Unified Access Gateway unterstützt:

Active Directory-Benutzername und -Kennwort.

Kiosk-Modus. Detaillierte Informationen zum Kiosk-Modus finden Sie in der Horizon-Dokumentation.

Zwei-Faktor-Authentifizierung mit RSA SecurID, offiziell zertifiziert durch RSA für SecurID.

RADIUS über verschiedene Zwei-Faktor-Sicherheitslösungen von Drittanbietern.

Smartcard, CAC oder PIV X.509-Benutzerzertifikate.

SAML.

Diese Authentifizierungsmethoden werden bei Horizon Connection Server unterstützt. Unified Access Gateway erfordert keine direkte Kommunikation mit Active Directory. Diese Kommunikation dient als Proxy über den Horizon Connection Server, der direkt auf Active Directory zugreifen kann. Nach der Authentifizierung der Benutzersitzung entsprechend der Authentifizierungsrichtlinie kann Unified Access Gateway Anforderungen für Berechtigungsinformationen sowie Anforderungen zum Desktop- und Anwendungsstart an Horizon Connection Server weiterleiten. Unified Access Gateway verwaltet darüber hinaus die zugehörigen Desktop- und Anwendungsprotokoll-Handler, damit diese nur autorisierten Protokolldatenverkehr weiterleiten.

Unified Access Gateway führt die Smartcard-Authentifizierung eigenständig durch. Dazu gehören Optionen für die Kommunikation zwischen Unified Access Gateway und Online Certificate Status Protocol(OCSP)-Servern zur Suche nach entzogenen X.509-Zertifikaten usw.