Anhand von PowerShell-Skripten können Sie die Umgebung mit allen Konfigurationseinstellungen einrichten. Wenn Sie das PowerShell-Skript zum Bereitstellen von Unified Access Gateway ausführen, kann die Lösung schon beim ersten Systemstart in der Produktion eingesetzt werden.

Das Kennwort für die Verwaltungsoberfläche und die API sind allerdings nicht verfügbar, wenn das Kennwort während der Bereitstellung nicht angegeben wird.

- Wenn Sie das Kennwort für die Verwaltungsoberfläche bei der Bereitstellung nicht angeben, können Sie später keinen Benutzer hinzufügen, um den Zugriff auf die Verwaltungsoberfläche oder die API zu ermöglichen. Sie müssen Ihre Unified Access Gateway-Instanz erneut mit einem gültigen Kennwort bereitstellen, wenn Sie einen Benutzer für die Verwaltungsoberfläche hinzufügen möchten.

-

Unified Access Gateway 3.5 und höher enthält eine optionale

sshEnabled-INI-Eigenschaft. Durch Festlegen vonsshEnabled=trueim Abschnitt[General]der PowerShell-INI-Datei wird derssh-Zugriff auf die bereitgestellte Appliance automatisch aktiviert. VMware empfiehlt in der Regel nicht,sshauf Unified Access Gateway zu aktivieren, außer in bestimmten Situationen und wenn Zugriff eingeschränkt werden kann. Diese Funktion ist hauptsächlich für Amazon AWS EC2-Implementierungen vorgesehen, bei denen kein alternativer Konsolenzugriff möglich ist.Hinweis: Weitere Informationen zu Amazon AWS EC2 finden Sie unter PowerShell-Bereitstellung von Unified Access Gateway auf Amazon Web Services.Wenn

sshEnabled=truenicht angegeben oder auffalsefestgelegt ist, dann istsshnicht aktiviert.Aktivieren des

ssh-Zugriffs auf Unified Access Gateway für vSphere-, Hyper-V- oder Microsoft Azure-Bereitstellungen ist in der Regel nicht erforderlich, da bei diesen Plattformen ein Zugriff über die Konsole möglich ist. Wenn Root-Konsolenzugriff für die Amazon AWS EC2-Bereitstellung erforderlich ist, legen SiesshEnabled=truefest. In Fällen, in denensshaktiviert ist, muss der Zugriff auf TCP-Port 22 bei Firewalls oder Sicherheitsgruppen auf die Quell-IP-Adressen einzelner Administratoren eingeschränkt werden. EC2 unterstützt diese Einschränkung in der EC2-Sicherheitsgruppe, die den Unified Access Gateway-Netzwerkschnittstellen zugeordnet ist.

Voraussetzungen

- Löschen Sie bei einer Hyper-V-Bereitstellung und bei einem Upgrade von Unified Access Gateway mit statischer IP die vorherige Appliance, bevor Sie die neuere Unified Access Gateway-Instanz bereitstellen.

- Stellen Sie sicher, dass die Systemanforderungen erfüllt sind.

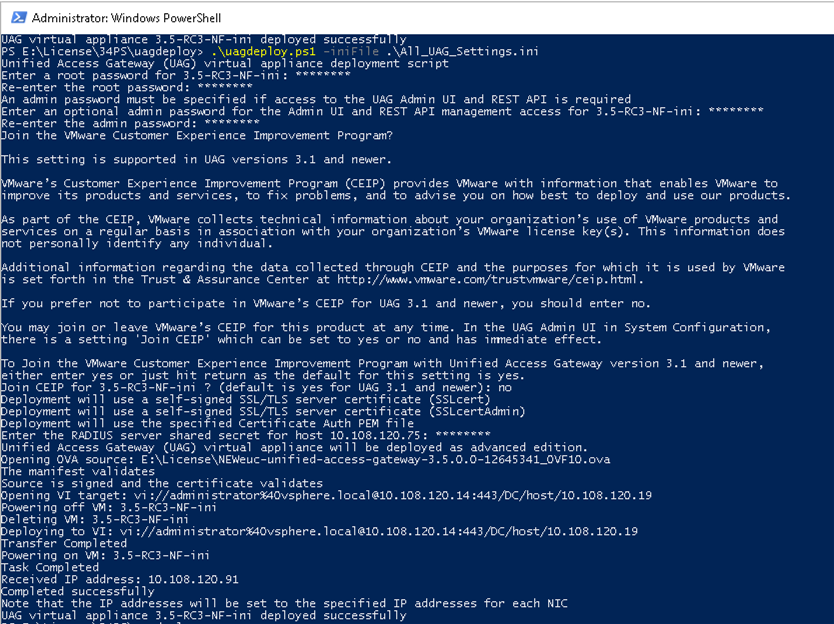

Dies ist ein Beispielskript zum Bereitstellen von Unified Access Gateway in Ihrer Umgebung.

Abbildung 1. PowerShell-Beispielskript

Prozedur

Ergebnisse

Nächste Maßnahme

[General] name=UAG1 source=C:\temp\euc-unified-access-gateway-3.2.1-7766089_OVF10.ova

Informationen zum Upgrade ohne Unterbrechung des Dienstes finden Sie unter Upgrade ohne Ausfallzeit.