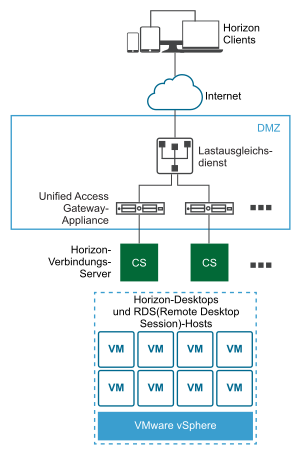

Eine Unified Access Gateway-Appliance in der DMZ kann so konfiguriert werden, dass sie entweder auf einen Server oder auf einen Lastausgleichsdienst verweist, der einer Gruppe von Servern vorgelagert ist. Unified Access Gateway-Appliances können mit Standardlösungen von Drittanbietern für den Lastausgleichsdienst verwendet werden, die für HTTPS konfiguriert sind.

Wenn die Unified Access Gateway-Appliance auf einen Lastausgleichsdienst verweist, der Servern vorgelagert ist, erfolgt die Auswahl der Serverinstanz dynamisch. So kann beispielsweise der Lastausgleichsdienst auf Basis der Verfügbarkeit und der Anzahl der ihm bekannten aktuellen Sitzungen auf jeder Serverinstanz eine Auswahl treffen. In der Regel verfügen die Serverinstanzen innerhalb der Unternehmens-Firewall über einen Lastausgleichsdienst zur Unterstützung des internen Zugriffs. Mit Unified Access Gateway haben Sie die Möglichkeit, mit der Unified Access Gateway-Appliance auf denselben Lastausgleichsdienst zu verweisen, der des öfteren bereits verwendet wird.

Stattdessen können auch eine oder mehrere Unified Access Gateway-Appliances auf eine einzelne Serverinstanz verweisen. Bei beiden Vorgehensweisen verwenden Sie einen den zwei oder mehr Unified Access Gateway-Appliances in der DMZ vorgelagerten Lastausgleichsdienst.

Horizon-Protokolle

- Primäres Horizon-Protokoll

Der Benutzer gibt auf dem Horizon Client einen Hostnamen ein. Dies startet das primäre Horizon-Protokoll. Dies ist ein Steuerungsprotokoll zur Authentifizierungsautorisierung und Sitzungsverwaltung. Das Protokoll verwendet strukturierte XML-Nachrichten über HTTPS. Dieses Protokoll wird teilweise als Horizon XML-API-Steuerungsprotokoll bezeichnet. In einer Umgebung mit Lastausgleich, wie sie in der Abbildung „Mehrere Unified Access Gateway-Appliances hinter einem Lastausgleichsdienst“ dargestellt ist, leitet der Lastausgleichsdienst diese Verbindung an eine der Unified Access Gateway-Appliances weiter. Der Lastausgleichsdienst wählt die Appliance in der Regel zuerst anhand der Verfügbarkeit aus und leitet den Datenverkehr dann an die verfügbare Appliance mit der geringsten Anzahl aktueller Sitzungen weiter. Diese Konfiguration verteilt den Datenverkehr von verschiedenen Clients gleichmäßig auf die verfügbaren Unified Access Gateway-Appliances.

- Sekundäre Horizon-Protokolle

Nachdem der Horizon Client eine sichere Kommunikation mit einer der Unified Access Gateway-Appliances hergestellt hat, wird der Benutzer authentifiziert. Wenn dieser Authentifizierungsversuch erfolgreich verläuft, wird mindestens eine sekundäre Verbindung vom Horizon Client hergestellt. Zu diesen sekundären Verbindungen können folgende Verbindungen gehören:

- HTTPS-Tunnel, die zum Kapseln von TCP-Protokollen wie RDP, MMR/CDR und dem Clientframework-Kanal verwendet werden. (TCP 443)

- Blast Extreme-Anzeigeprotokoll (TCP 443, TCP 8443, UDP 443 und UDP 8443)

- PCoIP-Anzeigeprotokoll (TCP 4172, UDP 4172).

Diese sekundären Horizon-Protokolle müssen zu derselben Unified Access Gateway-Appliance weitergeleitet werden, zu der das primäre Horizon-Protokoll weitergeleitet wurde. Unified Access Gateway kann die sekundären Protokolle dann auf der Grundlage der authentifizierten Benutzersitzung autorisieren. Eine wichtige Sicherheitsfunktion von Unified Access Gateway besteht darin, dass Unified Access Gateway nur dann Datenverkehr in das Datencenter des Unternehmens weiterleitet, wenn der Datenverkehr zu einem authentifizierten Benutzer gehört. Wenn das sekundäre Protokoll fälschlicherweise an eine andere Unified Access Gateway-Appliance weitergeleitet wird als das primäre Protokoll, werden Benutzer nicht autorisiert und in der DMZ verworfen. Die Verbindung schlägt fehl. Ein falsches Routing der sekundären Protokolle ist ein häufiges Problem, wenn der Lastausgleichsdienst nicht richtig konfiguriert ist.

Überlegungen zum Lastausgleich für Content Gateway und Tunnel-Proxy

- Konfigurieren Sie die Lastausgleichsdienste mit „Original-HTTP-Kopfzeilen senden“, um Probleme hinsichtlich der Gerätekonnektivität zu vermeiden. Content Gateway und Tunnel-Proxy verwenden Informationen aus der HTTP-Kopfzeile der Anforderung, um Geräte zu authentifizieren.

- Die Tunnel-über-App-Komponente erfordert eine Authentifizierung jedes Clients nach der Herstellung einer Verbindung. Wenn die Verbindung hergestellt ist, wird eine Sitzung für den Client erstellt und im Arbeitsspeicher gespeichert. Dieselbe Sitzung wird dann für jede Art von Clientdaten verwendet, damit die Daten mit dem gleichen Schlüssel verschlüsselt und entschlüsselt werden können. Beim Entwerfen einer Lastausgleichslösung muss der Lastausgleichsdienst mit aktivierter IP-/sitzungsbasierter Persistenz konfiguriert werden. Alternativ können Sie clientseitig DNS-Round-Robin verwenden, wodurch der Client für jede Verbindung einen anderen Server auswählen kann.

Überwachen der Integrität

Ein Lastausgleichsdienst überwacht die Integrität jeder Unified Access Gateway-Appliance, indem er in regelmäßigen Abständen eine HTTPS GET /favicon.ico-Anforderung sendet. Beispiel: https://uag1.myco-dmz.com/favicon.ico. Diese Überwachung ist im Lastausgleichsdienst konfiguriert. Er führt den Befehl HTTPS GET aus und erwartet die Antwort "HTTP/1.1 200 OK" vom Unified Access Gateway, um zu erkennen, dass die Appliance einwandfrei funktioniert. Wenn er eine andere Antwort als "HTTP/1.1 200 OK" oder gar keine Antwort erhält, kennzeichnet er diese Unified Access Gateway-Appliance als ausgefallen und leitet keine Client-Anforderungen an sie weiter. Er sendet weiterhin Abrufe, sodass er erkennt, wenn die Appliance wieder verfügbar ist.

Unified Access Gateway kann in den Stilllegungsmodus versetzt werden und reagiert dann nicht mehr mit der Antwort "HTTP/1.1 200 OK" auf die Anforderungen zur Integritätsüberwachung des Lastausgleichsdiensts. Stattdessen gibt der Unified Access Gateway-Dienst "HTTP/1.1 503" aus und zeigt dadurch, dass er vorübergehend nicht verfügbar ist. Diese Einstellung wird häufig vor geplanten Wartungsarbeiten, einer geplanten Neukonfiguration oder einem geplanten Upgrade einer Unified Access Gateway-Appliance verwendet. In diesem Modus leitet der Lastausgleichsdienst keine neuen Sitzungen an diese Appliance weiter, da sie als nicht verfügbar markiert ist, kann aber bestehende Sitzungen fortsetzen, bis der Benutzer die Verbindung trennt oder die maximale Sitzungszeit erreicht ist. Daher werden bestehende Benutzersitzungen durch diesen Vorgang nicht unterbrochen. Die Appliance steht dann nach der maximalen Sitzungszeit, normalerweise 10 Stunden, zur Wartung zur Verfügung. Diese Funktion kann verwendet werden, um ein rollierendes Upgrade für eine Reihe von Unified Access Gateway-Appliances in einer Strategie durchzuführen, in der keine Ausfallzeiten für die Wartung vorgesehen sind.