Die Architektur des mehrstufigen Bereitstellungsmodells umfasst zwei VMware Tunnel-Instanzen mit separaten Rollen. Im mehrstufigen Modus befindet sich der Front-End-Server in der DMZ und kommuniziert mit dem Back-End-Server in Ihrem internen Netzwerk.

Das mehrstufige Bereitstellungsmodell wird nur von der Per-App-Tunnel-Komponente unterstützt. Wenn Sie ausschließlich die Proxy-Komponente nutzen, müssen Sie das Relay-Endpoint-Modell verwenden. Weitere Informationen finden Sie im Beitrag zum Relay-Endpoint-Bereitstellungsmodus.

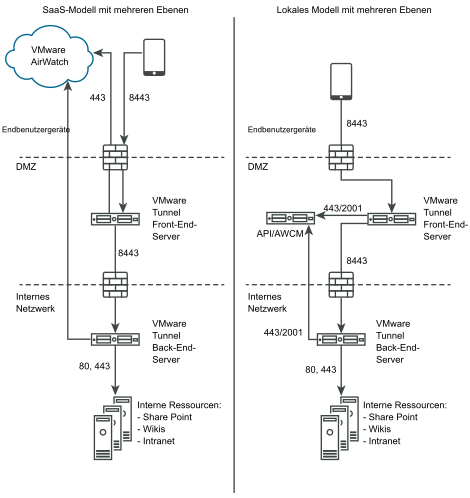

Für den mehrstufigen Modus greifen Geräte über einen konfigurierten Hostnamen über konfigurierte Ports auf den Front-End-Server zu. Der Standardport für den Zugriff auf den Front-End-Server ist Port 8443. Der Back-End-Server für den mehrstufigen Modus wird im internen Netzwerk installiert, in dem Ihre Intranet-Sites und -Webanwendungen gehostet werden. Dieses Bereitstellungsmodell trennt den öffentlich verfügbaren Front-End-Server vom Back-End-Server, der direkt mit den internen Ressourcen verbunden ist, und bietet so eine zusätzliche Sicherheitsebene.

Der Front-End-Server erleichtert die Authentifizierung von Geräten, indem eine Verbindung mit AWCM hergestellt wird, wenn Anforderungen an den VMware Tunnel gestellt werden. Wenn ein Gerät eine Anforderung an VMware Tunnel sendet, ermittelt der Front-End-Server, ob das Gerät für den Zugriff auf den Dienst autorisiert ist. Nach der Authentifizierung wird die Anforderung sicher über TLS und einen einzigen Port an den Back-End-Server weitergeleitet.

Der Back-End-Server stellt eine Verbindung mit dem internen DNS oder der vom Gerät angeforderten IP-Adresse her.

Der mehrstufige Modus kommuniziert über eine TLS-Verbindung (oder optional über eine DTLS-Verbindung). Sie können beliebig viele Front-End- und Back-End-Server hosten. Jeder Front-End-Server agiert unabhängig, wenn er nach einem aktiven Back-End-Server sucht, um Geräte mit dem internen Netzwerk zu verbinden. Sie können mehrere DNS-Einträge in einer DNS-Lookup-Tabelle angeben, um das Load Balancing zu ermöglichen.

Sowohl der Front-End- als auch der Back-End-Server kommunizieren mit dem Workspace One UEM-API-Server und AWCM. Der API-Server stellt die VMware Tunnel-Konfiguration bereit und AWCM liefert Geräteauthentifizierung, Whitelisting und Datenverkehrsregeln. Der Front-End- und der Back-End-Server kommunizieren mit der API bzw. AWCM über direkte TLS-Verbindungen, sofern keine ausgehenden Proxy-Aufrufe aktiviert sind. Verwenden Sie diese Verbindung, wenn der Front-End-Server die API/AWCM-Server nicht erreichen kann. Wenn diese Option aktiviert ist, stellen Front-End-Server über den Back-End-Server eine Verbindung mit den API/AWCM-Servern her. Dieser Datenverkehr wird ebenso wie der Back-End-Datenverkehr mithilfe von serverseitigen Datenverkehrsregeln weitergeleitet. Weitere Informationen finden Sie im Beitrag zu Netzwerkdatenverkehrsregeln für Per-App-Tunnel

Das folgende Diagramm veranschaulicht die Bereitstellung mit mehreren Ebenen für die Per-App-Tunnel-Komponente im mehrstufigen Modus: