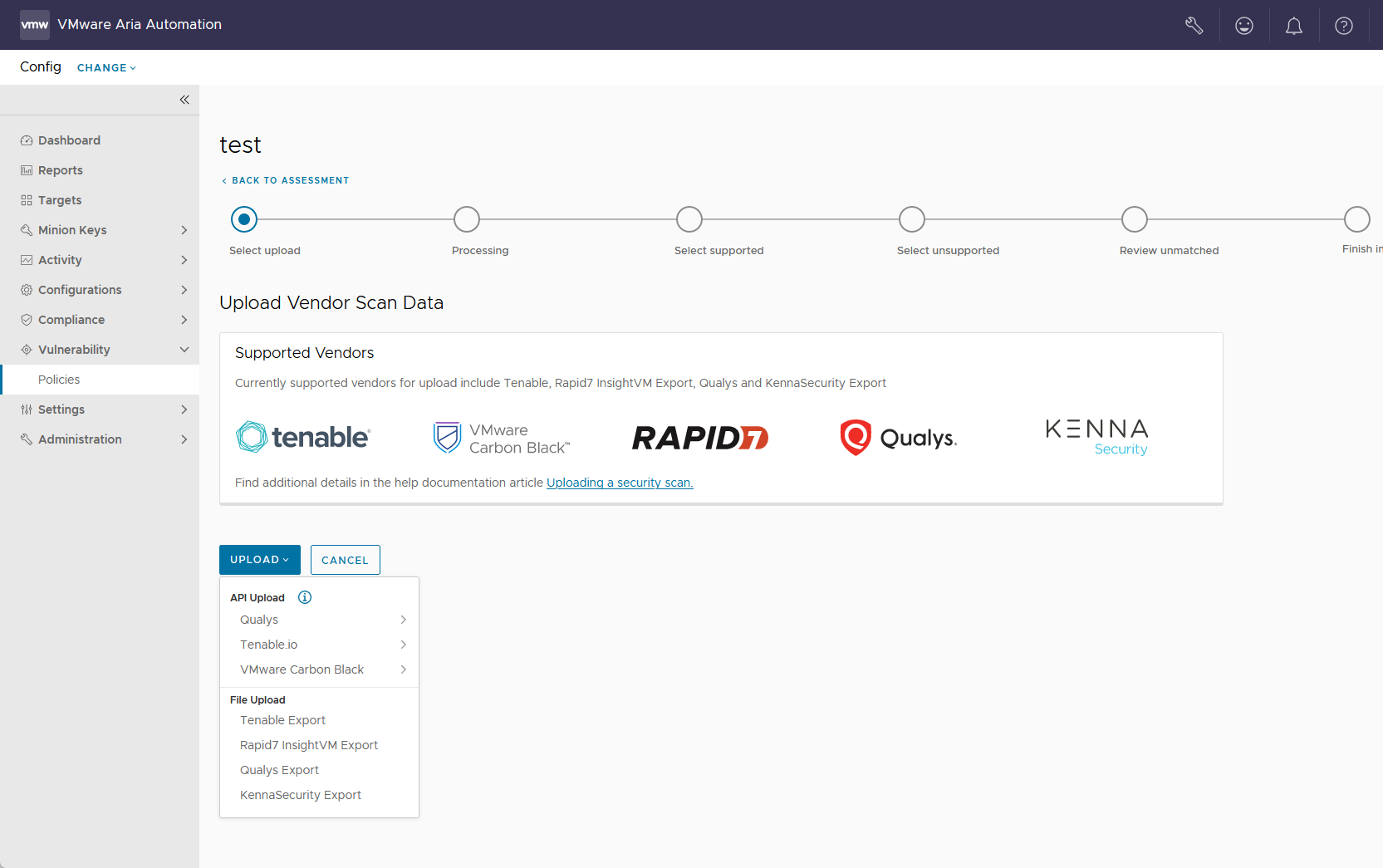

Als Alternative zum Ausführen einer Bewertung für eine Schwachstellenrichtlinie unterstützt Automation for Secure Hosts Vulnerability den Import von Sicherheitsüberprüfungen, die von mehreren Drittanbietern erzeugt wurden.

Anstatt eine Bewertung für eine Schwachstellenrichtlinie auszuführen, können Sie eine Sicherheitsüberprüfung eines Drittanbieters direkt in Automation Config importieren und die mithilfe von Automation for Secure Hosts Vulnerability angegebenen Sicherheitsempfehlungen standardisieren. Weitere Informationen zum Ausführen einer Standardbewertung finden Sie unter Vorgehensweise zum Ausführen einer Schwachstellenbewertung.

- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

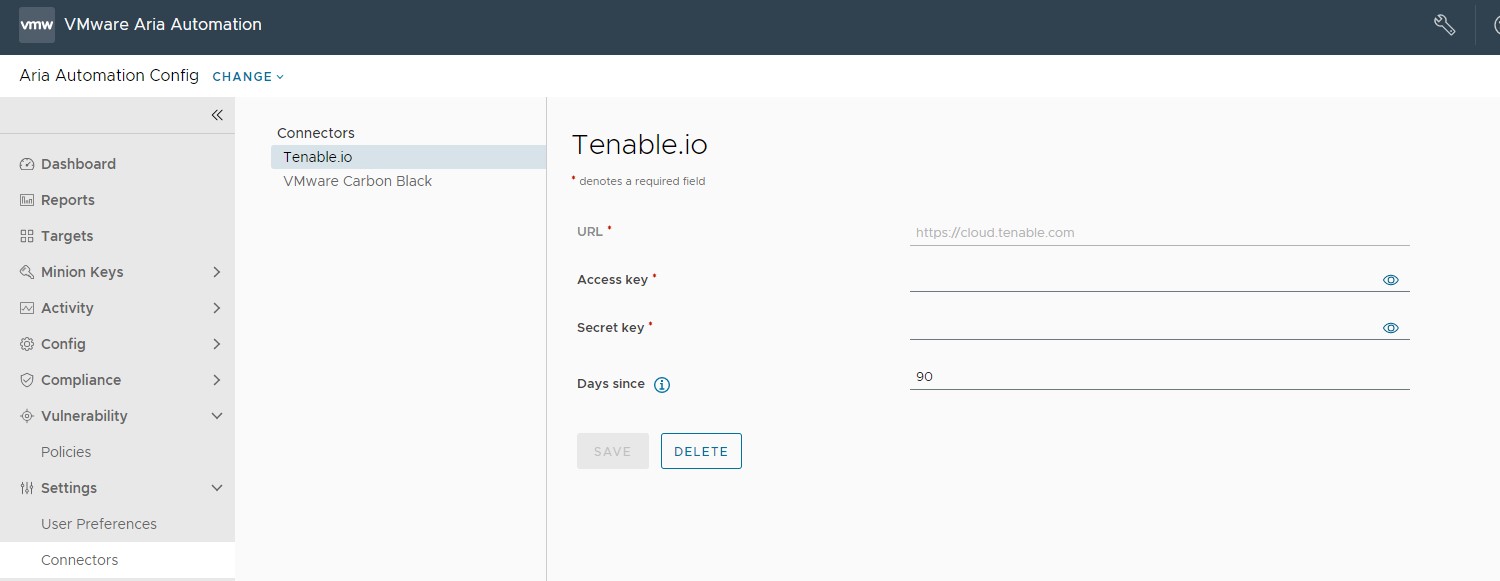

Konfigurieren eines Drittanbieter-Konnektors

Vor dem Importieren der Sicherheitsüberprüfung eines Drittanbieters müssen Sie einen Konnektor konfigurieren. Der Konnektor muss zuerst mithilfe der API-Schlüssel des Drittanbieter-Tools konfiguriert werden.

So konfigurieren Sie einen Tenable.io-Konnektor

| Feld „Konnektor“ | Beschreibung |

|---|---|

| Geheimer Schlüssel und Zugriffsschlüssel | Schlüsselpaar, das für die Authentifizierung mit der Konnektor-API erforderlich ist. Weitere Informationen zum Erzeugen Ihrer Schlüssel finden Sie in der Tenable.io-Dokumentation. |

| URL | Basis-URL für API-Anforderungen. Hierbei handelt es sich standardmäßig um https://cloud.tenable.com. |

| Tage seit | Fragen Sie den Prüfverlauf von Tenable.io seit dieser Anzahl von Tagen in der Vergangenheit ab. Lassen Sie dieses Feld leer, um einen unbegrenzten Zeitraum abzufragen. Wenn Sie mithilfe eines Konnektors Prüfergebnisse importieren, verwendet Automation for Secure Hosts Vulnerability die neuesten Ergebnisse pro Knoten, die innerhalb dieses Zeitraums verfügbar sind.

Hinweis: Um sicherzustellen, dass Ihre Richtlinie die aktuellen Prüfdaten enthält, müssen Sie den Importvorgang nach jeder Prüfung erneut ausführen.

Automation for Secure Hosts Vulnerability fragt Tenable.io nicht automatisch auf die aktuellen Prüfdaten ab.

|

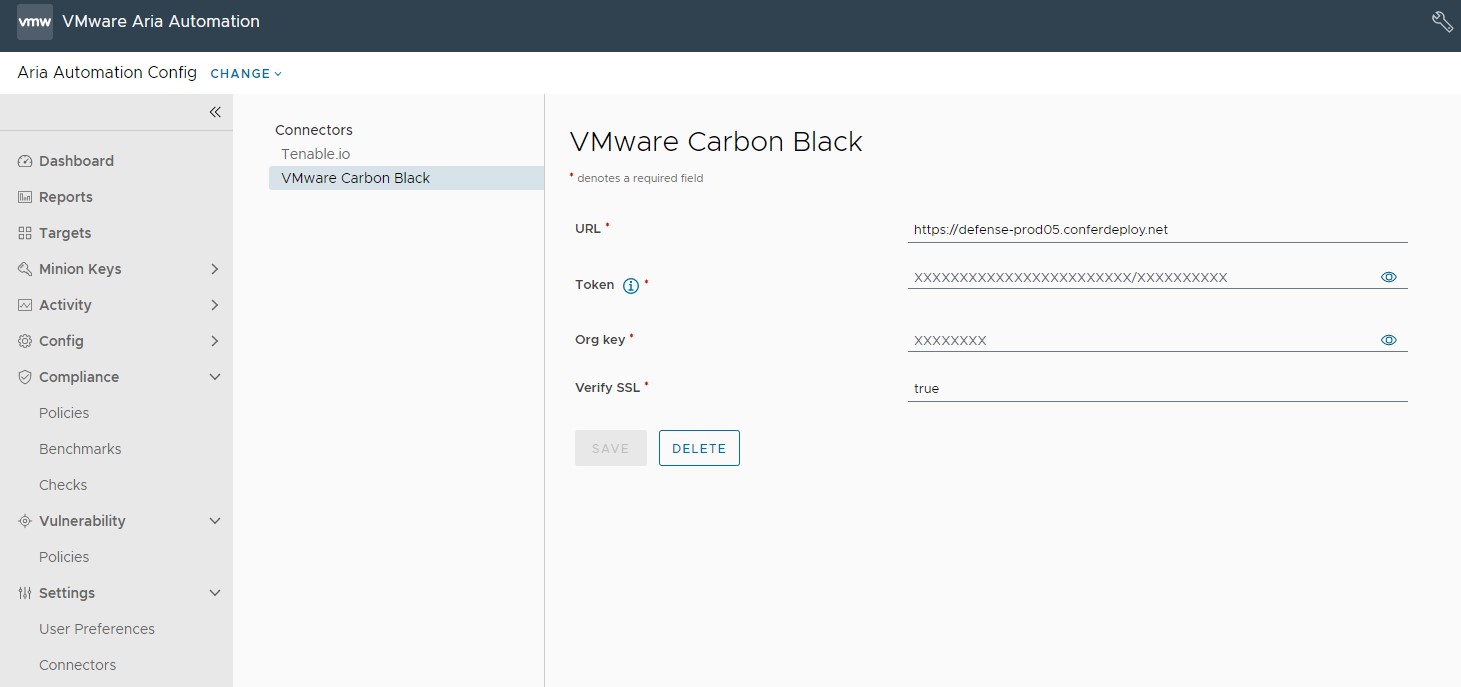

So konfigurieren Sie einen Carbon Black-Konnektor (nur Windows)

Bevor Sie einen Carbon Black-Konnektor konfigurieren können, müssen Sie zuerst eine Windows Minion Carbon Black-Sensorkit-Umgebung einrichten.

- Starten Sie eine Automation Config-Umgebung und stellen Sie einen Windows-Server bereit.

- Installieren Sie den Salt-Minion auf dem Windows-Server. Weitere Informationen finden Sie unter Salt Minion Installation.

- Akzeptieren Sie die Master-Schlüssel in Automation Config und die Minion-Schlüssel aus Automation Config oder dem Salt-Master.

- Installieren Sie das Carbon Black-Sensor-Kit auf dem Windows-Minion. Weitere Informationen finden Sie unter Installing Sensors on VM Workloads.

- Definieren Sie in Automation for Secure Hosts eine Richtlinie mit einer Zielgruppe, die den Windows-Minion enthält.

- Synchronisieren Sie nach Abschluss der Automation Config VMan-Erfassung das Automation Config Carbon Black-Modul im Salt-Master, indem Sie die folgenden Befehle ausführen:

salt mywindowsminion saltutil.sync_modules saltenv=sse. - Legen Sie auf dem Windows-Minion das Korn („grain“) des Carbon Black-Geräts fest, indem Sie

salt mywindowsminion carbonblack.set_device_grainausführen.

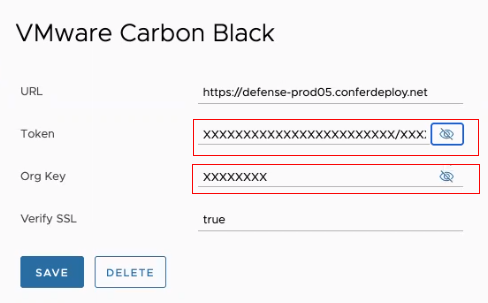

| Feld „Konnektor“ | Beschreibung |

|---|---|

| URL | URL für API-Anforderungen |

| Token und Organisationsschlüssel | Schlüsselpaar, das für die Authentifizierung mit der Konnektor-API erforderlich ist.

Hinweis: Wenn Sie einen VMware Carbon Black-Konnektor löschen, werden diese Felder mit „xxxx“ aufgefüllt. Dies dient der Beibehaltung des Token-Schlüssel-Formats „xxxxxxxxxxxxxxxxxxxxx/xxxxxxx“

|

| SSL überprüfen | Der Standardwert ist auf „true“ festgelegt. |

- Klicken Sie auf Ziele und wählen Sie entweder Alle Minions oder ein bestimmtes Minion für eine Richtlinienzielgruppe aus.

- Klicken Sie auf Befehl ausführen und führen Sie die folgenden Befehle aus:

saltutil.sync_all,carbon_black.set_device_grainundsaltutil.refresh_grains.

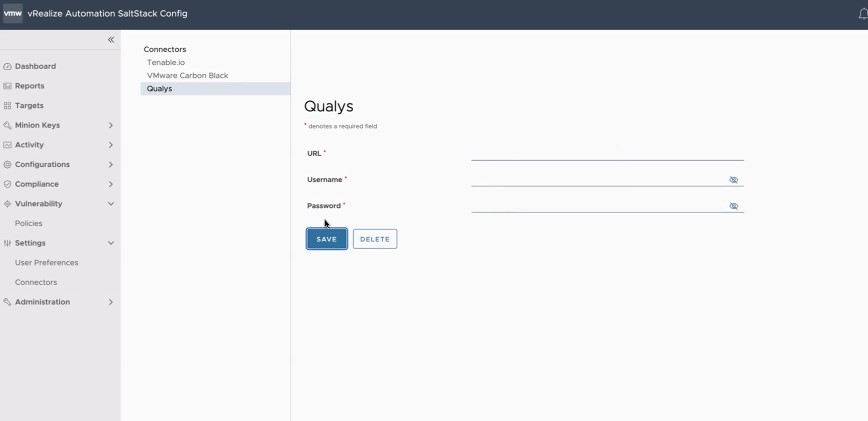

So konfigurieren Sie einen Qualys-Konnektor

Navigieren Sie zum Konfigurieren eines Qualys-Konnektors zu , geben Sie notwendige Details für den Konnektor ein und klicken Sie auf Speichern.

Die Anmeldedaten für URL, Benutzername und Kennwort werden von Qualys bereitgestellt.

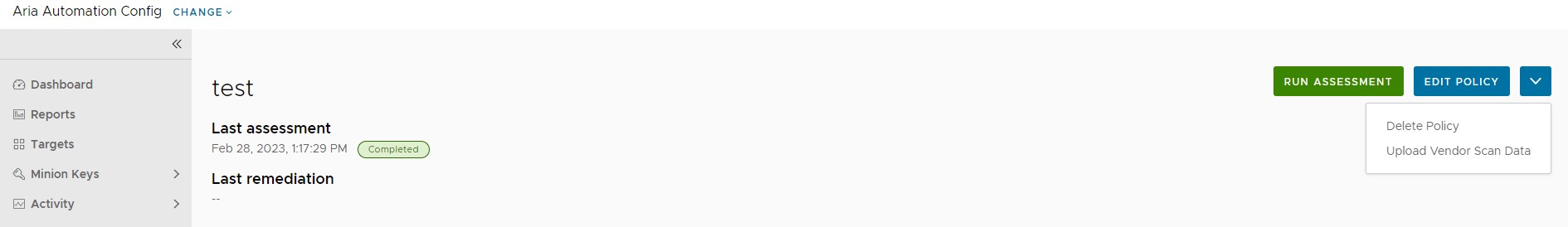

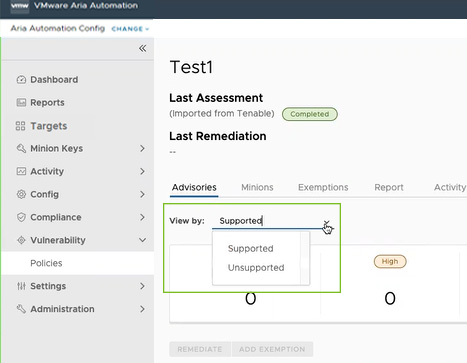

Vorgehensweise zum Importieren einer Drittanbieterprüfung

Sie können eine Drittanbieterprüfung aus einer Datei, einem Konnektor oder über die Befehlszeile importieren.

Voraussetzungen

Stellen Sie sicher, dass Sie Ihren Drittanbieter-Konnektor in der Benutzeroberfläche für Konnektoren konfiguriert haben.

Prozedur

Ergebnisse

Nächste Maßnahme

Sie können diese Empfehlungen jetzt standardisieren. Weitere Informationen finden Sie unter Vorgehensweise zum Standardisieren von Empfehlungen.