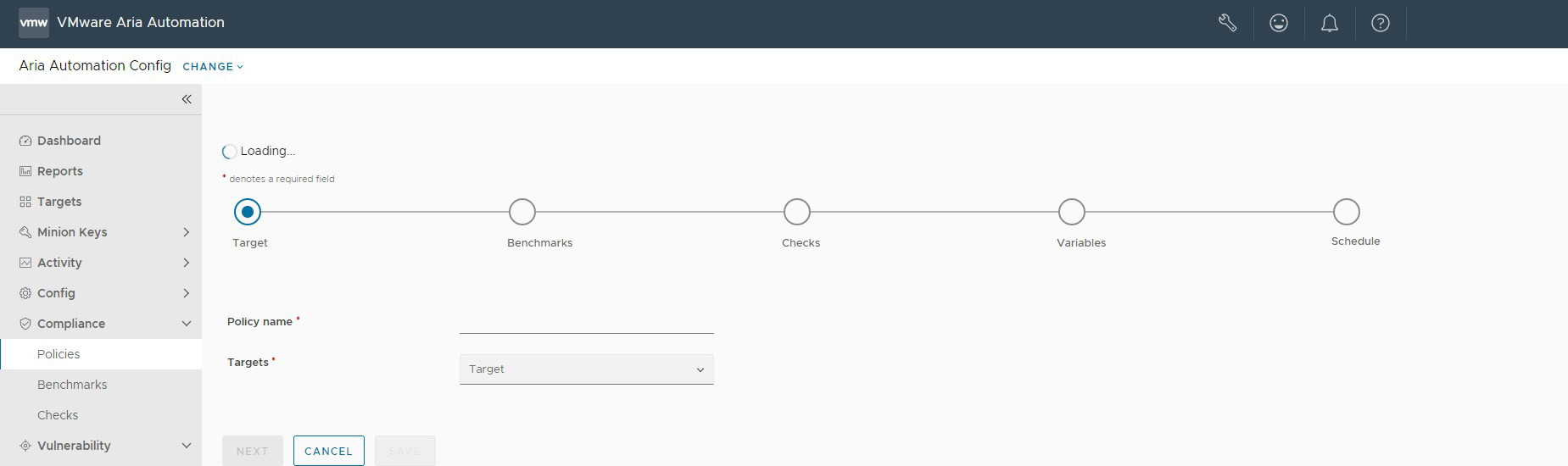

Um Ihre Infrastrukturobjekte mit Automation for Secure Hosts Compliance zu schützen, müssen Sie zunächst Richtlinien definieren.

Automation for Secure Hosts Compliance enthält verschiedene Branchen-Benchmarks zur Auswahl, darunter Prüfungen des Center for Internet Security (CIS) usw. Jeder Benchmark enthält eine Sammlung von Sicherheitsprüfungen. Sie können alle verfügbaren Prüfungen für einen bestimmten Benchmark anwenden oder nur eine Teilmenge der verfügbaren Prüfungen verwenden. Die Verwendung einer Teilmenge von Prüfungen ist nützlich, um Automation for Secure Hosts Compliance an Ihre speziellen Infrastrukturanforderungen anzupassen, z. B. wenn die Standardisierung einer bestimmten Prüfung das Risiko birgt, eine bekannte Abhängigkeit aufzulösen.

Beim Erstellen der Richtlinie müssen Sie neben dem Ziel, auf das die Richtlinie angewendet werden soll, auch die Benchmarks und Prüfungen auswählen, die für Ihr System ausgeführt werden sollen.

Informationen zum Herstellen einer direkten Verbindung zum SDK finden Sie unter Automation for Secure Hosts.

Ziel

Ein Ziel ist die Gruppe von Minions, die auf einen oder mehrere Salt-Master verteilt sein können, auf die der Salt-Befehl eines Auftrags angewendet wird. Ein Salt-Master wird wie ein Minion verwaltet und kann als Ziel fungieren, wenn der Minion-Dienst ausgeführt wird. Wenn Sie eine Richtlinie erstellen und ein Ziel auswählen, definieren Sie die Knoten, für die die Sicherheitsprüfungen ausgeführt werden. Sie können ein vorhandenes Ziel auswählen oder ein neues Ziel erstellen.

Benchmarks

Automation for Secure Hosts Compliance vereinfacht den Prozess zum Definieren der Sicherheitsrichtlinie durch Gruppierung von Sicherheitsprüfungen nach Benchmarks.

Bei Benchmarks handelt es sich um Kategorien von Sicherheitsprüfungen. Die Benchmarks in Automation for Secure Hosts Compliance werden von allgemein anerkannten Experten definiert, während benutzerdefinierte Benchmarks durch die Standards Ihrer Organisation festgelegt werden. Sie können Benchmarks verwenden, um eine Reihe unterschiedlicher Richtlinien zu erstellen, die für verschiedene Knotengruppen optimiert sind. Beispielsweise können Sie eine Oracle Linux-Richtlinie, die CIS-Prüfungen auf Ihre Oracle Linux-Minions anwendet, und eine Windows-Richtlinie erstellen, die CIS-Prüfungen auf Ihre Windows-Minions anwendet. Weitere Informationen zum Erstellen benutzerdefinierter Inhalte finden Sie unter Erstellen benutzerdefinierter Konformitätskomponenten.

notiert) verteilt sich insbesondere für Windows Server-Benchmarks wie folgt auf drei verschiedene Benchmarks:

notiert) verteilt sich insbesondere für Windows Server-Benchmarks wie folgt auf drei verschiedene Benchmarks:

- Domänenmaster-Inhalte

- Mitgliederinhalte

- Domänenmaster- und Mitgliederinhalte

Prüfungen

(custom-checks-user-icon) und nicht durch das Symbol

(custom-checks-user-icon) und nicht durch das Symbol

(built-in-checks-shield-icon) angegeben. Weitere Informationen zum Erstellen benutzerdefinierter Inhalte finden Sie unter

Erstellen benutzerdefinierter Konformitätskomponenten. Jede Prüfung enthält mehrere Informationsfelder.

(built-in-checks-shield-icon) angegeben. Weitere Informationen zum Erstellen benutzerdefinierter Inhalte finden Sie unter

Erstellen benutzerdefinierter Konformitätskomponenten. Jede Prüfung enthält mehrere Informationsfelder.

| Informationsfeld | Beschreibung |

|---|---|

| Beschreibung | Beschreibung der Prüfung. |

| Aktion | Beschreibung der Aktion, die während der Standardisierung durchgeführt wird. |

| Auflösen | Wird nur für interne Tests verwendet. Weitere Informationen erhalten Sie bei Ihrem Administrator. |

| Globale Beschreibung | Detaillierte Beschreibung der Prüfung. |

| Osfinger | Liste der osfinger-Werte, für die die Prüfung implementiert ist. Osfinger wird in Körnungselementen für jedes Minion gefunden, um das Betriebssystem und die Hauptversion des Minions anzugeben. Körner werden für das Betriebssystem, den Domänennamen, die IP-Adresse, den Kernel, den Betriebssystemtyp, den Arbeitsspeicher und andere Systemeigenschaften erfasst. |

| Profil | Liste der Konfigurationsprofile für verschiedene Benchmarks. |

| Begründung | Beschreibung der Gründe für die Implementierung der Prüfung. |

| Refs | Konformitätsquerverweise zwischen Benchmarks. |

| Standardisieren | Werte, die angeben, ob Automation for Secure Hosts Compliance nicht konforme Knoten standardisieren kann, da nicht alle Prüfungen spezifische, umsetzbare Standardisierungsschritte enthalten. |

| Standardisierung | Beschreibung der Vorgehensweise zum Standardisieren aller nicht kompatiblen Systeme, falls anwendbar. |

| Erzielte Bewertung | Punktwert für die CIS-Benchmark. Bewertete Empfehlungen wirken sich auf die Benchmark-Bewertung des Ziels aus, während Empfehlungen ohne Bewertung keine Auswirkungen auf die Punktbewertung haben. „True“ gibt „Bewertet“ und „False“ gibt „Nicht bewertet“ an. |

| Zustandsdatei | Kopie des Salt-Zustands, der zum Durchführen der Prüfung und gegebenenfalls zur nachfolgenden Standardisierung angewendet wird. |

| Variablen | Variablen in Automation for Secure Hosts Compliance, die zur Übergabe von Werten an die Salt-Zustände, aus denen Sicherheitsprüfungen bestehen, verwendet werden. Die besten Ergebnisse erzielen Sie mit den Standardwerten. Weitere Informationen finden Sie unter Vorgehensweise zum Verwenden von Salt-Zuständen. |

| Zeitpläne | Wählen Sie zur Angabe der Häufigkeit des Zeitplans eine der folgenden Optionen aus: „Regelmäßig alle“, „Regelmäßig am/um“, „Einmal“ oder „Cron-Ausdruck“. Je nach geplanter Aktivität und der von Ihnen geplanten Häufigkeit sind zusätzliche Optionen verfügbar.

Hinweis: Im Zeitplan-Editor werden die Begriffe „Auftrag“ und „Bewertung“ synonym verwendet. Wenn Sie einen Zeitplan für die Richtlinie definieren, planen Sie nur die Bewertung – nicht die Standardisierung.

Hinweis: Bei der Definition eines Bewertungszeitplans können Sie die Option

Kein Zeitplan (Ausführung bei Bedarf) auswählen. Wenn Sie diese Option auswählen, können Sie eine einmalige Bewertung ausführen, und es ist kein Zeitplan definiert.

|

Prozedur

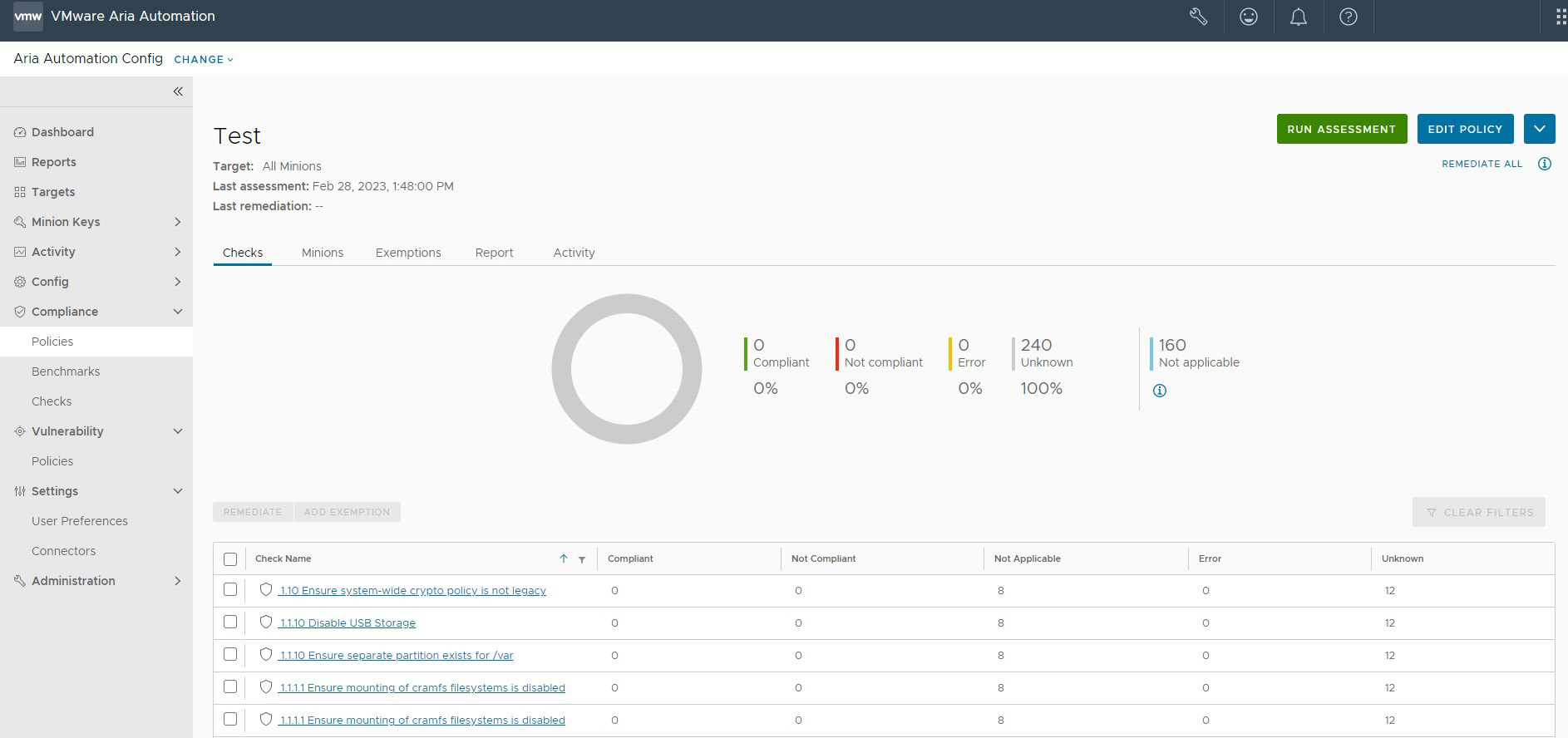

Ergebnisse

Die Konformitätsrichtlinie wird gespeichert und zum Ausführen einer Bewertung verwendet. Sie können die Richtlinie bearbeiten, indem Sie die Richtlinie auf der Startseite auswählen und auf Richtlinie bearbeiten klicken.