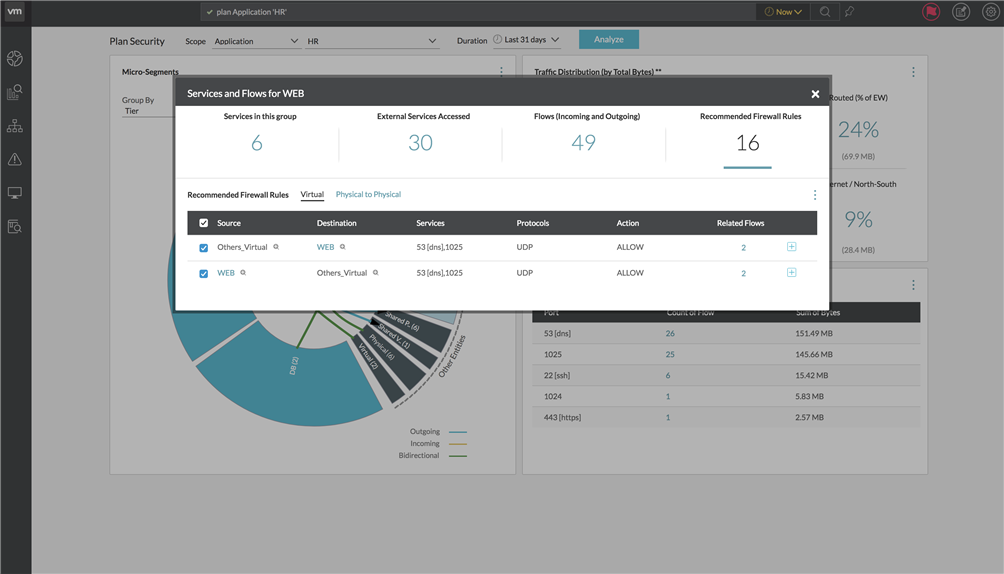

Wenn Sie auf der Seite

Sicherheitsplanung auf den Keil oder die Kante des Topologiediagramms

Mikro-Segmente klicken, können Sie die Liste der Dienste, Flows und empfohlenen Firewallregeln für dieses bestimmte Segment anzeigen. Klicken Sie auf

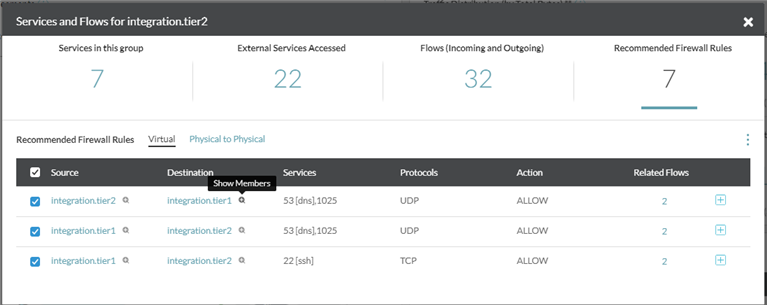

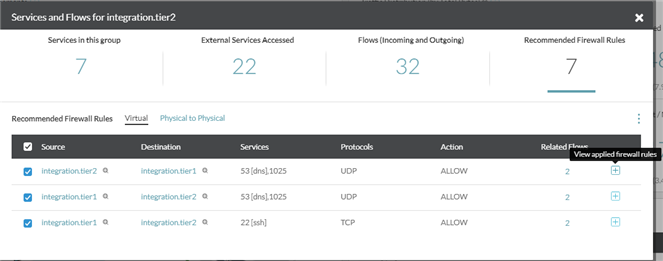

Empfohlene Firewallregeln, um die darauf definierten Regeln anzuzeigen. Die Mitglieder der Quelle oder des Ziels werden unter den folgenden Regeltypen aufgelistet:

- Physisch-physisch: Diese Registerkarte listet alle Regeln für physische und Internet-IPs auf. Die Regeln können für Einheiten physisch-physisch, physisch-Internet, Internet-physisch oder Internet-Internet gelten.

- Virtuell: Diese Registerkarte listet alle Regeln auf, bei denen mindestens einer der Endpunkte eine VM ist.

Für jede Firewallregel stehen die folgenden Details zur Verfügung:

- Mitglieder der Gruppe anzeigen: Klicken Sie auf das Symbol

+neben dem Namen der Einheit, um die Mitglieder der Gruppe anzuzeigen. Hinweis:

Hinweis:- Die Mitglieder für die Gruppen, die zur Internetkategorie gehören, werden nicht angezeigt.

- Wenn eine Sicherheitsgruppe sowohl über virtuelle als auch über physische IPs verfügt, werden die physischen und die Internet-IPs nicht in der Liste der Mitglieder dieser bestimmten Gruppe angezeigt.

- Die Kubernetes-Dienste der Mitglieder werden auf der Registerkarte Kubernetes-Dienste angezeigt.

- Wenn die Anzahl der Mitglieder oder der Eintrag für Virtuelle Maschine, Physische und Internet-IPs oder Kubernetes-Dienste null ist, wird die Registerkarte nicht angezeigt.

- Quelle

- Ziel

- Dienste

- Protokolle

- Aktion

- Verwandte Flows: Klicken Sie auf die Anzahl der verknüpften Flows, um die Liste der Flows mit den entsprechenden Flow-Informationen anzuzeigen.

- Angewendete Firewallregeln anzeigen: Klicken Sie auf das Symbol

+neben der Spalte Verwandte Flows, um die angewendeten Firewallregeln anzuzeigen, die den ähnlichen Flow-Sätzen entsprechen.

Sie können die empfohlenen Regeln als XML- oder CSV-Datei basierend auf Ihren Anforderungen exportieren.

Hinweis: Sie können empfohlene Regeln im Zusammenhang mit Kubernetes-Objekten auch in das YAML-Format exportieren.

Weitere Informationen zu diesen Artefakten finden Sie unter

Exportieren von Regeln.

Empfohlene Firewallregel zum Schutz gefährdeter Betriebssysteme

Mit dem folgenden Verfahren können Sie die empfohlene Firewallregel zum Schutz gefährdeter Betriebssysteme abrufen:

- Navigieren Sie zu .

- Führen Sie auf der Seite Anwendung hinzufügen die folgenden Aktionen aus:

Optionen Aktionen Name der Anwendung Geben Sie einen Namen für die Anwendung ein. Ebene/Bereitstellung - Vergeben Sie einen eindeutigen Namen für die Ebene.

- Wählen Sie im Dropdown-Menü Mitglied die Option Benutzerdefinierte VM-Suche aus und fügen Sie im Textfeld Eigene Anwendungsumgebung durchsuchen die folgende Bedingung hinzu:

geben Sie im Textfeld unter „Qualifizierer“ die folgenden Übereinstimmungskriterien ein: Betriebssystem wie 'Microsoft Windows Server 2003' oder Betriebssystem wie 'Microsoft Windows Server 2008' oder Betriebssystem wie 'Red Hat Enterprise Linux 6' oder Betriebssystem wie 'Red Hat Enterprise Linux 5' oder Betriebssystem wie 'SUSE Linux Enterprise 10'

- Klicken Sie auf Speichern.

- Gehen Sie zu .

- Wählen Sie in der Dropdown-Liste Geltungsbereich die Option Anwendung und den Namen der von Ihnen erstellten Anwendung aus.

- Wählen Sie im Dropdown-Menü Dauer die Option Letzte 7 Tage aus.

- Um die empfohlenen Firewallregeln abzurufen, klicken Sie auf Analysieren.