VMware Cloud Director verwendet SSL-Handshakes, um die Kommunikation zwischen Clients und Servern zu sichern.

Wenn Sie bei VMware Cloud Director 10.4 die Legacy-Konsolen-Proxy-Implementierung aktivieren, müssen Sie die öffentliche VMware Cloud Director-Konsolen-Proxy-Adresse konfigurieren, da jeder VMware Cloud Director-Server zwei unterschiedliche SSL-Endpoints unterstützen muss, einen für HTTPS und einen für die Konsolen-Proxy-Kommunikation. Die Appliance verwendet eine einzelne IP-Adresse mit dem benutzerdefinierten Port 8443 für den Konsolen-Proxy-Dienst. Weitere Informationen finden Sie in der VMware Cloud Director 10.3-Version dieses Dokuments.

Signierte Zertifikate werden von autorisierten Zertifizierungsstellen signiert. Solange der Truststore des lokalen Betriebssystems über eine Kopie des Stammzertifikats und der Zwischenzertifikate der Zertifizierungsstelle verfügt, werden sie von Browsern als vertrauenswürdig eingestuft. Einige Zertifizierungsstellen verlangen, dass Sie die Anforderungen für ein Zertifikat übermitteln. Andere verlangen, dass Sie eine Zertifikatsignieranforderung (Certificate Signing Request, CSR) übermitteln. In beiden Szenarien erstellen Sie ein selbstsigniertes Zertifikat und generieren eine CSR, die auf diesem Zertifikat basiert. Die Zertifizierungsstelle signiert Ihr Zertifikat mit ihrem privaten Schlüssel, den Sie dann mit Ihrer Kopie des öffentlichen Schlüssels entschlüsseln und eine Vertrauensstellung einrichten können.

Wenn Sie ein abgelaufenes SSL-Zertifikat erneuern, müssen Sie VMware Cloud Director keine Daten zum abgelaufenen Zertifikat zur Verfügung stellen. Dies bedeutet, dass Sie die erforderlichen SSL-Zertifikate nach dem Import in die VMware Cloud Director-Appliance nicht sichern müssen.

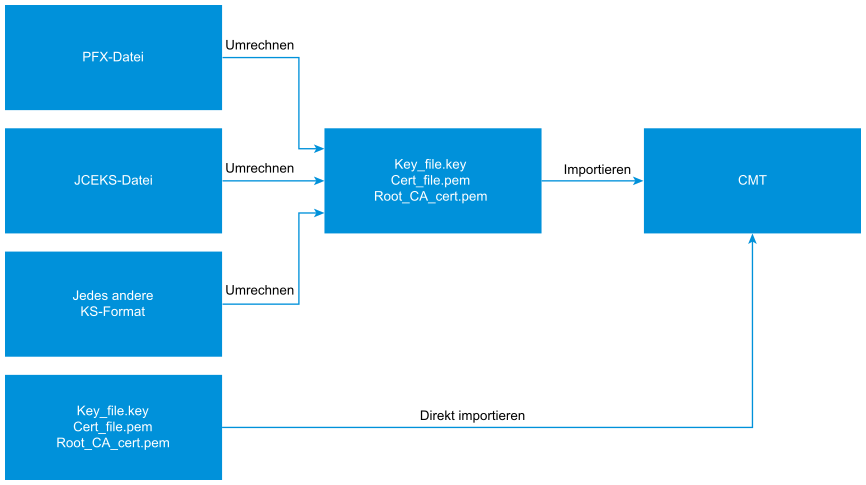

Ab VMware Cloud Director Version 10.2.2 können Sie PEM-Dateien direkt in die VMware Cloud Director-Appliance importieren. Wenn Ihre Zertifikatsdateien ein anderes Format aufweisen, können Sie diese mithilfe von OpenSSL in PEM konvertieren, bevor Sie sie mit dem Zellenverwaltungstool in VMware Cloud Director importieren.

- Wenn Sie eine VMware Cloud Director-Instanz mit signierten Platzhalterzertifikaten bereitstellen möchten, finden Sie weitere Informationen unter Bereitstellen der VMware Cloud Director-Appliance 10.4.1 oder höher mit einem signierten Platzhalterzertifikat für die HTTPS-Kommunikation.

- Wenn Sie die selbstsignierten Zertifikate einer neu bereitgestellten Appliance durch die von einer Zertifizierungsstelle signierten Zertifikate ersetzen möchten. Weitere Informationen finden Sie unter Importieren von privaten Schlüsseln und den von einer Zertifizierungsstelle signierten SSL-Zertifikaten in die VMware Cloud Director-Appliance 10.4.1 und höher.

- Informationen zum Erstellen von durch eine Zertifizierungsstelle signierten Zertifikaten und deren Import in die VMware Cloud Director-Appliance finden Sie unter Erstellen und Importieren von CA-signierten SSL-Zertifikaten für VMware Cloud Director-Appliance 10.4.1 und höher.

- Wenn Sie die Zertifikate für die-HTTPS-Kommunikation von VMware Cloud Director sowie für die eingebettete PostgreSQL-Datenbank und die Verwaltungsoberfläche der VMware Cloud Director-Appliance verlängern möchten, finden Sie weitere Informationen unter Erneuern der VMware Cloud Director-Appliance-Zertifikate für Version 10.4.1 und höher.