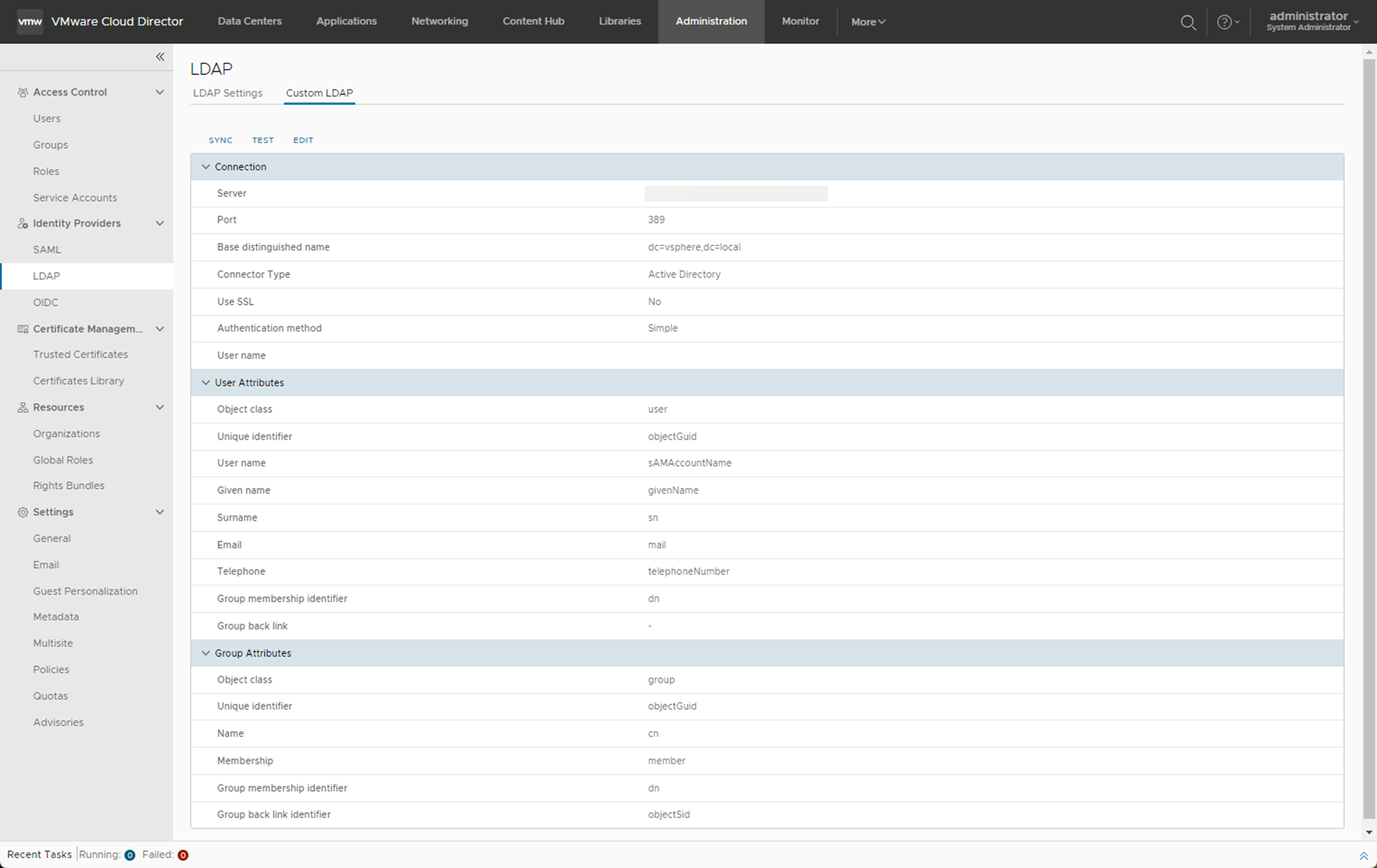

Wenn Sie eine LDAP-Verbindung konfigurieren möchten, legen Sie die Details des LDAP-Servers fest. Sie können die Verbindung testen, um sicherzustellen, dass Sie die korrekten Einstellungen eingegeben haben und die Benutzer- und Gruppenattribute korrekt zugeordnet sind. Sobald Sie über eine funktionierende LDAP-Verbindung verfügen, können Sie die Benutzer- und Gruppeninformationen jederzeit mit dem LDAP-Server synchronisieren.

Voraussetzungen

-

Wenn Sie eine Verbindung mit einem LDAP-Server über SSL (LDAPS) herstellen möchten, stellen Sie sicher, dass das Zertifikat Ihres LDAP-Servers mit der in Java 8 Update 181 eingeführten Endpoint-Identifikation konform ist. Der CN (Common Name, allgemeiner Name) oder der SAN (Subject Alternative Name, alternativer Antragstellername) des Zertifikats muss mit dem FQDN des LDAP-Servers übereinstimmen. Weitere Informationen finden Sie in den Java 8-Versionsänderungen unter https://www.java.com.

Stellen Sie sicher, dass Sie als Organisationsadministrator oder mit einer Rolle mit entsprechenden Rechten angemeldet sind.

- Wenn Sie SSL verwenden möchten, können Sie die Verbindung zum LDAP-Server testen und eine Vertrauensbeziehung mit diesem herstellen. Weitere Informationen finden Sie im Testen der VMware Cloud Director-Verbindung zu einem Remoteserver und Herstellen einer Vertrauensbeziehung mithilfe des Tenant Portal.