VMware Cloud Director verwendet SSL-Handshakes, um die Kommunikation zwischen Clients und Servern zu sichern.

Signierte Zertifikate werden von autorisierten Zertifizierungsstellen signiert. Solange der Truststore des lokalen Betriebssystems über eine Kopie des Stammzertifikats und der Zwischenzertifikate der Zertifizierungsstelle verfügt, werden sie von Browsern als vertrauenswürdig eingestuft. Einige Zertifizierungsstellen verlangen, dass Sie die Anforderungen für ein Zertifikat übermitteln. Andere verlangen, dass Sie eine Zertifikatsignieranforderung (Certificate Signing Request, CSR) übermitteln. In beiden Szenarien erstellen Sie ein selbstsigniertes Zertifikat und generieren eine CSR, die auf diesem Zertifikat basiert. Die Zertifizierungsstelle signiert Ihr Zertifikat mit ihrem privaten Schlüssel, den Sie dann mit Ihrer Kopie des öffentlichen Schlüssels entschlüsseln und eine Vertrauensstellung einrichten können.

Wenn Sie ein abgelaufenes SSL-Zertifikat erneuern, müssen Sie VMware Cloud Director keine Daten zum abgelaufenen Zertifikat zur Verfügung stellen. Dies bedeutet, dass Sie die erforderlichen SSL-Zertifikate nach dem Import in die VMware Cloud Director-Appliance nicht sichern müssen.

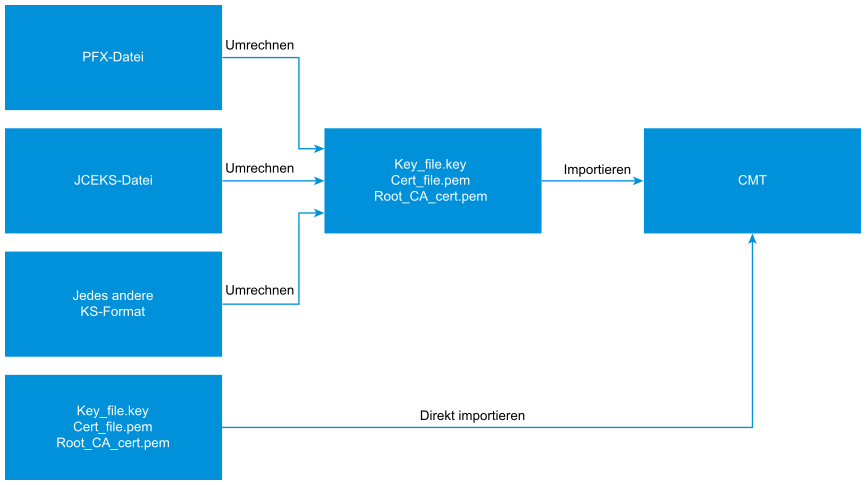

Sie können PEM-Dateien direkt in die VMware Cloud Director-Appliance importieren. Wenn Ihre Zertifikatsdateien ein anderes Format aufweisen, können Sie diese mithilfe von OpenSSL in PEM konvertieren, bevor Sie sie mit dem Zellenverwaltungstool in VMware Cloud Director importieren.

Zertifikatsverwaltung in der VMware Cloud Director-Appliance

Sie können das HTTP-Zertifikat der Zelle mithilfe des Service Provider Admin Portal verwalten. Der certificates-Befehl des Zellenverwaltungstools wird entfernt. Aus diesen Gründen unterscheidet sich die Zertifikatsverwaltung für 10.6 und höhere Versionen erheblich von früheren Versionen.

Bei der Bereitstellung von VMware Cloud Director-Appliance-Instanzen generiert VMware Cloud Director standardmäßig selbstsignierte Zertifikate und verwendet sie zum Konfigurieren der VMware Cloud Director-Zelle für die sichere Kommunikation. Nachdem Sie eine Appliance bereitgestellt haben, können Sie die Zelle für die Verwendung signierter Zertifikate neu konfigurieren.

Beim Upgrade von Version 10.5.0 und niedriger auf Version 10.5.1 und höher migriert VMware Cloud Director das vorhandene HTTP-Zertifikat jeder Zelle von der Festplatte in die Zertifikatsbibliothek der System-Organisation. Wenn das Festplatten-HTTP-Zertifikat zuvor für jede Zelle in der Servergruppe freigegeben wurde, z. B. ein Platzhalterzertifikat, fügt VMware Cloud Director nur eine Kopie zur Zertifikatsbibliothek hinzu, und jede Zelle ist Verbraucher des Bibliothekselements.

Ab VMware Cloud Director 10.5.1 verwendet VMware Cloud Director zusätzlich zum Zertifikat, das VMware Cloud Director für die HTTPS-Kommunikation der Zelle verwendet, auch ein zweites Zertifikat, um die Kommunikation mit Java Management Extensions (JMX) zu schützen. JMX wird verwendet, um die Kommunikation zwischen Zellen zu erleichtern. Mit JMX kann jede Zelle Remotevorgänge für andere Zellen in der Servergruppe aufrufen. Beim ersten Start einer VMware Cloud Director 10.6.x-Zelle generiert VMware Cloud Director automatisch ein JMX-Zertifikat und fügt es sowohl der Zertifikatsbibliothek als auch den vertrauenswürdigen Zertifikaten der System-Organisation hinzu.

Ersetzen oder Erneuern der Zertifikate der VMware Cloud Director-Zelle

Sie können die Zertifikate der VMware Cloud Director-Zelle ersetzen oder erneuern, wenn die Zertifikate ablaufen, wenn Sie selbstsignierte durch ordnungsgemäß signierte Zertifikate ersetzen möchten usw.

Voraussetzungen

-

Nach der Bereitstellung generiert die VMware Cloud Director-Appliance selbstsignierte Zertifikate mit einer Schlüsselgröße von 2.048 Bit. Bewerten Sie die Sicherheitsanforderungen für Ihre Installation, bevor Sie eine geeignete Schlüsselgröße auswählen. VMware Cloud Director unterstützt gemäß NIST Special Publication 800-131A keine Schlüsselgrößen von weniger als 1.024 Bit.

Wenn Sie neue Zertifikate für ihre Zertifizierungsstelle (CA) zum Signieren generieren müssen, finden Sie weitere Informationen unter Generieren von selbstsignierten Zertifikaten für den VMware Cloud Director-HTTPS-Endpoint.

- Stellen Sie sicher, dass keines der Zertifikate in der Zertifikatskette, die Sie erstellen möchten, SHA1 verwendet. VMware Cloud Director akzeptiert keine Zertifikate, deren Signaturalgorithmen SHA1 verwenden, z. B.

sha1WithRSAEncryption. - Bevor Sie das HTTP-Material in die Zertifikatsbibliothek hochladen, müssen Sie die Zertifikatskette vorbereiten, die vom Server bereitgestellt wird.

Wenn Sie über Zwischenzertifikate verfügen, z. B. intermediate-certificate-file-{1-n}.cer, hängen Sie sie an Ihr HTTPS-Zertifikat an.

In seltenen Fällen können Sie auch das Stammzertifikat root-CA-certificate.cer anhängen. Dies ist nicht üblich und gilt im Allgemeinen nicht, wenn Ihre Zertifizierungsstelle eine der bekannten Zertifizierungsstellen ist, deren Zertifikat mit den modernsten Browsern verteilt wird. Wenden Sie sich an Ihre Zertifizierungsstelle, um weitere Informationen zu erhalten und zu ermitteln, ob Sie Ihr Stammzertifikat anhängen müssen.

cat intermediate-certificate-file-1.cer intermediate-certificate-file-2.cer >> your-http-certificate.pem

Hierbei sind intermediate-certificate-file-1.cer und intermediate-certificate-file-2.cer die Namen von Zwischenzertifikaten.

- Stellen Sie sicher, dass das Zertifikat im PEM-codierten X.509-Format und der zugehörige private Schlüssel im PEM-codierten PKCS #8-Format vorliegt. Sie können nur diese Formate in die Zertifikatsbibliothek hochladen.

- Importieren Sie das Zertifikat und den zugehörigen privaten Schlüssel in die Zertifikatsbibliothek der

System-Organisation. Weitere Informationen finden Sie unter Importieren von Zertifikaten in die Zertifikatsbibliothek mithilfe des VMware Cloud Director Service Provider Admin Portal. - Ändern Sie die Zertifikate einer Zelle.

- Wiederholen Sie die Schritte 1 und 2 für jede Appliance im Cluster.

Ersetzen oder Erneuern der VMware Cloud Director-Appliance-Verwaltungszertifikate

- Melden Sie sich direkt oder mithilfe von SSH beim Betriebssystem der VMware Cloud Director-Appliance als root an.

- Führen Sie zum Beenden der VMware Cloud Director-Dienste den folgenden Befehl aus.

/opt/vmware/vcloud-director/bin/cell-management-tool -u administrator cell --shutdown

- Generieren Sie selbstsignierte Zertifikate für die eingebettete PostgreSQL-Datenbank und die Verwaltungsbenutzeroberfläche der VMware Cloud Director-Appliance, indem Sie den folgenden Befehl ausführen.

/opt/vmware/appliance/bin/generate-appliance-certificates.sh

Hinweis: Ab VMware Cloud Director 10.5.1.1 wird dasgenerate-certificates.sh-Skript ingenerate-appliance-certificates.shumbenannt, und das Skript erneuert nur die VMware Cloud Director-Appliance-Zertifikate. Die Zertifikaterneuerung und -ersetzung von VMware Cloud Director ist nicht mehr Teil des Skripts.Dieser Befehl bewirkt, dass automatisch die neu generierten Zertifikate für die eingebettete PostgreSQL-Datenbank und die Verwaltungsschnittstelle der Appliance verwendet werden. Der PostgreSQL- und der Nginx-Server werden neu gestartet.

- (Optional) Wenn die neu generierten Zertifikate von einer Zertifizierungsstelle signiert werden sollen, rufen Sie die von der Zertifizierungsstelle signierten Zertifikate ab, kopieren Sie sie und starten Sie die Dienste neu.

- Erstellen Sie eine Zertifikatsignieranforderung in der Datei vcd_ova.csr.

openssl req -new -key /opt/vmware/appliance/etc/ssl/vcd_ova.key -reqexts SAN -config <(cat /etc/ssl/openssl.cnf <(printf "\n[SAN]\nsubjectAltName=DNS:vcd2.example.com,DNS:vcd2,IP:10.100.101.10\n")) -out vcd_ova.csr

- Senden Sie die Zertifikatsignieranforderung an die Zertifizierungsstelle. Wenn Sie einen Webservertyp angeben müssen, verwenden Sie Jakarta Tomcat.

- Wenn Sie das von der Zertifizierungsstelle signierte Zertifikat erhalten, kopieren Sie es, um das Original zu überschreiben.

cp ca-signed-vcd_ova.pem /opt/vmware/appliance/etc/ssl/vcd_ova.crt

- Starten Sie die

nginx- undpostgres-Dienste neu.systemctl restart nginx.service systemctl restart vpostgres.service

- Erstellen Sie eine Zertifikatsignieranforderung in der Datei vcd_ova.csr.

- Starten Sie den VMware Cloud Director-Dienst neu.

service vmware-vcd start