Ab Version 10.5.1 unterstützt VMware Cloud Director die NSX-Mehrmandantenfähigkeit, indem Organisationen direkt NSX-Projekten zugeordnet werden.

Weitere Informationen über NSX-Projekte finden Sie in der relevanten Dokumentation zu NSX-Projekten im NSX-Verwaltungshandbuch.

Um NSX-Mandantenfähigkeit im Kontext von VMware Cloud Director zu verwenden, aktivieren Sie zunächst NSX-Mandantenfähigkeit für eine Organisation.

Danach können Sie die Verwendung der NSX-Mandantenfähigkeit aktivieren oder deaktivieren, wenn Sie VDCs in dieser Organisation erstellen. Das NSX-Projekt wird während der Erstellung des ersten VDC in der Organisation erstellt, für die Sie NSX-Mandantenfähigkeit aktiviert haben. Der Name des NSX-Projekts ist identisch mit dem Namen der Organisation, der es zugeordnet ist.

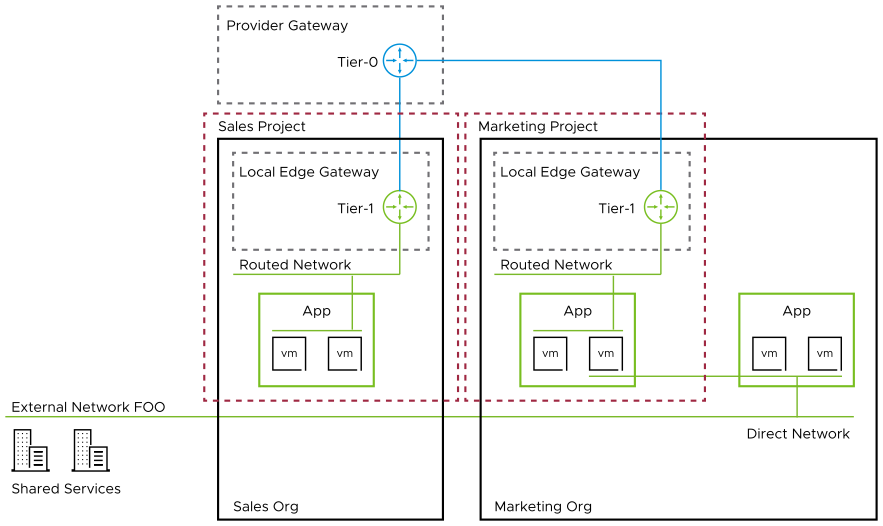

Im Diagramm sind die VMware Cloud Director-Organisationen für Vertrieb und Marketing den entsprechenden NSX-Projekten zugeordnet. Alle NSX-Komponenten, die im Organisationskontext erstellt wurden, sind Teil des NSX-Projekts. Das Providergateway (Tier-0) ist dem NSX-Projekt zugeordnet, ist aber nicht Teil dieses Projekts. Es bietet Konnektivität zu lokalen Edge-Gateways und zu direkten NSX-Netzwerken, falls erforderlich. Eine externe Netzwerkverbindung steht der Marketingorganisation über ein direktes Netzwerk zur Verfügung. Es gibt keine Einschränkungen dahingehend, ob sich die zugrunde liegenden Segmente für die importierten und externen Netzwerke innerhalb des NSX-Projekts befinden oder nicht.

Wenn Sie NSX-Mandantenfähigkeit nicht während der Erstellung eines Organisations-VDC aktivieren, können Sie diese Einstellung später nicht mehr ändern.

In einigen Anwendungsfällen ist keine Teilnahme des Organisations-VDC an der NSX-Mandantenfähigkeit erforderlich, z. B. wenn das VDC nur VLAN-Netzwerke benötigt. Darüber hinaus sind Organisations-VDCs, die NSX-Mandantenfähigkeit verwenden, auf die Verwendung des Netzwerkpools beschränkt, der von der Standard-Overlay-Transportzone gestützt wird. Um also einen anderen Netzwerkpool verwenden zu können, müssen Sie sich also möglicherweise von der NSX-Mandantenfähigkeit abmelden.

Wenn Sie sich während der Erstellung eines Organisations-VDC für NSX-Mandantenfähigkeit entscheiden, können Sie dessen Netzwerkpool später nicht mehr ändern. Sie können jedoch weiterhin externe Netzwerkverbindungen zu Edge-Gateways hinzufügen und importierte Netzwerke innerhalb des VDC erstellen.

Sie können NSX-Mandantenfähigkeit für eine Organisation erst deaktivieren, nachdem Sie alle ihr zugeordneten VDCs und Datencenter-Gruppen mit aktiver NSX-Mandantenfähigkeit gelöscht haben.

Wenn Sie NSX-Mandantenfähigkeit für eine Organisation aktivieren, ist für alle Organisations-VDCs, die Sie danach erstellen, standardmäßig NSX-Mandantenfähigkeit aktiviert. Für vorhandene Organisations-VDCs und VDC-Gruppen ist NSX-Mandantenfähigkeit nicht aktiviert.

Datencenter-Gruppennetzwerk

Wenn ein Mandant eine Datencenter-Gruppe erstellt und das Start-VDC NSX-Mandantenfähigkeit verwendet, verwendet die Datencentergruppe ebenfalls NSX-Mandantenfähigkeit. Der Mandant kann Edge-Gateways nur dann auf die Datencenter-Gruppe beschränken, wenn die Edge-Gateways ebenfalls NSX-Mandantenfähigkeit verwenden und wenn sie zur selben Organisation wie die Datencenter-Gruppe gehören.

Mandanten können Datencenter-Gruppen erstellen, die sowohl Organisations-VDCs mit NSX-Mandantenfähigkeit als auch VDCs ohne NSX-Mandantenfähigkeit enthalten.

In einem Multisite-Kontext können Mandanten Datencenter-Gruppen erstellen, die Organisations-VDCs aus zugeordneten Organisationen enthalten. In diesem Fall verbleiben alle Netzwerk- und Sicherheitskomponenten in der Datencenter-Gruppe innerhalb des NSX-Projekts des Start-Organisations-VDC.

Da das NSX-Projekt der Organisation des Start-VDC zugeordnet ist, werden Regeln für verteilte Firewalls sowie Sicherheitsgruppen in dieser Art von gemischten Datencenter-Gruppen allesamt im Kontext des NSX-Projekts bereitgestellt.

Beachten Sie, dass zugeordnete Organisationen über ein eigenes NSX verfügen können, was sich jedoch nicht auf die DC-Gruppennetzwerke auswirkt. VMs und vApps können eine Verbindung zu diesen DC-Netzwerken und zu lokalen Netzwerken herstellen, die nicht gleichzeitig Teil des Projekts sind.

Einschränkungen

Nicht alle VMware Cloud Director-Netzwerkfunktionen werden im Kontext der NSX-Mandantenfähigkeit unterstützt. Weitere Informationen finden Sie in der vollständigen Liste Verfügbare Funktionen für NSX-Projekte.

Aktivieren der NSX-Mandantenfähigkeit für eine Organisation in VMware Cloud Director Service Provider Admin Portal

Um die NSX-Mandantenfähigkeit im Kontext von VMware Cloud Director zu verwenden, definieren Sie zuerst das NSX-Projekt in VMware Cloud Director, indem Sie die NSX-Mandantenfähigkeit für eine Organisation aktivieren.

Voraussetzungen

- Stellen Sie sicher, dass Sie eine Standard-Overlay-Transportzone in NSX konfiguriert haben. Weitere Informationen finden Sie unter Erstellen von Transportzonen im Installationshandbuch für NSX

- Stellen Sie sicher, dass Sie einen Netzwerkpool erstellt haben, der von der von Ihnen erstellten standardmäßigen Overlay-Transportzone gestützt wird. Weitere Informationen finden Sie im Geneve-Netzwerkpools in VMware Cloud Director.

- Stellen Sie sicher, dass Ihre Rolle die Berechtigung Organisation: Eigenschaften bearbeiten enthält.

Prozedur

Nächste Maßnahme

- Erstellen Sie ein Organisations-VDC, das NSX-Mandantenfähigkeit verwendet.

- Um vApp-Netzwerkdienste innerhalb des Projekts zu verwenden, weisen Sie dem Organisations-VDC, das NSX-Mandantenfähigkeit verwendet, einen Edge-Cluster zu. Weitere Informationen finden Sie unter Zuweisen eines Edge-Clusters zu einem VMware Cloud Director-Organisations-VDC

- Erstellen Sie ein NSX Edge Gateway, das auf das Organisations-VDC zugeschnitten ist. Weitere Informationen finden Sie im Hinzufügen eines von einem NSX-Providergateway gestützten Edge-Gateways in VMware Cloud Director.