Aktivieren Sie für Ihre VMware Cloud Director-Organisation die Verwendung eines SAML-Identitätsanbieters (Security Assertion Markup Language), auch als Single Sign-On bezeichnet, um Benutzer und Gruppen aus einem SAML-Identitätsanbieter zu importieren und zuzulassen, dass importierte Benutzer sich bei der Organisation mit den im SAML-Identitätsanbieter festgelegten Anmeldeinformationen anmelden.

- email address = "EmailAddress"

- user name = "UserName"

- full name = "FullName"

- user's groups = "Groups"

- user's roles = "Roles"

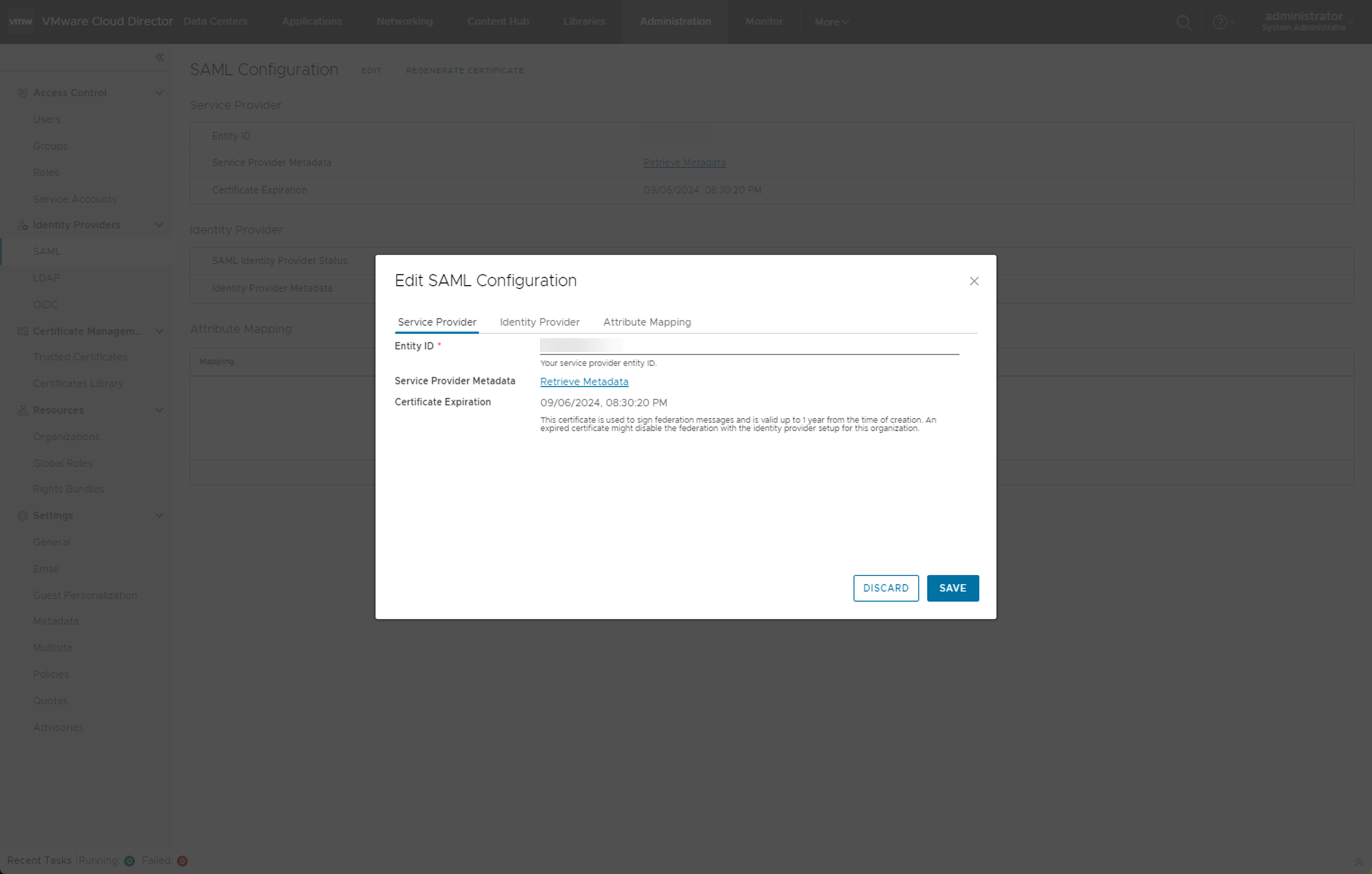

Sie können die Attribute im Tenant Portal auf der Registerkarte Attributzuordnung konfigurieren, wenn Sie die SAML-Konfiguration bearbeiten.

Gruppeninformationen sind notwendig, wenn der Benutzer nicht direkt importiert wird, sondern wenn von ihm erwartet wird, dass er sich aufgrund seiner Mitgliedschaft in importierten Gruppen selbst anmelden kann. Ein Benutzer kann mehreren Gruppen angehören und während einer Sitzung mehrere Rollen einnehmen.

Wenn einem importierten Benutzer oder einer importierten Gruppe die Rolle Auf Identitätsanbieter zurückstellen zugewiesen ist, werden die Rollen basierend auf den aus dem Roles-Attribut im Token ermittelten Informationen zugewiesen. Wenn ein anderes Attribut verwendet wird, kann dieser Attributname nur über die API konfiguriert werden, und allein das Roles-Attribut ist konfigurierbar. Wenn die Rolle Auf Identitätsanbieter zurückstellen verwendet wird, jedoch keine Rolleninformationen extrahiert werden können, kann der Benutzer sich anmelden, verfügt jedoch über keine Rechte zum Durchführen von Aktivitäten.

Voraussetzungen

-

Stellen Sie sicher, dass Sie als Organisationsadministrator oder mit einer Rolle mit entsprechenden Rechten angemeldet sind.

- Stellen Sie sicher, dass Sie Zugriff auf einen SAML 2.0-konformen Identitätsanbieter haben.

- Stellen Sie sicher, dass Sie die erforderlichen Metadaten von Ihrem SAML-Identitätsanbieter erhalten. Sie müssen die Metadaten entweder manuell oder als XML-Datei in VMware Cloud Director importieren. Die Metadaten müssen die folgenden Informationen enthalten:

- Der Speicherort des Single Sign-On-Diensts

- Der Speicherort des Diensts für die einmalige Abmeldung

- Der Speicherort des X.509-Zertifikats für den Dienst

Informationen zum Konfigurieren und Abrufen von Metadaten von einem SAML-Anbieter finden Sie in der Dokumentation zu Ihrem SAML-Identitätsanbieter.

Prozedur

Nächste Maßnahme

- Konfigurieren Sie Ihren SAML-Anbieter mit VMware Cloud Director-Metadaten. Weitere Informationen finden Sie in der Dokumentation Ihres SAML-Identitätsanbieters und im Installations-, Konfigurations- und Upgrade-Handbuch zu VMware Cloud Director.

- Importieren Sie Benutzer und Gruppen von Ihrem SAML-Identitätsanbieter. Weitere Informationen finden Sie unter Verwalten von Benutzern, Gruppen und Rollen in VMware Cloud Director.