Die Verwendung von Okta als Identitätsanbieter für den vCenter Server der Verwaltungsdomäne ermöglicht einen Identitätsverbund über SDDC Manager, vCenter Server und NSX Manager hinweg.

- Erstellen Sie eine OpenID Connect-Anwendung für VMware Cloud Foundation in Okta.

- Konfigurieren Sie Okta als Identitätsanbieter auf der SDDC Manager-Benutzeroberfläche.

- Aktualisieren Sie die Okta OpenID Connect-Anwendung mit dem Umleitungs-URI aus SDDC Manager.

- Erstellen Sie eine SCIM 2.0-Anwendung für VMware Cloud Foundation.

- Weisen Sie Berechtigungen für Okta-Benutzer und -Gruppen in SDDC Manager, vCenter Server und NSX Manager zu.

Voraussetzungen

Erstellen einer OpenID Connect-Anwendung für VMware Cloud Foundation in Okta

Bevor Sie Okta als Identitätsanbieter in VMware Cloud Foundation verwenden können, müssen Sie eine OpenID Connect-Anwendung in Okta erstellen und der OpenID Connect-Anwendung Benutzer und Gruppen zuweisen.

Prozedur

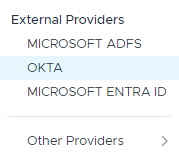

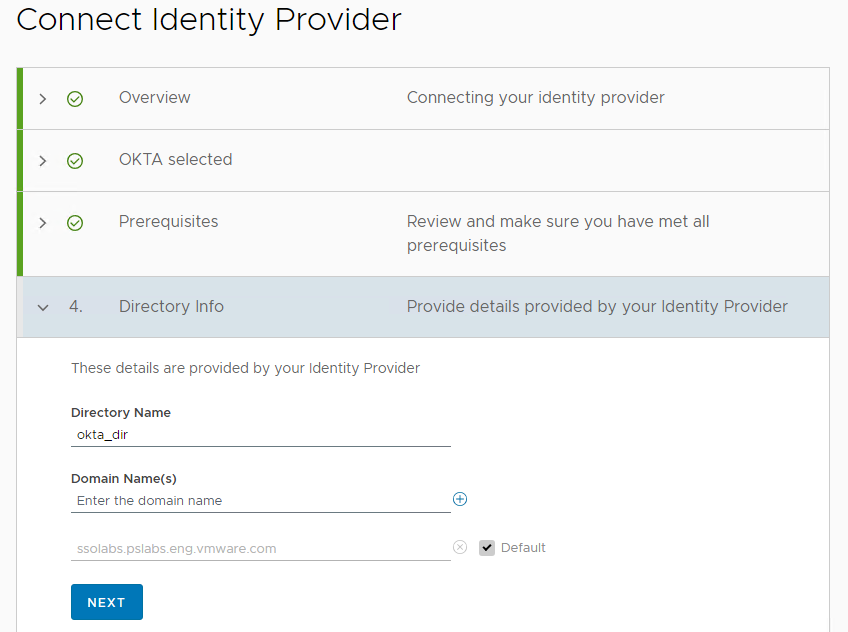

Konfigurieren von Okta als Identitätsanbieter auf der SDDC Manager-Benutzeroberfläche

Sie können VMware Cloud Foundation so konfigurieren, dass Okta als externer Identitätsanbieter anstelle von vCenter Single Sign-On verwendet wird. In dieser Konfiguration interagiert der externe Identitätsanbieter im Namen von vCenter Server mit der Identitätsquelle.

Sie können nur einen externen Identitätsanbieter zu VMware Cloud Foundation hinzufügen.

Voraussetzungen

- Sie sind Kunde von Okta und verfügen über einen dedizierten Domänenbereich. Beispiel: https://your-company.okta.com.

- Zum Durchführen von OIDC-Anmeldungen und Verwalten von Benutzer- und Gruppenberechtigungen müssen Sie die folgenden Okta-Anwendungen erstellen.

- Eine native Okta-Anwendung mit OpenID Connect als Anmeldemethode. Die native Anwendung muss die Gewährungstypen „Autorisierungscode“, „Aktualisierungstoken“ und „Ressourcenbesitzerkennwort“ enthalten.

- Ein System für SCIM 2.0-Anwendung (domänenübergreifende Identitätsverwaltung) mit einem OAuth 2.0-Bearer-Token zum Durchführen von Benutzer- und Gruppensynchronisierungen zwischen dem Okta-Server und dem vCenter Server.

Anforderungen an die Okta-Verbindung:

- vCenter Server muss in der Lage sein, eine Verbindung mit dem Ermittlungs-Endpoint für Okta sowie der Autorisierung, dem Token, JWKS und allen anderen Endpoints herzustellen, die in den Metadaten des Ermittlungs-Endpoints angegeben wurden.

- Okta muss auch in der Lage sein, eine Verbindung mit vCenter Server herzustellen, um Benutzer- und Gruppendaten für die SCIM-Bereitstellung zu senden.

- Wenn Ihr Netzwerk nicht öffentlich verfügbar ist, müssen Sie einen Netzwerktunnel zwischen Ihrem vCenter Server-System und Ihrem Okta-Server erstellen und dann die entsprechende öffentlich zugängliche URL als SCIM 2.0-Basis-URI verwenden.

- vSphere 8.0 Update 2 oder höher.

- NSX 4.1.2 oder höher.

Prozedur

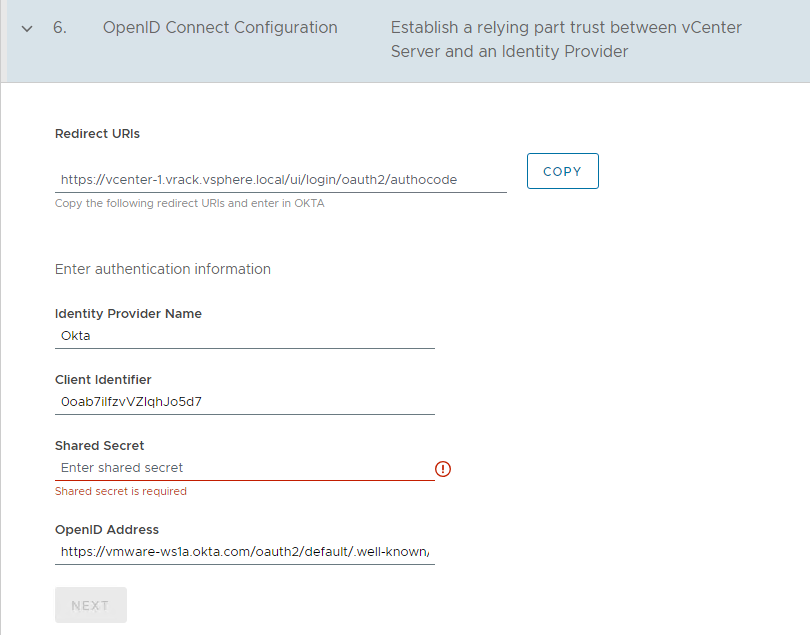

Aktualisieren der Okta OpenID Connect-Anwendung mit dem Umleitungs-URI aus SDDC Manager

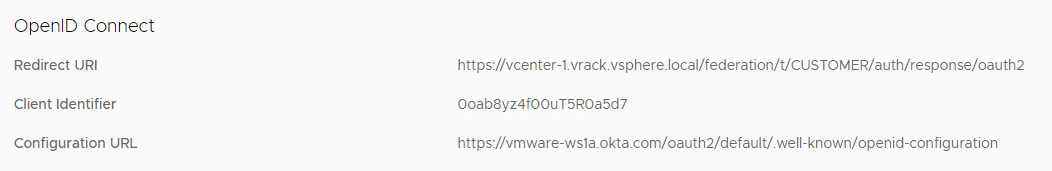

Nachdem Sie die Konfiguration des Okta-Identitätsanbieters in der SDDC Manager-Benutzeroberfläche erstellt haben, aktualisieren Sie die Okta OpenID Connect-Anwendung mit dem Umleitungs-URI von SDDC Manager.

Voraussetzungen

- Melden Sie sich bei der SDDC Manager-Benutzeroberfläche an.

- Klicken Sie im Navigationsbereich auf .

- Klicken Sie auf Identitätsanbieter.

- Kopieren und speichern Sie im Abschnitt „OpenID Connect“ die Umleitungs-URI.

Prozedur

- Melden Sie sich bei der Okta-Admin-Konsole an.

- Klicken Sie im Bildschirm Allgemeine Einstellungen für die erstellte OpenID Connect-Anwendung auf Bearbeiten.

- Fügen Sie im Textfeld Umleitungs-URIs für die Anmeldung die kopierte Umleitungs-URI von SDDC Manager ein.

- Klicken Sie auf Speichern.

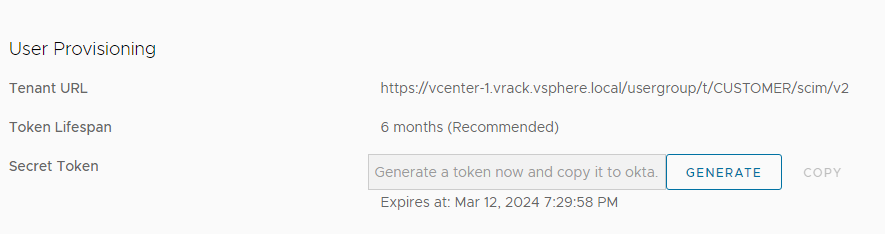

Erstellen einer SCIM 2.0-Anwendung zur Verwendung von Okta mit VMware Cloud Foundation

Indem Sie eine SCIM 2.0-Anwendung für Okta erstellen, können Sie die Active Directory-Benutzer und -Gruppen angeben, die an vCenter Server übertragen werden sollen.

Voraussetzungen

- Melden Sie sich bei der SDDC Manager-Benutzeroberfläche an.

- Klicken Sie im Navigationsbereich auf .

- Klicken Sie auf Identitätsanbieter.

- Klicken Sie im Abschnitt „Benutzerbereitstellung“ auf Generieren und kopieren und speichern Sie dann das geheime Token und die Mandanten-URL.

Sie verwenden diese Informationen in Schritt 4 weiter unten.

Prozedur

Zuweisen von Okta-Benutzern und -Gruppen als Administratoren in SDDC Manager, vCenter Server und NSX Manager

Nachdem Sie Okta erfolgreich konfiguriert und die entsprechenden Benutzer und Gruppen synchronisiert haben, können Sie Benutzer und Gruppen als Administratoren in SDDC Manager, vCenter Server und NSX Manager hinzufügen. Auf diese Weise können sich Admin-Benutzer bei der Benutzeroberfläche eines Produkts (z. B. SDDC Manager) anmelden, und es erfolgt keine Aufforderung zur erneuten Eingabe von Anmeldedaten, wenn sich die Benutzer bei der Benutzeroberfläche eines anderen Produkts anmelden (z. B. NSX Manager).

Prozedur

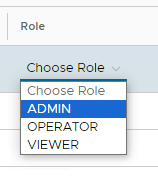

- Fügen Sie Okta-Benutzer/-Gruppen als Administratoren in SDDC Manager hinzu.

- Klicken Sie auf der SDDC Manager-Benutzeroberfläche auf .

- Klicken Sie auf Benutzer und Gruppen und dann auf + Benutzer oder Gruppe.

- Wählen Sie mindestens einen Benutzer oder eine Gruppe aus, indem Sie auf das Kontrollkästchen neben dem Benutzer oder der Gruppe klicken.

Sie können einen Benutzer oder eine Gruppe nach Namen suchen oder nach Benutzertyp oder Domäne filtern.Hinweis: Okta-Benutzer und -Gruppen werden in den Domänen angezeigt, die Sie bei der Konfiguration von Okta als Identitätsanbieter auf der SDDC Manager-Benutzeroberfläche angegeben haben.

- Wählen Sie die Rolle ADMIN für jeden Benutzer und jede Gruppe aus.

- Führen Sie auf der Seite einen Bildlauf nach unten durch und klicken Sie auf Hinzufügen.

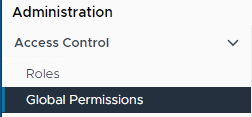

- Fügen Sie Okta-Benutzer/-Gruppen als Administratoren in vCenter Server hinzu.

- Melden Sie sich beim vSphere Client als lokaler Administrator an.

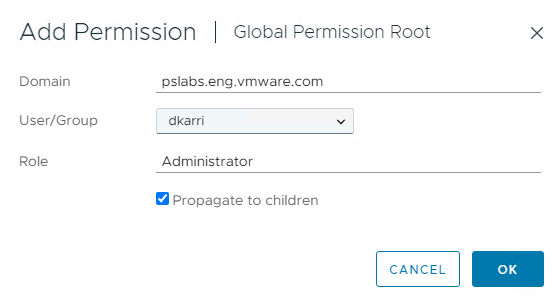

- Wählen Sie Verwaltung aus und klicken Sie im Zugriffssteuerungsbereich auf Globale Berechtigungen.

- Klicken Sie auf Hinzufügen.

- Wählen Sie im Dropdown-Menü Domäne die Domäne für den Benutzer oder die Gruppe aus.

- Geben Sie einen Namen im Feld „Suchen“ ein.

Das System sucht nach Benutzer- und Gruppennamen.

- Wählen Sie einen Benutzer oder eine Gruppe aus.

- Wählen Sie Administrator im Dropdown-Menü Rolle aus.

- Aktivieren Sie das Kontrollkästchen An untergeordnete Objekte weitergeben.

- Klicken Sie auf OK.

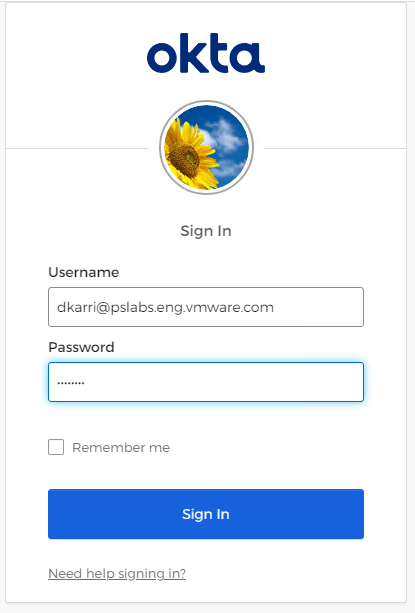

- Überprüfen Sie die Anmeldung bei SDDC Manager mit einem Okta-Benutzer.

- Melden Sie sich von der SDDC Manager-Benutzeroberfläche ab.

- Klicken Sie auf Mit SSO anmelden.

- Geben Sie einen Benutzernamen und ein Kennwort ein und klicken Sie auf Anmelden.

- Überprüfen Sie die Anmeldung bei vCenter Server mit einem Okta-Benutzer.

- Melden Sie sich von der vSphere Client ab.

- Klicken Sie auf Mit SSO anmelden.

- Fügen Sie Okta-Benutzer/-Gruppen als Administratoren in NSX Manager hinzu.

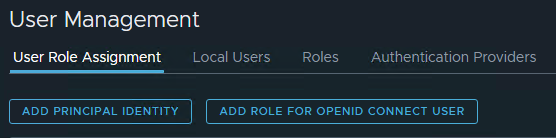

- Melden Sie sich bei NSX Manager an.

- Navigieren Sie zu .

- Klicken Sie auf der Registerkarte Benutzerrollenzuweisung auf Rolle für OpenID Connect-Benutzer hinzufügen.

- Wählen Sie vcenter-idp-federation im Dropdown-Menü aus und geben Sie dann Text ein, um nach einem Okta-Benutzer oder einer Okta-Gruppe zu suchen und diese auszuwählen.

- Klicken Sie in der Spalte „Rollen“ auf Festlegen.

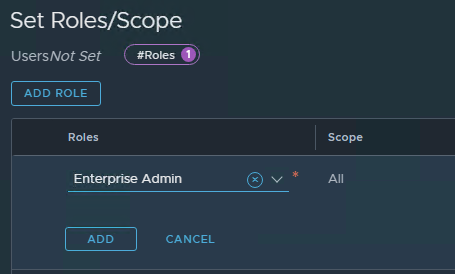

- Klicken Sie auf Rolle hinzufügen.

- Wählen Sie Unternehmensadministrator im Dropdown-Menü aus und klicken Sie auf Hinzufügen.

- Klicken Sie auf Übernehmen.

- Klicken Sie auf Speichern.

- Überprüfen Sie die Anmeldung bei NSX Manager mit einem Okta-Benutzer.

- Melden Sie sich bei NSX Manager ab.

- Klicken Sie auf Mit vCenter-IPD-Verbund anmelden.