VMware Cloud Foundation unterstützt zwei Möglichkeiten zum Installieren von Drittanbieterzertifikaten. In diesem Verfahren wird die Legacy-Methode zur Verwendung eines Zertifikatpakets beschrieben. Zum Verwenden der Legacy-Methode müssen Sie Ihre Einstellungen ändern. Verwenden Sie dann dieses Verfahren, um CSRs zu generieren, die CSRs mit einer Drittanbieter-Zertifizierungsstelle zu signieren und schließlich die Zertifikate hochzuladen und zu installieren.

Voraussetzungen

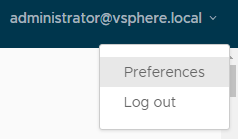

- Klicken Sie auf der SDDC Manager-Benutzeroberfläche auf den angemeldeten Benutzer und wählen Sie Einstellungen aus.

- Verwenden Sie die Umschaltoption, um zur Legacy-Zertifikatsverwaltung zu wechseln.

Wenn Sie von einer Zertifizierungsstelle signierte Zertifikate mithilfe der Legacy-Methode aus einer Drittanbieter-Zertifizierungsstelle hochladen, müssen Sie die relevanten Zertifikatsdateien im richtigen Format erfassen und dann eine einzelne TAR-Datei (.tar.gz) mit den Inhalten erstellen. Es ist wichtig, dass Sie die richtige Verzeichnisstruktur in der TAR-Datei (.tar.gz) wie folgt erstellen:

-

Der Name des Verzeichnisses der obersten Ebene muss genau mit dem Namen der Arbeitslastdomäne übereinstimmen, der in der Liste unter angezeigt wird. Beispiel: sfo-m01.

Die PEM-codierte Root-Zertifikatskette einer Zertifizierungsstelle (mit dem Namen rootca.crt) muss sich in diesem Verzeichnis der obersten Ebene befinden. Die Kettendatei rootca.crt enthält eine Stammzertifizierungsstelle und kann eine beliebige Anzahl (n) an Zwischenzertifikaten aufweisen.

Beispiel:-----BEGIN CERTIFICATE----- <Intermediate1 certificate content> -----END CERTIFICATE------ -----BEGIN CERTIFICATE----- <Intermediate2 certificate content> -----END CERTIFICATE------ -----BEGIN CERTIFICATE----- <Root certificate content> -----END CERTIFICATE-----

Im obigen Beispiel gibt es zwei Zwischenzertifikate (intermediate1 und intermediate2) und ein Stammzertifikat. Intermediate1 muss das von intermediate2 ausgestellte Zertifikat verwenden, und intermediate2 muss das von der Stammzertifizierungsstelle ausgestellte Zertifikat verwenden.

- Die CA-Root-Zertifikatskettendatei, die Zwischenzertifikate und das Stammzertifikat müssen das Feld

Basic Constraintsmit dem Wert CA:TRUE enthalten. -

"Das Verzeichnis muss ein Unterverzeichnis für jede Komponentenressource enthalten, für die Sie die Zertifikate ersetzen möchten."

-

Jedes Unterverzeichnis muss genau mit dem Ressourcenhostnamen einer entsprechenden Komponente übereinstimmen, die in der Spalte „Ressourcenhostname“ auf der Registerkarte angezeigt wird.

Beispiel: nsxManager.vrack.vsphere.local, vcenter-1.vrack.vsphere.local usw.

-

Jedes Unterverzeichnis muss die entsprechende CSR-Datei enthalten, deren Name genau mit der Ressource übereinstimmen muss, die in der Spalte „Ressourcenhostname“ auf der Registerkarte angezeigt wird.

-

Jedes Unterverzeichnis muss eine entsprechende CRT-Datei enthalten, deren Name genau mit der Ressource übereinstimmen muss, die in der Spalte „Ressourcenhostname“ auf der Registerkarte angezeigt wird. Der Inhalt der CRT-Dateien muss mit einer Zeilenendemarke enden.

Das Unterverzeichnis nsxManager.vrack.vsphere.local enthält beispielsweise die Datei nsxManager.vrack.vsphere.local.crt.

-

- Alle Zertifikate einschließlich rootca.crt müssen im UNIX-Dateiformat vorliegen.

- Zusätzliche Anforderungen für NSX-Zertifikate:

- Das Serverzertifikat (NSX_FQDN.crt) muss das Feld

Basic Constraintsmit dem Wert CA:FALSE enthalten. - Wenn das NSX-Zertifikat einen HTTP- oder HTTPS-basierten CRL-Verteilungspunkt enthält, muss es über den Server erreichbar sein.

- Die erweiterte Schlüsselnutzung (Extended Key Usage, EKU) des generierten Zertifikats muss die EKU der generierten CSR enthalten.

- Das Serverzertifikat (NSX_FQDN.crt) muss das Feld

Alle Ressourcen- und Hostnamenwerte befinden Sie in der Liste auf der Registerkarte .

Prozedur

- Klicken Sie im Navigationsbereich auf .

- Klicken Sie in der Tabelle auf der Seite Arbeitslastdomänen in der Spalte „Domäne“ auf die anzuzeigende Arbeitslastdomäne.

- Klicken Sie auf der Seite „Domänenübersicht“ auf die Registerkarte Zertifikate.

- Erzeugen Sie CSR-Dateien für die Zielkomponenten.

- "Aktivieren Sie in der Tabelle das Kontrollkästchen für den Ressourcentyp, für den Sie eine CSR generieren möchten."

- Klicken Sie auf CSRs generieren.

Der Assistent CSRs generieren wird geöffnet.

- Konfigurieren Sie im Dialogfeld Details die Einstellungen und klicken Sie auf Weiter.

Option

Beschreibung

Algorithmus

Wählen Sie den Schlüsselalgorithmus für das Zertifikat aus.

Schlüsselgröße

Wählen Sie im Dropdown-Menü die Schlüsselgröße (2048 Bit, 3072 Bit oder 4096 Bit) aus.

E-Mail

Geben Sie optional eine Kontakt-E-Mail-Adresse ein.

Organisationseinheit

Verwenden Sie dieses Feld, um zwischen Einheiten innerhalb Ihrer Organisation zu unterscheiden, mit denen dieses Zertifikat verknüpft ist.

Organisationsname

"Geben Sie den Namen ein, unter dem Ihr Unternehmen bekannt ist." Die aufgelistete Organisation muss als gesetzlicher Registrant des Domänennamens in der Zertifikatsanforderung fungieren.

Ort

Geben Sie die Stadt oder den Ort ein, in dem Ihr Unternehmen gesetzlich registriert ist.

Bundesland

Geben Sie den vollständigen Namen (nicht die Abkürzung) des Bundesstaats, der Provinz, der Region oder des Gebiets ein, in dem Ihr Unternehmen gesetzlich registriert ist.

Land

Geben Sie den Namen des Landes ein, in dem Ihr Unternehmen rechtlich registriert ist. Für diesen Wert muss der Ländercode ISO 3166 verwendet werden.

- (Optional) Geben Sie im Dialogfeld Alternative Antragstellernamen die alternativen Antragstellernamen ein und klicken Sie auf Weiter.

Sie können mehrere Werte durch Komma (,), Semikolon (;) oder Leerzeichen ( ) getrennt eingeben. Für NSX können Sie den alternativen Antragstellernamen für jeden Knoten zusammen mit dem virtuellen IP-Knoten (primär) eingeben.Hinweis: Der alternative Antragstellername des Platzhalters, z. B. *.example.com, wird nicht empfohlen.

- Klicken Sie im Dialogfeld Übersicht auf CSRs generieren.

- Laden Sie die CSR-Dateien herunter und speichern Sie sie im Verzeichnis, indem Sie auf CSR herunterladen klicken.

- Schließen Sie die folgenden Aufgaben außerhalb der SDDC Manager-Benutzeroberfläche ab:

- Stellen Sie sicher, dass die verschiedenen CSR-Dateien erfolgreich generiert und in der erforderlichen Verzeichnisstruktur abgelegt wurden.

- Fordern Sie signierte Zertifikate von einer Drittanbieter-Zertifizierungsstelle für jede CSR-Datei an.

- Stellen Sie sicher, dass die neu erworbenen CRT-Dateien korrekt benannt und in der erforderlichen Verzeichnisstruktur abgelegt wurden.

- Erstellen Sie eine neue TAR-Datei (.tar.gz) der Verzeichnisstruktur, die für den Upload in SDDC Manager bereitsteht. Beispiel: <domain name>.tar.gz.

- Klicken Sie auf Hochladen und installieren.

- Klicken Sie im Dialogfeld Zertifikate hochladen und installieren auf Durchsuchen, um die neu erstellte Datei <domain name>.tar.gz auszuwählen. Klicken Sie dann auf Öffnen.

- Klicken Sie auf Hochladen.

- Klicken Sie bei erfolgreichem Upload auf Zertifikat installieren. Auf der Registerkarte „Zertifikate“ wird der Status „Zertifikatinstallation wird ausgeführt“ angezeigt.