In diesem Abschnitt wird detailliert beschrieben, wie Sie eine Web-Sicherheitsregel für eine ausgewählte Sicherheitsrichtlinie konfigurieren.

Bevor Sie beginnen

Um eine Sicherheitsrichtlinie zu konfigurieren, müssen die Benutzer zunächst eine Sicherheitsrichtlinie erstellen. Spezifische Anweisungen zum Erstellen einer Sicherheitsrichtlinie finden Sie unter Erstellen einer Sicherheitsrichtlinie.

Kategorien der Websicherheit

URL-Filterung

Die URL-Filterung ermöglicht es Benutzern, Regeln zu konfigurieren, um die Benutzerinteraktion auf bestimmte Kategorien von Websites zu beschränken.

- Kontrolle des Web-Browsings von Mitarbeitern mit granularen Richtlinien.

- Melden von Websites mit hohem Risiko, nützlich bei SaaS-Anwendungen.

- Zulassen/Blockieren basierend auf vordefinierten Kategorien.

- Blockieren von URLs, die anstößige Inhalte hosten, mit einer Option zum Blockieren benutzerdefinierter Domänen.

Im Gegensatz zur SSL-Überprüfung, bei der die Standardregel strenge Sicherheit erzwingt, indem jedes SSL-verschlüsselte Paket überprüft wird, sind die Standardregeln für die URL-Filterung weniger streng, d. h., sie lassen standardmäßig jeglichen Datenverkehr ohne Rücksicht auf potenzielle Gefahren zu. Es liegt an den Benutzern, das Standardverhalten zu ändern. Zum Ändern des Standardverhaltens können Benutzer aus drei Arten von Regeln wählen, die mittels URL-Filterung durchgesetzt werden: Kategorie (Category), Bedrohung (Threat) und Domäne (Domain).

- Navigieren Sie zu .

- Wählen Sie eine Sicherheitsrichtlinie aus, um eine URL-Filterungsregel zu konfigurieren.

- Klicken Sie im ausgewählten Bildschirm Sicherheitsrichtlinien (Security Policies) auf die Registerkarte Websicherheit (Web Security).

- Klicken Sie auf der Registerkarte URL-Filterung (URL Filtering) auf + REGEL HINZUFÜGEN (+ ADD RULE).

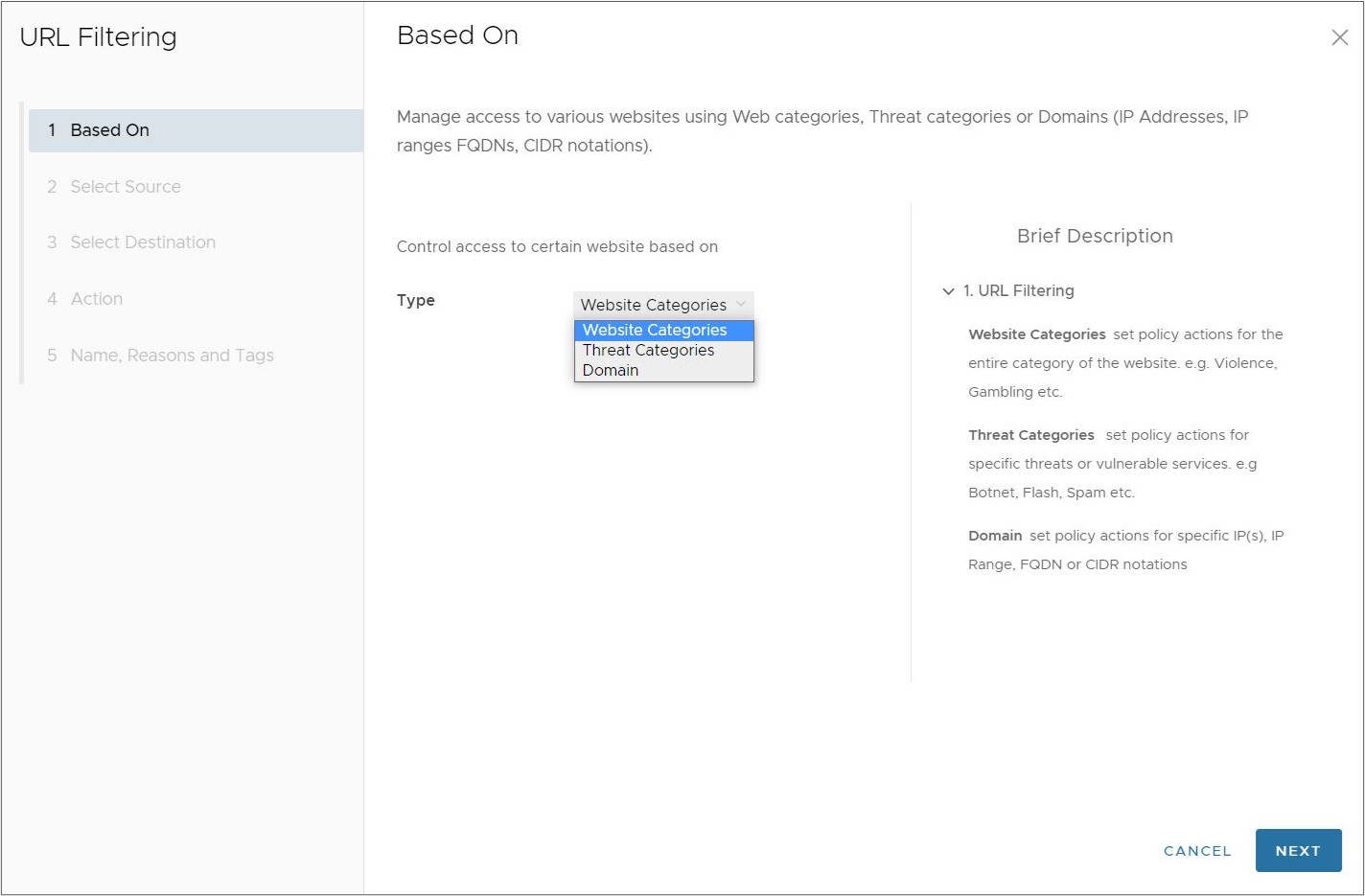

Der Bildschirm Basierend auf (Based On) wird angezeigt.

- Wählen Sie im Bildschirm Basierend auf (Based On) aus dem Dropdown-Menü Typ (Typ) eine der drei Optionen aus, um den Zugriff auf bestimmte Websites zu steuern:

- Websitekategorien (Website Categories) – Festlegen von Richtlinienaktionen für die gesamte Kategorie der Website. Zum Beispiel „Gewalt (Violence)“, „Glücksspiele (Gambling)“ und andere der gleichen Art.

- Bedrohungskategorien (Threat Categories) – Festlegen von Richtlinienaktionen für bestimmte Bedrohungen oder anfällige Dienste. Zum Beispiel „Botnet“, „Flash“, „Spam“ und andere der gleichen Art.

- Domäne (Domain) – Festlegen von Richtlinienaktionen für bestimmte IPs, IP-Bereiche, FQDN- oder CIDR-Bezeichnungen. Dies kann manuell mit einer in der Regel konfigurierten statischen Liste oder durch die Verwendung einer remote gespeicherten Domänenliste erfolgen, die Sie dynamisch bearbeiten und aktualisieren können.

Klicken Sie auf Weiter (Next). Der Bildschirm Quelle auswählen (Select Source) wird angezeigt.

- Wählen Sie im Bildschirm Quelle auswählen (Select Source) die Quelle aus, um die Regel oder Ausnahme anzuwenden.

Aktivieren Sie unter Quelle (Source) das Kontrollkästchen Alle Benutzer und Gruppen (All Users and Groups), um die Regel auf alle Benutzer und Gruppen anzuwenden, oder deaktivieren Sie dieses Kontrollkästchen, um Benutzer und Gruppen anzugeben.

Klicken Sie auf Weiter (Next). Der Bildschirm Ziel auswählen (Select Destination) wird angezeigt.

-

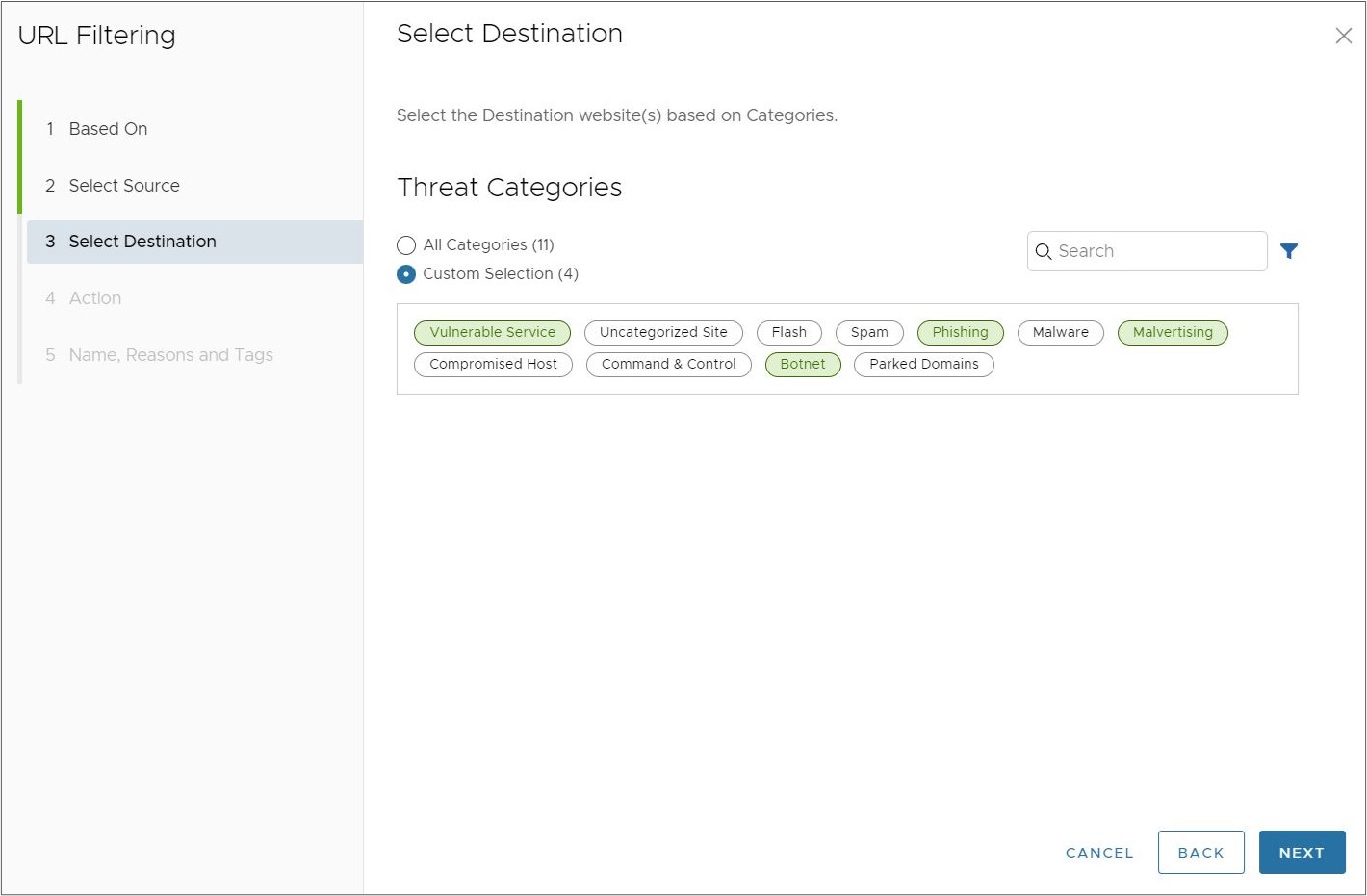

Unter Ziel auswählen (Select Destination) wird ein Bildschirm angezeigt, der auf der im Abschnitt Basierend auf (Based on) getroffenen Auswahl basiert: Websitekategorien (Website Categories), Bedrohungskategorien (Threat Categories) oder Domänen (Domains).

- Websitekategorien (Website Categories): Wählen Sie entweder Alle Kategorien (All Categories) oder Benutzerdefinierte Auswahl (Custom Selection) aus. Mit der Option Alle Kategorien (All Categories) werden alle verfügbaren Kategorien markiert und auf die Regel angewendet. Mit der Option Benutzerdefinierte Auswahl (Custom Selection) können Benutzer angeben, welche Kategorien auf die Regel angewendet werden sollen, indem sie auf die einzelnen Kategorien klicken. Sie können auch das Suchfeld verwenden, um eine Kategorie zu suchen.

- Bedrohungskategorien (Threat Categories): Wählen Sie entweder Alle Kategorien (All Categories) oder Benutzerdefinierte Auswahl (Custom Selection) aus. Mit der Option Alle Kategorien (All Categories) werden alle verfügbaren Kategorien markiert und auf die Regel angewendet. Mit der Option Benutzerdefinierte Auswahl (Custom Selection) können Benutzer angeben, welche Kategorien auf die Regel angewendet werden sollen, indem sie auf die einzelnen Kategorien klicken. Sie können auch das Suchfeld verwenden, um eine Kategorie zu suchen.

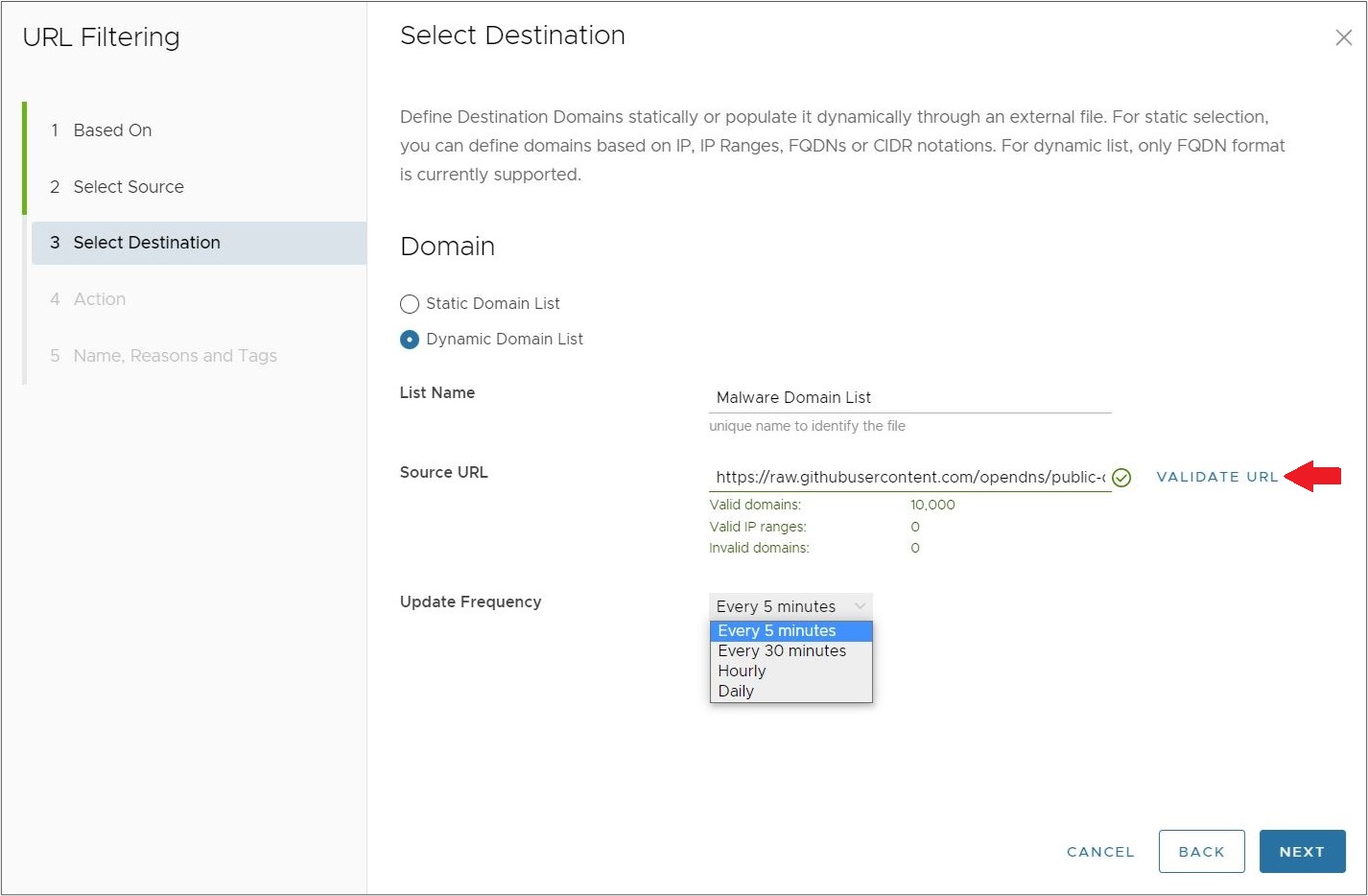

- Domäne (Domain): Das Domänenziel kann auf zwei Arten konfiguriert werden: Statische Domänenliste (Static Domain List) oder Dynamische Domänenliste (Dynamic Domain List).

- Statische Domänenliste (Static Domain List): Für die statische Domänenliste geben Sie Domänen ein, die entweder als IP-Adresse, IP-Adressbereiche, FQDNs oder CIDR-Notationen formatiert sind. Die Domänenformate können nach Bedarf gemischt werden. Die Liste ist insofern statisch, als Sie die Regel jedes Mal manuell aktualisieren müssen, wenn Sie die Liste ändern möchten.

- Dynamische Domänenliste (Dynamic Domain List): Bei dieser Option verweist Cloud Web Security auf eine Textliste mit Domänen im FQDN-Format, die remote an einem vom Kunden festgelegten Speicherort abgelegt werden. Der Speicherort muss für den Dienst öffentlich zugänglich sein. Der Vorteil dieser Option besteht darin, dass Sie eine Domänenliste mit einer großen Anzahl an Domänen erstellen und diese einfach bearbeiten und aktualisieren können.

Hinweis: Während bei Auswahl der Option „Statische Domänenliste (Static Domain List)“ Domänen in verschiedenen Formaten (IP-Adresse, IP-Adressbereiche, FQDNs oder CIDR-Notationen) zulässig sind, kann die dynamische Domänenliste, die Sie erstellen und pflegen, nur Domänen im FQDN-Format verwenden.

Der Bildschirm „Dynamische Domänenliste (Dynamic Domain List)“ enthält drei Konfigurationsfelder:

- Listenname (List Name): Geben Sie einen eindeutigen Namen für die Domänenliste an.

- Quell-URL (Source URL): Der Speicherort der Textdateiliste. Diese URL muss öffentlich verfügbar sein, damit Cloud Web Security darauf zugreifen kann. Ein Benutzer könnte z. B. eine Textdatei erstellen und in Dropbox speichern, wo Sie die Datei so konfigurieren, dass sie jedem Benutzer mit dem Link zur Verfügung steht.

Im folgenden Beispiel haben wir https://raw.githubusercontent.com/opendns/public-domain-lists/master/opendns-top-domains.txt als Remote-URL verwendet. Dies ist eine einfache Liste der wichtigsten öffentlichen Domänen pro OpenDNS.

Nachdem Sie die Quell-URL (Source URL) eingegeben haben, klicken Sie auf URL validieren (Validate URL). Cloud Web Security überprüft dann die URL, um zu bestätigen, dass die URL erreichbar ist. Anschließend wird die Textdatei überprüft und die Gültigkeit der Domänen in der Liste bestimmt. Wenn alle Domänen gültig sind, sehen Sie den gesamten grünen Text und können dann die Aktualisierungshäufigkeit wie in der folgenden Abbildung konfigurieren.

Abbildung 1. Dynamische Domänenliste mit allen gültigen Domänen  Wenn ungültige Domänen in Dynamische Domänenliste (Dynamic Domain List) vorhanden sind, wird die Testausgabe als roter Text angezeigt und es wird sowohl die Anzahl der gültigen Domänen als auch die Anzahl der ungültigen Domänen aufgeführt, wie in der folgenden Abbildung zu sehen ist. Sie können entweder eine Fehlerbehebung für Ihre Domänenliste vornehmen und sie erneut testen oder optional mit der Domänenliste so fortfahren, wie sie ist, indem Sie auf Ignorieren und fortfahren (Ignore and Continue) klicken. Die ungültigen Domänen in der Liste werden von Cloud Web Security ignoriert, wenn die Regel URL-Filterung (URL Filtering) angewendet wird.Hinweis: Während der Test „URL validieren (Validate URL)“ die Zahl der ungültigen Domänen ausgibt, wird nicht angegeben, welche Domänen in Ihrer Liste ungültig sind. Sie müssen die Fehlerbehebung für Ihre Domänenliste separat durchführen, um sicherzustellen, dass alle aufgelisteten Domänen gültig sind.

Wenn ungültige Domänen in Dynamische Domänenliste (Dynamic Domain List) vorhanden sind, wird die Testausgabe als roter Text angezeigt und es wird sowohl die Anzahl der gültigen Domänen als auch die Anzahl der ungültigen Domänen aufgeführt, wie in der folgenden Abbildung zu sehen ist. Sie können entweder eine Fehlerbehebung für Ihre Domänenliste vornehmen und sie erneut testen oder optional mit der Domänenliste so fortfahren, wie sie ist, indem Sie auf Ignorieren und fortfahren (Ignore and Continue) klicken. Die ungültigen Domänen in der Liste werden von Cloud Web Security ignoriert, wenn die Regel URL-Filterung (URL Filtering) angewendet wird.Hinweis: Während der Test „URL validieren (Validate URL)“ die Zahl der ungültigen Domänen ausgibt, wird nicht angegeben, welche Domänen in Ihrer Liste ungültig sind. Sie müssen die Fehlerbehebung für Ihre Domänenliste separat durchführen, um sicherzustellen, dass alle aufgelisteten Domänen gültig sind.Abbildung 2. Dynamische Domänenliste mit ungültigen Domänen

- Aktualisierungshäufigkeit (Update Frequency): Konfigurieren Sie, wie oft Cloud Web Security Ihre Liste der dynamischen Domänen überprüfen soll, um die Regel URL-Filterung (URL Filtering) zu aktualisieren. Die Optionen sind alle: „5 Minuten (5 minutes)“, „30 Minuten (30 minutes)“, „Stündlich (60 Minuten) (Hourly (60 minutes))“, „Täglich (24 Stunden) (Daily (24 hours))“.

Klicken Sie auf Weiter (Next). Der Bildschirm Aktion (Action) wird angezeigt.

- Statische Domänenliste (Static Domain List): Für die statische Domänenliste geben Sie Domänen ein, die entweder als IP-Adresse, IP-Adressbereiche, FQDNs oder CIDR-Notationen formatiert sind. Die Domänenformate können nach Bedarf gemischt werden. Die Liste ist insofern statisch, als Sie die Regel jedes Mal manuell aktualisieren müssen, wenn Sie die Liste ändern möchten.

- Websitekategorien (Website Categories): Wählen Sie entweder Alle Kategorien (All Categories) oder Benutzerdefinierte Auswahl (Custom Selection) aus. Mit der Option Alle Kategorien (All Categories) werden alle verfügbaren Kategorien markiert und auf die Regel angewendet. Mit der Option Benutzerdefinierte Auswahl (Custom Selection) können Benutzer angeben, welche Kategorien auf die Regel angewendet werden sollen, indem sie auf die einzelnen Kategorien klicken. Sie können auch das Suchfeld verwenden, um eine Kategorie zu suchen.

- Wählen Sie im Bildschirm Aktion (Action) aus dem Dropdown-Menü Aktion (Action) zunächst die Aktion Blockieren (Block) oder Zulassen (Allow) aus, die ausgeführt werden soll, wenn die in der Richtlinie definierten Regelkriterien erfüllt sind.

Wählen Sie anschließend aus, ob die Option Protokolle erfassen (Capture Logs) aktiviert werden soll. Wenn Ja (Yes) konfiguriert ist, protokolliert Cloud Web Security jede Instanz, auf die die Regel URL-Filterung (URL Filtering) angewendet wird. Diese protokollierten Ereignisse können in beobachtet oder als Bericht unter kompiliert und heruntergeladen werden.

Klicken Sie auf Weiter (Next). Der Bildschirm Name, Gründe und Tags (Name, Reasons, and Tags) wird angezeigt.

- Konfigurieren Sie im Bildschirm Name, Gründe und Tags (Name, Reasons, and Tags) einen eindeutigen Regelnamen (Rule Name) (erforderlich), Tags (falls verwendet), Grund (Reason) (falls erforderlich) und eine Position für die Regel in der Liste der URL-Filterregeln (die Optionen sind entweder „Anfang der Liste (Top of List)“ oder „Bottom of List (Ende der Liste)“).

Hinweis: Das Feld „Position“ bezeichnet die Position der Regel in der Liste der URL-Filterungsregeln.

- Klicken Sie auf Fertig stellen (Finish); die neu erstellte URL-Filterungsregel wird in der Liste URL-Filterung (URL Filtering) angezeigt.

- Damit die neue Sicherheitsrichtlinienregel wirksam wird, wählen Sie die Regel aus und klicken Sie oben rechts im Bildschirm auf die Schaltfläche Veröffentlichen (Publish).

- Nachdem die Sicherheitsrichtlinie veröffentlicht wurde, kann der Benutzer die Sicherheitsrichtlinie anwenden.

- Für eine vorhandene Sicherheitsrichtlinie kann der Benutzer die folgenden Aktionen ausführen, indem er das Kontrollkästchen der Richtlinie aktiviert:

- Bearbeiten (Edit): Ermöglicht das Ändern einer vorhandenen Richtlinienregel.

- Klonen (Clone): Ermöglicht das Klonen einer Richtlinie aus einer vorhandenen Richtlinie.

- Löschen (Delete): Ermöglicht das Löschen einer Richtlinie.

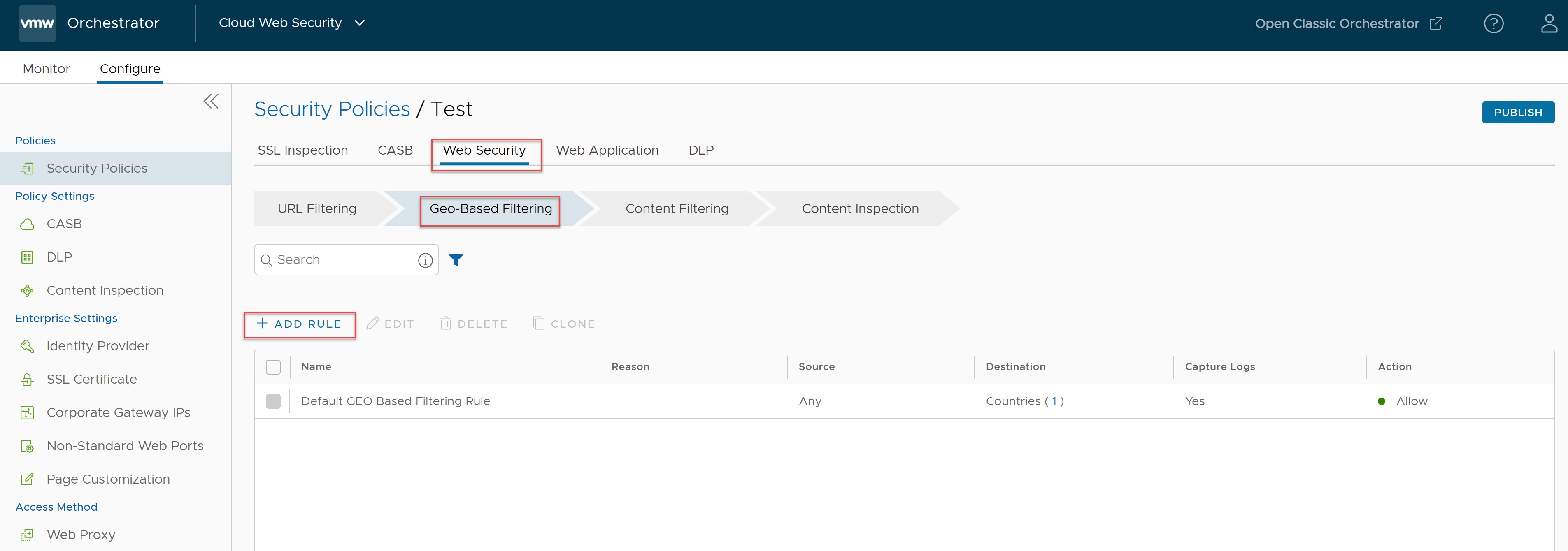

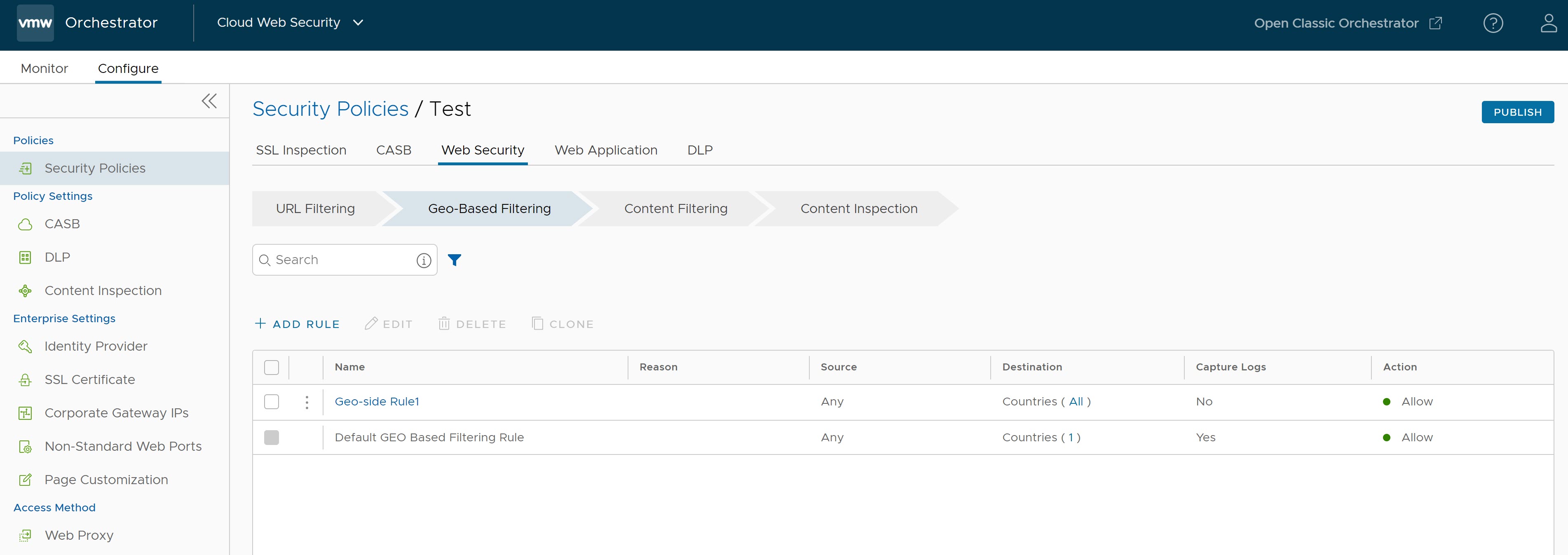

Geo-basiertes Filtern

Geo-basiertes Filtern (Geo-Based Filtering) ermöglicht es Benutzern, eine Regel zu konfigurieren, die Internet-Datenverkehr je nach der geografischen Region des Inhalts entweder blockiert oder zulässt. Cloud Web Security verwendet MaxMind, um die Ziel-IP-Adresse aufzulösen und das Zielland des Datenverkehrs zu bestimmen.

- Das Surfen der Mitarbeitenden im Internet auf der Grundlage der geografischen Quelle und des Ziels des Datenverkehrs zu kontrollieren.

- Zulassen/Blockieren basierend auf einer Liste von 251 Ländern.

- Alle Downloads und Uploads werden unabhängig von ihrer geografischen Region zugelassen.

- Navigieren Sie zu .

- Wählen Sie eine Sicherheitsrichtlinie aus, um eine Regel für geo-basiertes Filtern zu konfigurieren.

- Klicken Sie im ausgewählten Bildschirm Sicherheitsrichtlinien (Security Policies) auf die Registerkarte Websicherheit (Web Security).

- Klicken Sie auf der Registerkarte Geo-basiertes Filtern (Geo-Based Filtering) auf + REGEL HINZUFÜGEN (+ ADD RULE).

Der Bildschirm Quelle (Source) wird angezeigt.

- Wählen Sie im Bildschirm Quelle (Source) die Option Alle Benutzer und Gruppen (All Users and Groups), damit die geobasierte Regel für alle Mitarbeiter des Unternehmens gilt. Wählen Sie die Felder Benutzer angeben (Specify User(s)) und Gruppe(n) angeben (Specify Group(s)), um einen oder mehrere Benutzer und/oder Gruppen anzugeben, für die die Regel gelten soll.

Klicken Sie auf Weiter (Next). Der Bildschirm Zielländer (Destination Countries) wird angezeigt.

- Wählen Sie im Bildschirm Zielländer (Destination Countries) die Länder aus, auf die die Regel oder Ausnahme angewendet werden soll.

Klicken Sie auf Alle Länder (All Countries), und alle 251 Länder sowie Anonymer Proxy, Satellitenanbieter und Unbekanntes Land werden in die Regel aufgenommen. Andernfalls verwenden Sie die benutzerdefinierte Auswahl (Custom Selection), um jedes Land, für das die Regel gelten soll, einzeln auszuwählen.Hinweis: Mithilfe der Kategorien Anonymer Proxy (Anonymous Proxy) und Satellitenanbieter (Satellite Provider) wird sichergestellt, dass die Regel nicht umgangen wird. Ein Client kann einen anonymen Proxy oder eine Satellitenanbieterverbindung verwenden, um den in ein ausgewähltes Land gehenden Datenverkehr so aussehen zu lassen, als ginge er in ein nicht ausgewähltes Land. Das Hinzufügen dieser beiden Ziele zu einer geobasierten Regel hilft, den Erfolg dieses Ansatzes zu verringern.Hinweis: Die Kategorie Unbekanntes Land (Unknown Country) stellt sicher, dass Datenverkehr, den MaxMind nicht erfolgreich auflöst und als „Unbekannt“ identifiziert, dennoch einer geobasierten Regel unterliegt. Weitere Informationen zur Geolokalisierungsgenauigkeit von MaxMind für ein bestimmtes Land finden Sie auf der Seite GeoIP2 City Accuracy. Wenn ein Land eine geringe Geolocation-Genauigkeit aufweist, wählen Sie Unbekanntes Land aus, um eine vollständige Abdeckung gemäß der Regel sicherzustellen.

Klicken Sie auf Alle Länder (All Countries), und alle 251 Länder sowie Anonymer Proxy, Satellitenanbieter und Unbekanntes Land werden in die Regel aufgenommen. Andernfalls verwenden Sie die benutzerdefinierte Auswahl (Custom Selection), um jedes Land, für das die Regel gelten soll, einzeln auszuwählen.Hinweis: Mithilfe der Kategorien Anonymer Proxy (Anonymous Proxy) und Satellitenanbieter (Satellite Provider) wird sichergestellt, dass die Regel nicht umgangen wird. Ein Client kann einen anonymen Proxy oder eine Satellitenanbieterverbindung verwenden, um den in ein ausgewähltes Land gehenden Datenverkehr so aussehen zu lassen, als ginge er in ein nicht ausgewähltes Land. Das Hinzufügen dieser beiden Ziele zu einer geobasierten Regel hilft, den Erfolg dieses Ansatzes zu verringern.Hinweis: Die Kategorie Unbekanntes Land (Unknown Country) stellt sicher, dass Datenverkehr, den MaxMind nicht erfolgreich auflöst und als „Unbekannt“ identifiziert, dennoch einer geobasierten Regel unterliegt. Weitere Informationen zur Geolokalisierungsgenauigkeit von MaxMind für ein bestimmtes Land finden Sie auf der Seite GeoIP2 City Accuracy. Wenn ein Land eine geringe Geolocation-Genauigkeit aufweist, wählen Sie Unbekanntes Land aus, um eine vollständige Abdeckung gemäß der Regel sicherzustellen.Klicken Sie auf Weiter (Next). Der Bildschirm Aktion und Protokoll (Action and Log) wird angezeigt.

- Wählen Sie im Bildschirm Aktion und Protokoll (Action and Log) aus dem Dropdown-Menü Aktion (Action) die Aktion Blockieren (Block) oder Zulassen (Allow) aus, die ausgeführt werden soll, wenn die in der Richtlinie definierten Regelkriterien erfüllt sind.

Geben Sie als nächstes an, ob Protokolle erfassen (Capture Logs) verwendet werden soll, wenn die Regel auf den Datenverkehr angewendet wird.

Klicken Sie auf Weiter (Next). Der Bildschirm Name, Gründe und Tags (Name, Reasons, and Tags) wird angezeigt.

- Konfigurieren Sie im Bildschirm Name, Gründe und Tags (Name, Reasons, and Tags) einen eindeutigen Regelnamen (erforderlich), Tags (falls verwendet), Gründe (falls erforderlich) und eine Position für die Regel in der Liste der URL-Filterregeln (die Optionen sind entweder „Anfang der Liste“ oder „Ende der Liste“).

- Klicken Sie auf Fertig stellen, und die neu erstellte Regel für geo-basiertes Filtern wird in der Liste Geo-basiertes Filtern (Geo-Based Filtering) angezeigt.

- Damit die neue Sicherheitsrichtlinienregel wirksam wird, wählen Sie die Regel aus und klicken Sie oben rechts im Bildschirm auf die Schaltfläche Veröffentlichen (Publish).

- Nachdem die Sicherheitsrichtlinie veröffentlicht wurde, kann der Benutzer die Sicherheitsrichtlinie anwenden.

- Für eine vorhandene Sicherheitsrichtlinie kann der Benutzer die folgenden Aktionen ausführen, indem er das Kontrollkästchen der Richtlinie aktiviert:

- Bearbeiten (Edit): Ermöglicht das Ändern einer vorhandenen Richtlinienregel.

- Klonen (Clone): Ermöglicht das Klonen einer Richtlinie aus einer vorhandenen Richtlinie.

- Löschen (Delete): Ermöglicht das Löschen einer Richtlinie.

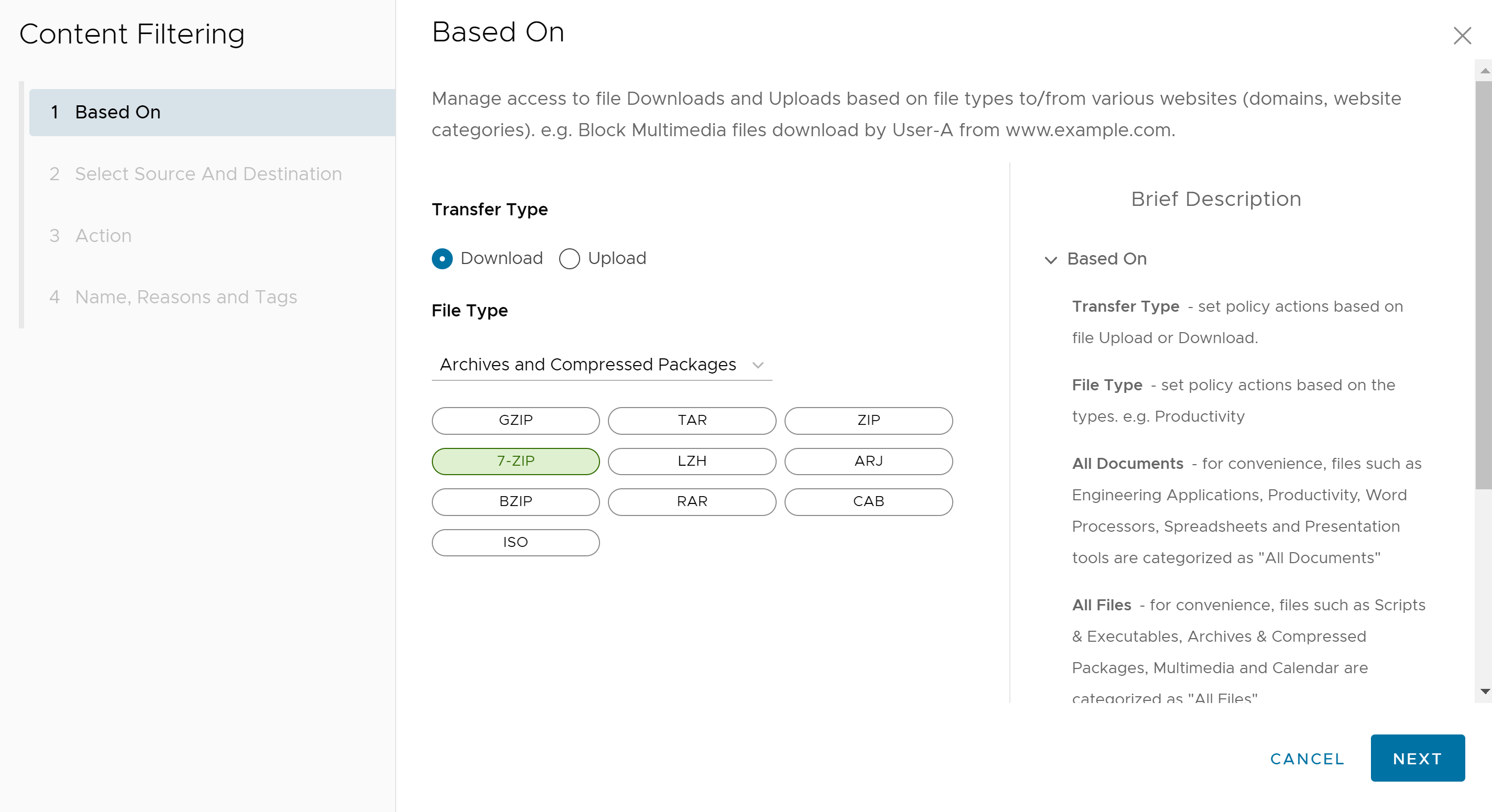

Inhaltsfilterung

- Die Angriffsfläche zu reduzieren, indem nur erforderliche Arten von Inhalten zugelassen werden.

- Inhalte sowohl für Uploads als auch für Downloads zu kontrollieren.

Die folgenden Dokument- und Dateitypen werden unterstützt:

Die Standardregeln für die Inhaltsfilterung lauten wie folgt:

Die Standardregeln für die Inhaltsfilterung lauten wie folgt:- Alle Downloads sind erlaubt, werden aber zuerst einem Virenscan auf schädliche Inhalte unterzogen.

- Alle Uploads sind ohne Überprüfung erlaubt.

Hinweis: Sollte die Virenprüfung schädliche Inhalte in einem Download erkennen, wird dieser Download blockiert und bei Ereignissen protokolliert.

- Navigieren Sie zu .

- Wählen Sie eine Sicherheitsrichtlinie aus, um eine Regel für die Inhaltsfilterung zu konfigurieren.

- Klicken Sie im ausgewählten Bildschirm Sicherheitsrichtlinien (Security Policies) auf die Registerkarte Websicherheit (Web Security).

- Klicken Sie auf der Registerkarte Inhaltsfilterung (Content Filtering) auf + REGEL HINZUFÜGEN (+ ADD RULE).

Der Bildschirm Basierend auf (Based On) wird angezeigt.

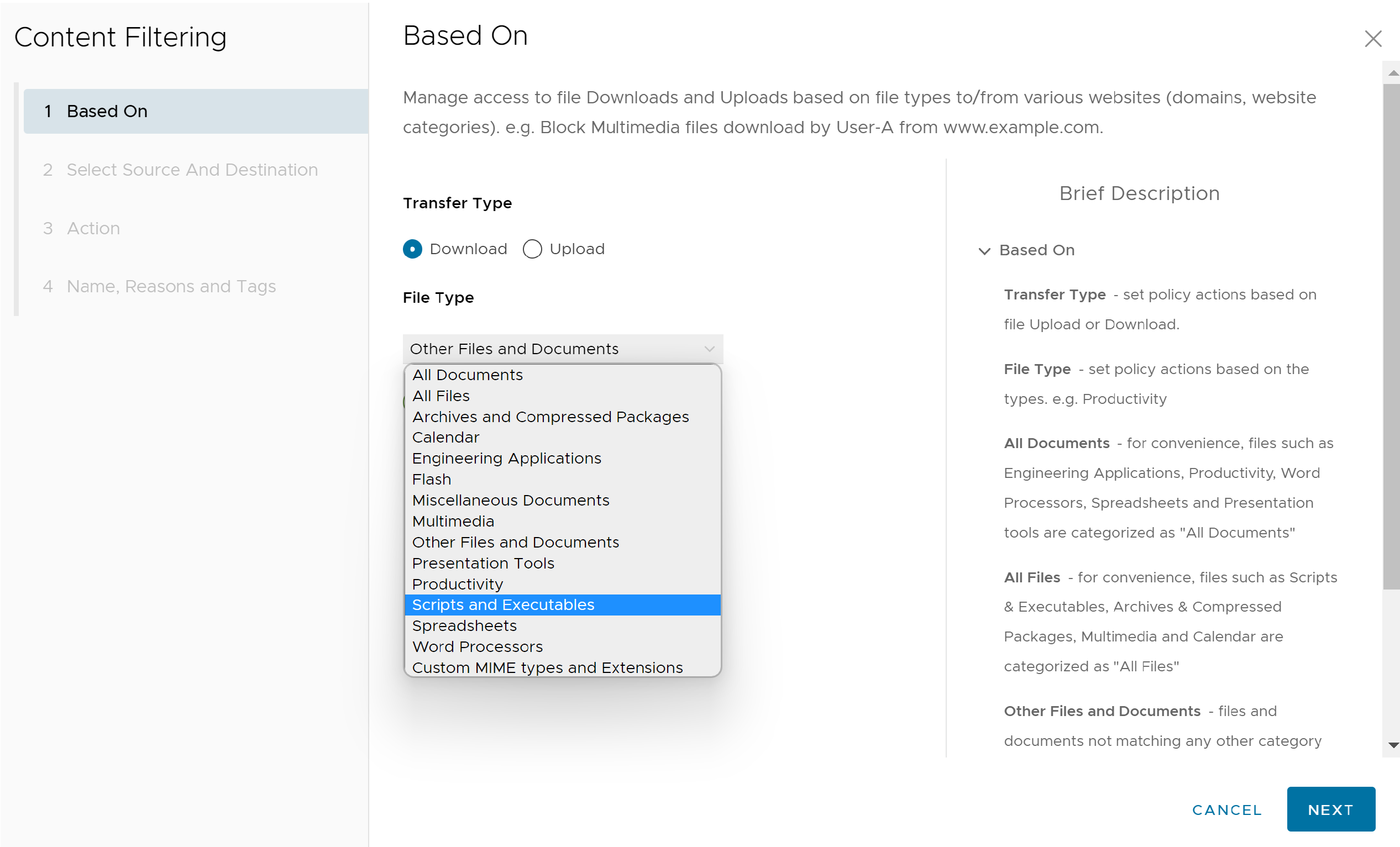

- Konfigurieren Sie im Bildschirm Basierend auf (Based On) die folgenden Einstellungen, um den Zugriff auf Dateidownloads und ‑uploads basierend auf Dateitypen zu/von verschiedenen Websites zu verwalten:

- Wählen Sie für Übertragungstyp (Transfer Type) entweder das Optionsfeld Download oder Upload aus. Benutzer können nicht beide Optionen auswählen. Wenn Benutzer sowohl eine Download- als auch eine Upload-Regel wünschen, sind zwei separate Regeln erforderlich.

- Wählen Sie aus dem Dropdown-Menü Dateityp (File Type) einen Dateityp aus.

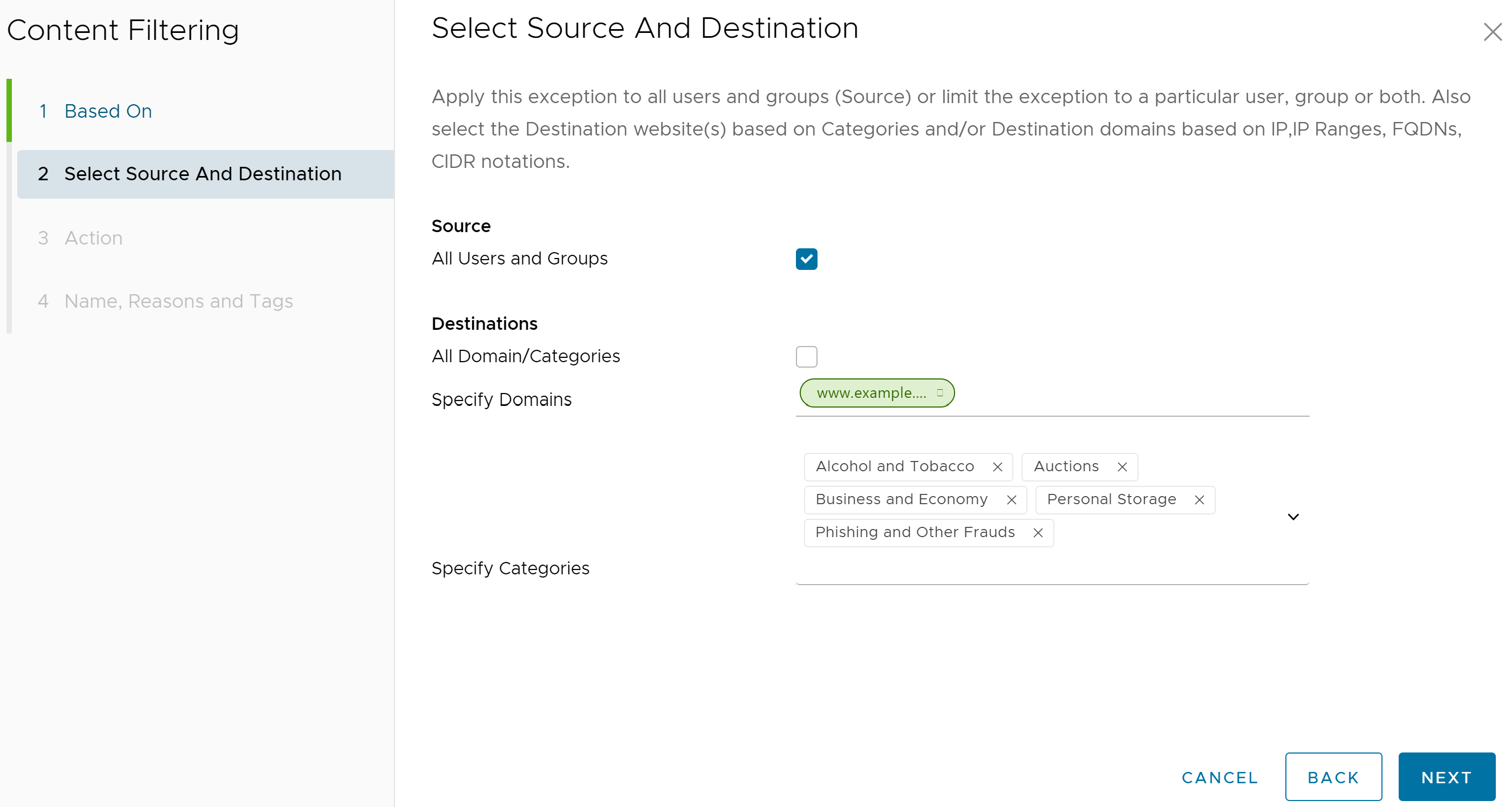

- Klicken Sie auf Weiter (Next). Der Bildschirm Quelle und Ziel auswählen (Select Source and Destination) wird angezeigt.

- Wählen Sie im Bildschirm Quelle und Ziel auswählen (Select Source and Destination) die Quelle und das Ziel aus, um die Regel oder Ausnahme anzuwenden.

- Aktivieren Sie unter Quelle (Source) das Kontrollkästchen Alle Benutzer und Gruppen (All Users and Groups), um die Regel auf alle Benutzer und Gruppen anzuwenden, oder deaktivieren Sie dieses Kontrollkästchen, um Benutzer und Gruppen anzugeben.

- Aktivieren Sie unter Ziele (Destinations) entweder das Kontrollkästchen Alle Domänen/Kategorien (All Domain/Categories), um die Regel auf alle verfügbaren Domänen und Kategorien anzuwenden, oder deaktivieren Sie das Kontrollkästchen, um festzulegen, welche Domänen und Kategorien für die Regel gelten sollen.

- Klicken Sie auf Weiter (Next). Der Bildschirm Aktion (Action) wird angezeigt.

- Wählen Sie im Bildschirm Aktion (Action) aus dem Dropdown-Menü Aktion (Action) die Aktion Blockieren (Block) oder Zulassen (Allow) aus, die ausgeführt werden soll, wenn die in der Richtlinie definierten Regelkriterien erfüllt sind. Außerdem können Benutzer für bestimmte Dateitypen eine Kennwortaktion (Password Action) (Aufforderung, Zulassen oder Blockieren) festlegen.

Klicken Sie auf Weiter (Next). Der Bildschirm Name, Gründe und Tags (Name, Reasons, and Tags) wird angezeigt.

- Konfigurieren Sie im Bildschirm Name, Gründe und Tags (Name, Reasons, and Tags) einen eindeutigen Regelnamen (erforderlich), Tags (falls verwendet), Grund (falls erforderlich) und eine Position für die Regel in der Liste der Inhaltsfilterungsregeln (die Optionen sind entweder „Anfang der Liste“ oder „Ende der Liste“).

Hinweis: Das Feld „Position“ bezeichnet die Position der Regel in der Liste der Inhaltsfilterungsregeln.

- Klicken Sie auf Fertig stellen (Finish); die neu erstellte Inhaltsfilterungsregel wird in der Liste Inhaltsfilterung (Content Filtering) angezeigt.

- Die Benutzer haben folgende Möglichkeiten: eine weitere Regel unter „Inhaltsfilterung (Content Filtering)“ zu konfigurieren, eine andere Kategorie der Sicherheitsrichtlinie zu konfigurieren, oder, wenn sie fertig sind, auf die Schaltfläche Veröffentlichen (Publish) zu klicken, um die Sicherheitsrichtlinie zu veröffentlichen.

- Nachdem die Sicherheitsrichtlinie veröffentlicht wurde, kann der Benutzer die Sicherheitsrichtlinie anwenden.

Inhaltsüberprüfung

Die Inhaltsüberprüfung bietet Schutz vor aktiven Websites mit Malware-Inhalten sowie Schutz vor bekannten und sogenannten „Zero-Day-Bedrohungen“. Die bisher zugelassenen Inhalte können auf ihre Schädlichkeit hin überprüft werden.

- Überprüfung des Datei-Hashs: Die Datei wird daraufhin überprüft, ob sie mit einem bekannten Datei-Hash übereinstimmt, der in der Cloud Web Security-Datenbank gespeichert ist. Ein Datei-Hash ist ein eindeutiger Wert und wird mit Ergebnissen von mehr als 50 AV-Engines verglichen. Das Ergebnis einer Hash-Überprüfung kann „Bereinigt (clean)“, „Bösartig (malicious)“ oder „Unbekannt (unknown)“ sein. Wenn das Ergebnis „Bereinigt“ lautet, wird die Datei für das Netzwerk zugelassen. Bei „Bösartig“, wird die Datei verworfen. Bei „Unbekannt“ wird die Datei entweder verworfen oder an den Virenschutzscan gesendet, je nachdem, welche Optionen ausgewählt wurden. Standardmäßig ist diese Option für Ihre Richtlinie aktiviert.

- Virenschutzscan: Die Datei wird von der Cloud Web Security-Virenschutzanwendung gescannt und auf bekannte Viren- und Malwaresignaturen überprüft. Entspricht die Datei einem bekannten Virus oder Malware, wird sie verworfen. Entspricht die Datei keinem bekannten Virus/keiner Malware, wird sie entweder verworfen oder an die Sandbox gesendet, je nachdem, welche Optionen ausgewählt wurden. Standardmäßig ist diese Option für Ihre Richtlinie aktiviert.

- Sandbox: Die Sandbox ist eine geschlossene Umgebung, in der eine Datei auf zwei Arten sicher analysiert werden kann:

- Statische Analyse: überprüft die Datei auf Bibliotheken, importierte Funktionen, durchsucht den Code auf Zeichenketten, angewandte Verknüpfungsmethoden, usw.

- Dynamische Analyse: Führt die Datei in einer eingeschlossenen Umgebung aus und bestimmt anhand des Verhaltens, ob die Datei infiziert ist. Dynamische Analyse benötigt viel mehr Zeit für die Verarbeitung.

Standardmäßig ist die Sandbox-Überprüfung für Ihre Richtlinie deaktiviert. Sie können die Sandbox-Überprüfung auf der Seite aktivieren.

- Navigieren Sie zu .

- Wählen Sie eine Sicherheitsrichtlinie aus, um eine Regel für die Inhaltsüberprüfung zu konfigurieren.

- Klicken Sie im ausgewählten Bildschirm Sicherheitsrichtlinien (Security Policies) auf die Registerkarte Websicherheit (Web Security).

- Klicken Sie auf der Registerkarte Inhaltsüberprüfung (Content Inspection) auf + REGEL HINZUFÜGEN (+ ADD RULE).

Der Bildschirm Basierend auf (Based On) wird angezeigt.

- Konfigurieren Sie im Bildschirm Basierend auf (Based On) die folgenden Einstellungen, um den Inhalt der Dateien, die auf verschiedene Websites hoch- bzw. heruntergeladen werden, entweder anhand des Datei-Hashes oder der Dateitypen zu überprüfen:

- Wählen Sie für Übertragungstyp (Transfer Type) entweder das Optionsfeld Download oder Upload oder wählen Sie beide Typen aus.

- Wählen Sie unter Basierend auf (Based on) entweder Dateityp (File Type) oder Datei-Hash (File Hash) aus, um festzulegen, ob bei der Überprüfung nach Dateien basierend auf dem Dateityp oder dem Datei-Hash gesucht werden soll. (Benutzer können nicht beide Optionen auswählen).

- Wenn Benutzer Dateityp (File Type) auswählen, wählen Sie eine Kategorie aus dem Dropdown-Menü aus. Benutzer können beispielsweise eine Regel konfigurieren, um heruntergeladene Dateien zu überprüfen, die mit den aufgelisteten Dateitypen für Textverarbeitungsprogramme übereinstimmen: Word, XPS, OpenOffice Text und Word Perfect.

- Wenn Benutzer Datei-Hash (File Hash) auswählen, geben Sie einen SHA-256-Hash in das entsprechende Textfeld ein.

- Wenn Benutzer Dateityp (File Type) auswählen, wählen Sie eine Kategorie aus dem Dropdown-Menü aus. Benutzer können beispielsweise eine Regel konfigurieren, um heruntergeladene Dateien zu überprüfen, die mit den aufgelisteten Dateitypen für Textverarbeitungsprogramme übereinstimmen: Word, XPS, OpenOffice Text und Word Perfect.

- Klicken Sie auf Weiter (Next). Der Bildschirm Quelle und Ziel auswählen (Select Source and Destination) wird angezeigt.

- Wählen Sie für Übertragungstyp (Transfer Type) entweder das Optionsfeld Download oder Upload oder wählen Sie beide Typen aus.

- Wählen Sie im Bildschirm Quelle und Ziel (Source and Destination) die Quelle und das Ziel aus, um die Regel anzuwenden.

- Aktivieren Sie unter Quelle (Source) das Kontrollkästchen Alle Benutzer und Gruppen (All Users and Groups), um die Regel auf alle Benutzer und Gruppen anzuwenden, oder deaktivieren Sie dieses Kontrollkästchen, um Benutzer und Gruppen anzugeben.

- Aktivieren Sie unter Ziele (Destinations) entweder das Kontrollkästchen Alle Domänen/Kategorien (All Domain/Categories), um die Regel auf alle verfügbaren Domänen und Kategorien anzuwenden, oder deaktivieren Sie das Kontrollkästchen, um festzulegen, welche Domänen und Kategorien für die Regel gelten sollen.

- Klicken Sie auf Weiter (Next). Der Bildschirm Aktion (Action) wird angezeigt.

- Wählen Sie im Bildschirm Aktion (Action) aus dem Dropdown-Menü Richtlinienaktion (Policy Action) eine der folgenden Aktionen aus: Als „Bereinigt“ markieren (Mark As Clean), Als „Infiziert“ markieren (Mark As Infected) oder Überprüfen (Inspect).

Tabelle 1. Beschreibung der Richtlinienaktion Richtlinienaktion Beschreibung Als „Bereinigt“ markieren Die Dateien werden automatisch und ohne Überprüfung für das Netzwerk zugelassen. Als „Infiziert“ markieren Die Dateien werden automatisch als gefährlich eingestuft, verworfen und nicht für das Netzwerk zugelassen. Überprüfen Die übereinstimmenden Dateien werden bis zu drei verschiedenen Überprüfungen unterzogen. Wenn eine Datei die Überprüfung nicht besteht, wird sie verworfen. - Wählen Benutzer entweder die Richtlinienaktionen Als „Bereinigt“ markieren (Mark As Clean) oder Als „Infiziert“ markieren (Mark As Infected), sind die Überprüfungsoptionen (Alle Prüfungen (All Checks), Überprüfung des Datei-Hashs (File Hash Check), Vollständiger Datei-Scan (File Full Scan), Sandbox-Überprüfung (Sandbox Inspection)) nicht verfügbar.

- Wenn die Benutzer die Richtlinienaktion Überprüfen (Inspect) auswählen, können sie bis zu drei Überprüfungsoptionen auswählen (Überprüfung des Datei-Hashs (File Hash Check), Vollständiger Datei-Scan (File Full Scan), Sandbox-Überprüfung (Sandbox Inspection)).

Hinweis: Die Option Alle Prüfungen (All Checks) bedeutet, dass alle drei Optionen (Überprüfung des Datei-Hashs (File Hash Check), Vollständiger Datei-Scan (File Full Scan), Sandbox-Überprüfung (Sandbox Inspection)) ausgewählt sind.

Klicken Sie auf Weiter (Next). Der Bildschirm Name, Gründe und Tags (Name, Reasons, and Tags) wird angezeigt.

- Wählen Benutzer entweder die Richtlinienaktionen Als „Bereinigt“ markieren (Mark As Clean) oder Als „Infiziert“ markieren (Mark As Infected), sind die Überprüfungsoptionen (Alle Prüfungen (All Checks), Überprüfung des Datei-Hashs (File Hash Check), Vollständiger Datei-Scan (File Full Scan), Sandbox-Überprüfung (Sandbox Inspection)) nicht verfügbar.

- Konfigurieren Sie im Bildschirm Name, Gründe und Tags (Name, Reasons, and Tags) einen eindeutigen Regelnamen (erforderlich), Tags (falls verwendet), Grund (falls erforderlich) und eine Position für die Regel in der Liste der Inhaltsüberprüfungsregeln (die Optionen sind entweder „Anfang der Liste“ oder „Ende der Liste“).

Hinweis: Das Feld „Position“ bezeichnet die Position der Regel in der Liste der Inhaltsüberprüfungsregeln.

- Klicken Sie auf Fertig stellen (Finish); die neu erstellte Inhaltsüberprüfungsregel wird in der Liste Inhaltsüberprüfung (Content Inspection) angezeigt.

- Die Benutzer haben folgende Möglichkeiten: eine weitere Regel unter „Inhaltsfilterung (Content Filtering)“ zu konfigurieren, eine andere Kategorie der Sicherheitsrichtlinie zu konfigurieren, oder, wenn sie fertig sind, auf die Schaltfläche Veröffentlichen (Publish) zu klicken, um die Sicherheitsrichtlinie zu veröffentlichen.

- Nachdem die Sicherheitsrichtlinie veröffentlicht wurde, kann der Benutzer die Sicherheitsrichtlinie anwenden.