Dieser Abschnitt behandelt die Konfiguration von Azure Active Directory (AD) als Identitätsanbieter (IdP) für Cloud Web Security. Auf diese Weise können Cloud Web Security-Richtlinien so konfiguriert werden, dass sie mit einem Benutzernamen oder einer Gruppe übereinstimmen und den Benutzerzugriff in den Web- und DLP-Protokollen protokollieren. Zunächst wird die Azure AD-Konfiguration und dann die VMware Cloud Orchestrator-Konfiguration behandelt.

Voraussetzungen

- Ein Azure-Konto

- Ein Azure Active Directory (AD)-Mandant

Tipp: Der Vorgang zum Erstellen eines Azure AD-Mandanten wird hier dokumentiert.

- Ein Kundenunternehmen auf einem VMware Cloud Orchestrator in der Produktionsumgebung mit aktivierter Cloud Web Security. Der Orchestrator muss Version 4.5.0 oder höher verwenden.

Azure-Konfiguration

- Melden Sie sich beim Azure-Portal https://portal.azure.com/ an, indem Sie entweder Ihre Enterprise-Anmeldedaten oder einen lokalen Benutzer für Ihren Azure AD-Mandanten verwenden.

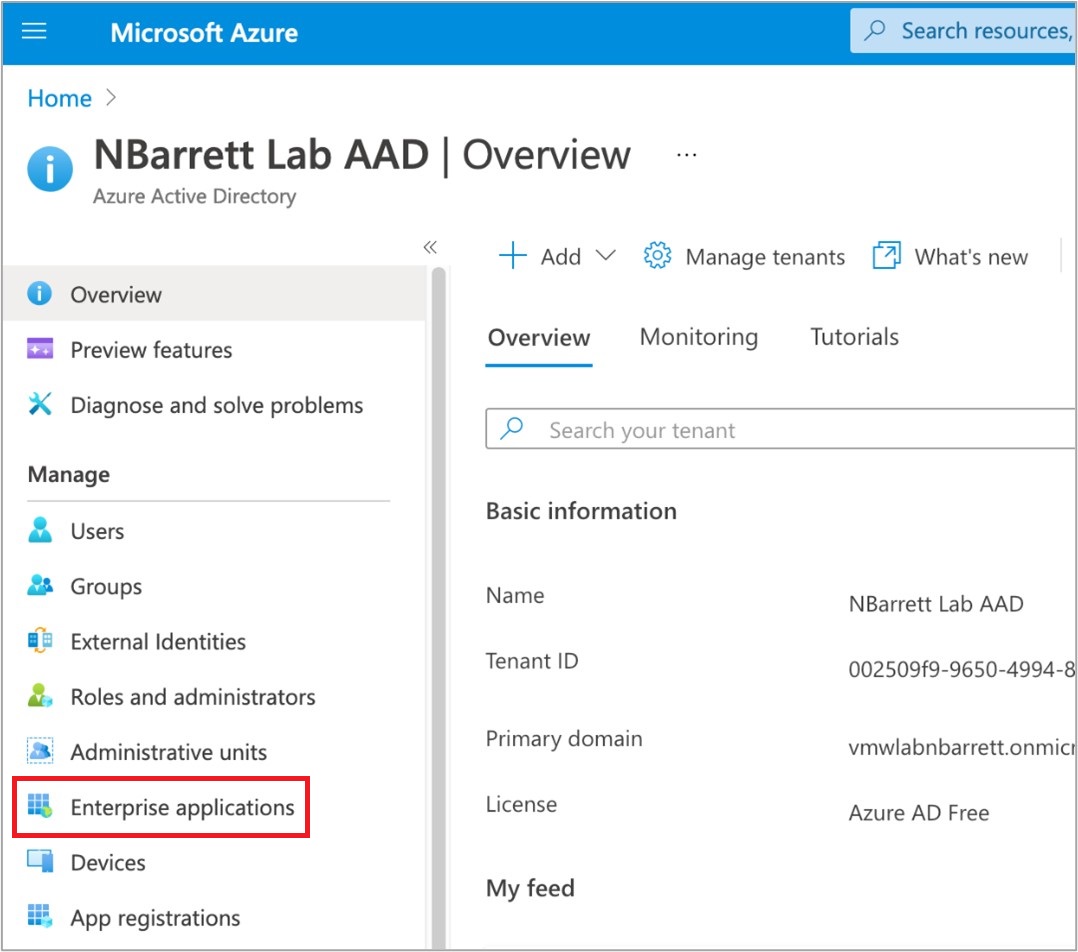

- Greifen Sie auf den Dienst Azure Active Directory zu, indem Sie in der oberen Suchleiste nach Active Directory suchen.

- Klicken Sie im linken Fensterbereich auf Enterprise-Anwendungen (Enterprise Applications):

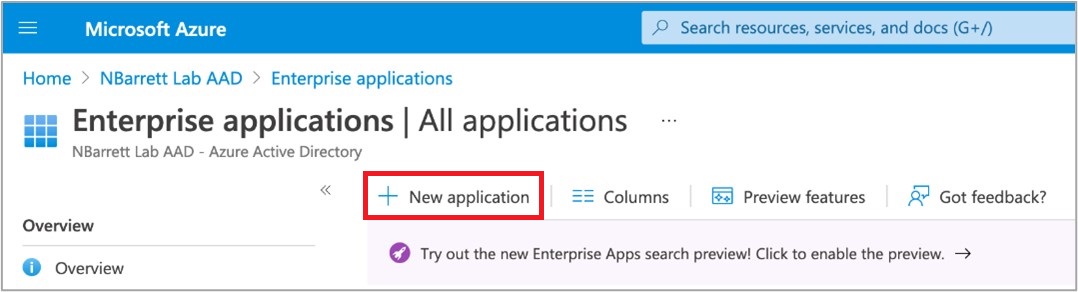

- Klicken Sie oben im Bereich Enterprise-Anwendungen (Enterprise Applications) auf Neue Anwendung (New application):

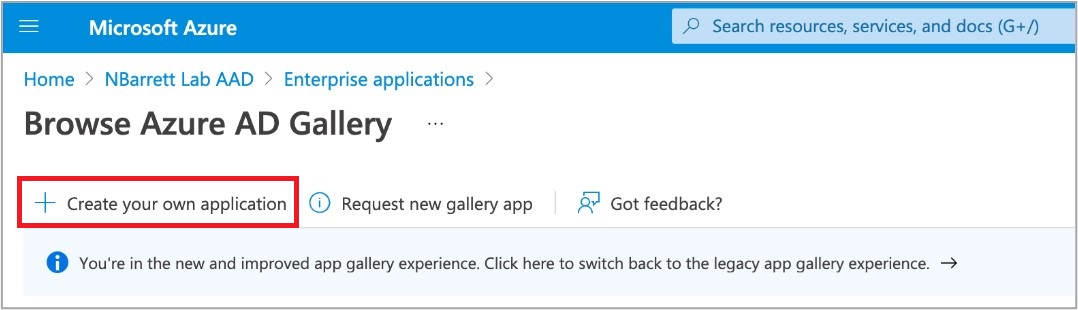

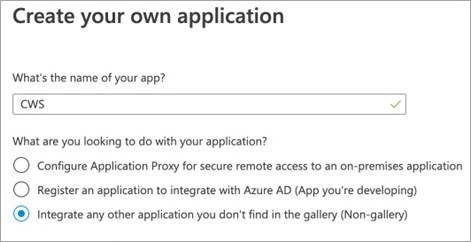

- Klicken Sie oben im Bereich Neue Anwendung (New application) auf Eigene Anwendung erstellen (Create Your Own Application).

- Geben Sie einen Namen ein (z. B. CWS) und stellen Sie sicher, dass die Option Nicht-Galerie (Non-gallery) ausgewählt ist.

- Klicken Sie unten im Formular Eigene Anwendung erstellen (Create Your Own Application) auf Erstellen (Create).

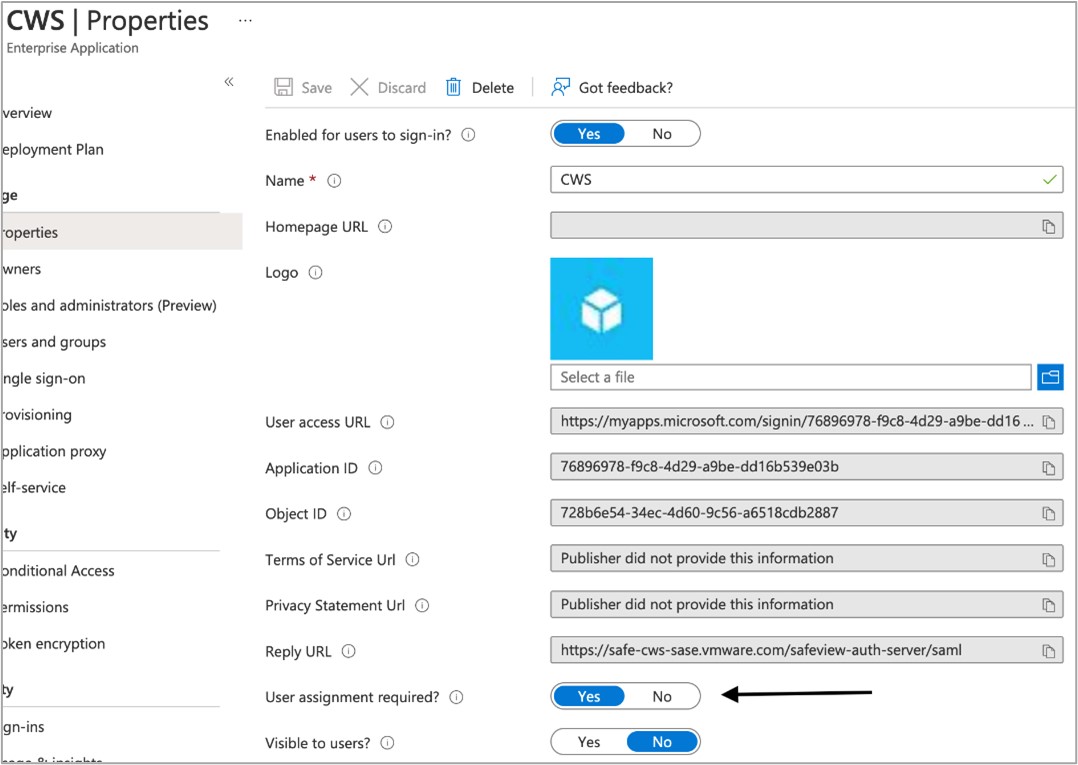

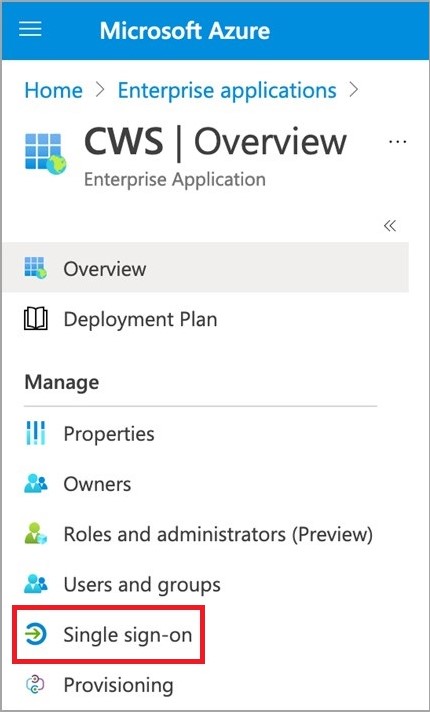

- Klicken Sie im linken Bereich Ihrer Cloud Web Security (CWS) Enterprise-Anwendungsseite auf den Bereich Single Sign-On.

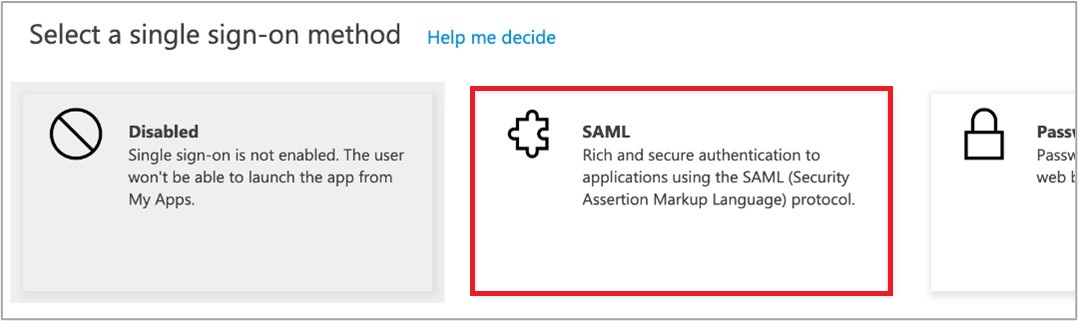

- Klicken Sie auf SAML (Security Assertion Markup Language) als Single Sign-On-Methode Ihrer Wahl.

- Füllen Sie Abschnitt (1) aus, indem Sie das Bleistiftsymbol oben rechts verwenden, wie unten gezeigt. Nachdem Sie alle erforderlichen Details eingegeben haben, klicken Sie oben im Popup-Bereich auf Speichern (Save).

Feldname Feldwert Feldbeschreibung Bezeichner (Entitäts-ID) (Identifier (Entity ID)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata Azure AD lässt mehrere Werte zu. Legen Sie diesen Wert fest und aktivieren Sie dafür das Kontrollkästchen Standard (Default). Dies ist die Entitäts-ID, als die sich Cloud Web Security in der SAML AuthRequest-Nachricht präsentiert. Antwort-URL (ACS-URL) (Reply URL (ACS URL)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Dies ist die URL, an die Azure AD die SAML-Assertion-Nutzdaten umleitet. So erfährt Cloud Web Security, dass sich Benutzer erfolgreich authentifiziert haben. Anmelde-URL (Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Dies wird für Azure AD verwendet, das die Authentifizierung in Cloud Web Security initiiert (im Gegensatz zu Cloud Web Security, das zu Azure AD umleitet). Dies wird in der Regel nicht verwendet. - Kopieren Sie die folgenden Elemente aus den Abschnitten (3) und (4) in einen Texteditor (z. B. Windows Notepad oder Mac TextEdit).

Feldname Feldbeschreibung Abschnitt (3) – Zertifikat (Base64) (Section (3) - Certificate (Base64)) Dies ist der öffentliche Schlüssel des Schlüsselpaars, das von Azure AD zum Signieren von SAML-Assertionen verwendet wird. Damit kann Cloud Web Security überprüfen, ob die Assertions wirklich von dieser Azure AD-Integration erstellt wurden. Laden Sie diese Datei herunter und halten Sie ihren Inhalt bereit. Sie sollte mit -----BEGIN CERTIFICATE----- beginnen und mit -----END CERTIFICATE----- enden. Abschnitt (4) – Azure AD-Bezeichner (Section (4) - Azure AD Identifier) Dies ist die SAML-entityID für den Azure AD-Identitätsanbieter. In der Nutzlast der Antwort-URL (siehe Schritt 10) zeigt dies Cloud Web Security an, dass die SAML-Assertion von dieser Azure AD-Integration stammt. Abschnitt (4) – Anmelde-URL (Section (4) - Login URL) Dies ist die Azure AD-Anmelde-URL, an die Cloud Web Security weiterleitet, um Benutzern die Anmeldung bei Azure AD zu ermöglichen (falls sie nicht bereits angemeldet sind). - Klicken Sie auf das Bleistiftsymbol in der oberen rechten Ecke von Benutzerattribute und -ansprüche (User Attributes & Claims).

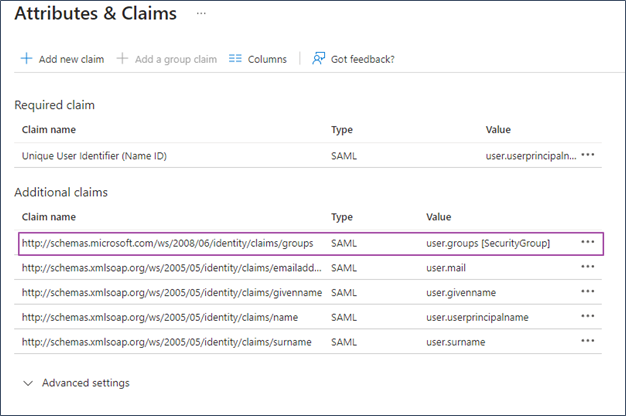

- Fügen Sie einen Gruppenanspruch (Group Claim) mit der folgenden Einstellung hinzu. Wählen Sie die „Gruppen-ID“ als Quellattribute aus.

Im Fenster Attribute und Ansprüche wird der Gruppenanspruch hinzugefügt.

Im Fenster Attribute und Ansprüche wird der Gruppenanspruch hinzugefügt.

- Die Azure AD SAML-Konfiguration ist jetzt abgeschlossen.

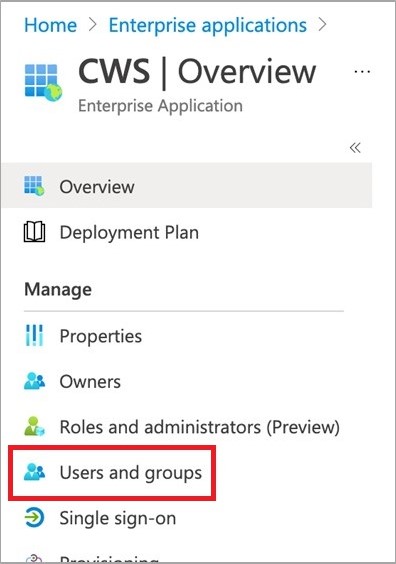

- Klicken Sie in den Abschnitt Benutzer und Gruppen (Users and Groups) der Seite Cloud Web Security Enterprise-Anwendungen (Enterprise applications).

- Wählen Sie Benutzer und/oder Gruppen aus, denen der Zugriff auf die Cloud Web Security-Anwendung gewährt werden soll. Klicken Sie dann auf Zuweisen (Assign).

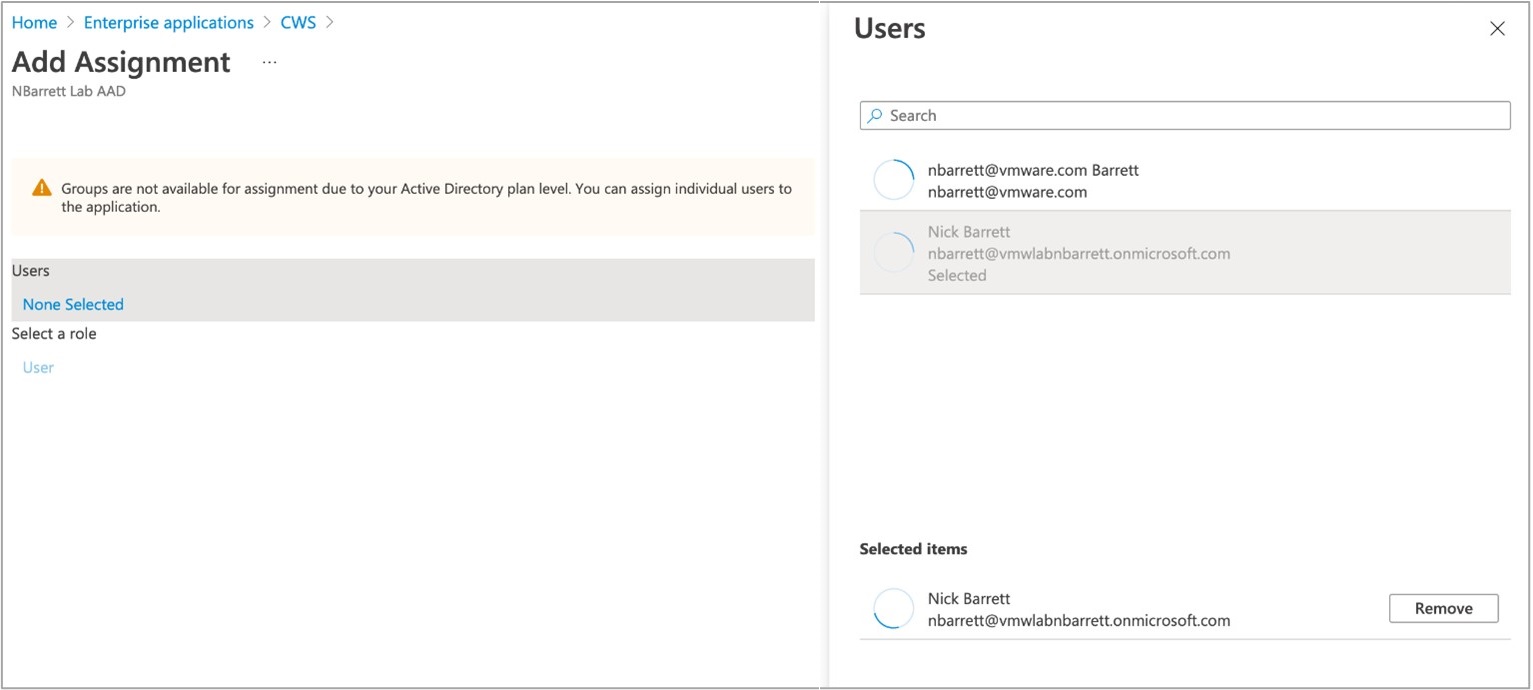

Wichtig:

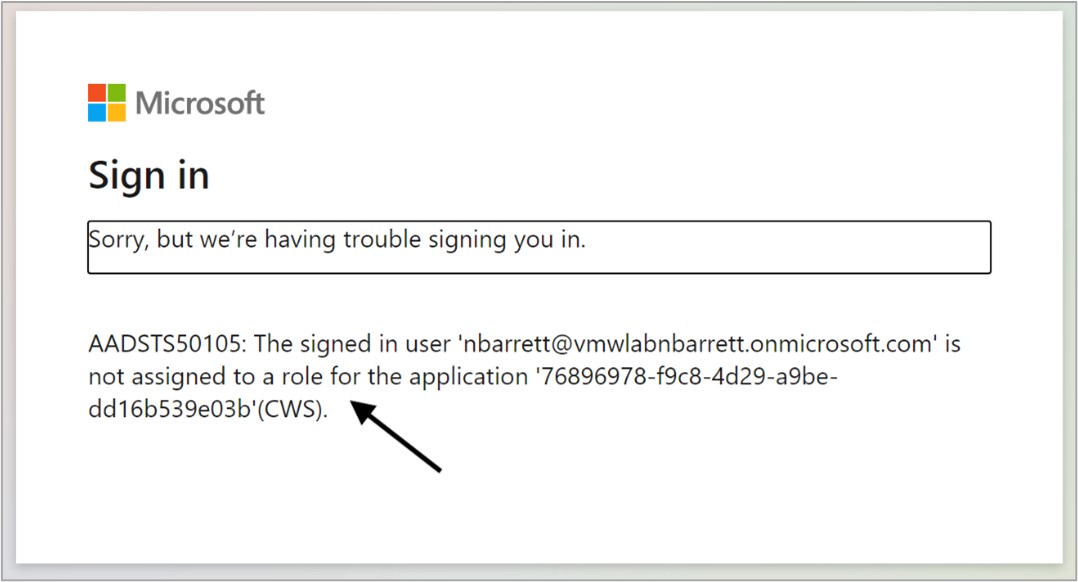

Wichtig:- Wenn dieser Schritt nicht durchgeführt wird, wird Benutzern eine Fehlermeldung angezeigt, dass die Anwendung für sie nicht genehmigt wurde, wenn sie versuchen, sich im Cloud Web Security-Workflow zu authentifizieren.

- Gruppen sind nur eine Option, wenn Benutzer über einen aktualisierten Azure Active Directory P1- oder P2-Mandanten verfügen. Die standardmäßige AD-Planebene ermöglicht nur die Zuweisung einzelner Benutzer zur Anwendung.

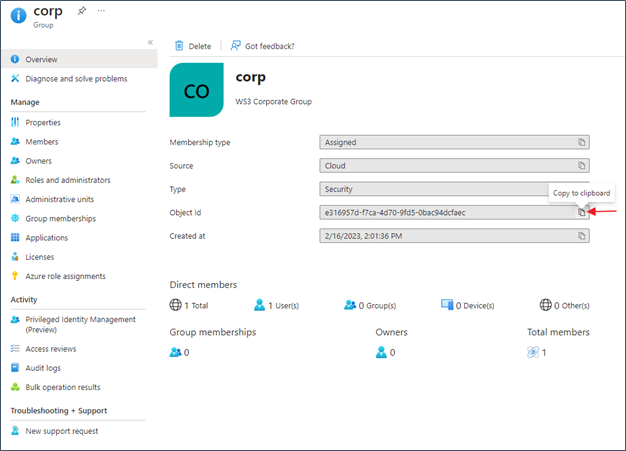

- Navigieren Sie im Azure-Portal zu Azure Active Directory > Gruppen (Groups) und wählen Sie den Gruppennamen aus, um die Gruppeneigenschaften anzuzeigen. Kopieren Sie den Wert der Objekt-ID (Object ID) aus der Azure-Gruppe.

Hinweis: Um die Azure-Gruppe in der CWS-Richtlinie zu verwenden, müssen Sie die Objekt-ID für eine Azure-Gruppe abrufen.

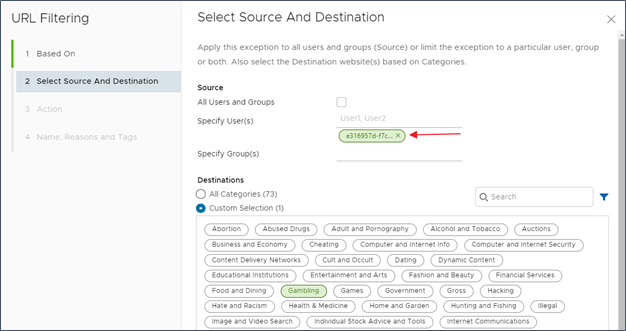

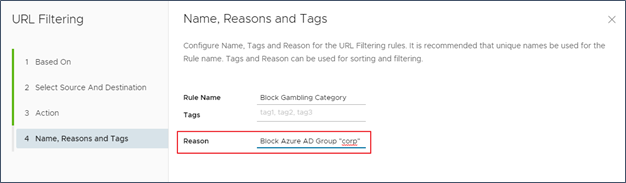

Verwenden Sie die Objekt-ID (Object ID), um die Azure-Gruppe anzugeben, die Sie in einer CWS-Richtlinie abgleichen möchten. Im folgenden Beispiel wird die Azure AD-Gruppe „ corp“ mit einer URL-Filterungsrichtlinie für die Kategorie Gambling abgeglichen.

Verwenden Sie die Objekt-ID (Object ID), um die Azure-Gruppe anzugeben, die Sie in einer CWS-Richtlinie abgleichen möchten. Im folgenden Beispiel wird die Azure AD-Gruppe „ corp“ mit einer URL-Filterungsrichtlinie für die Kategorie Gambling abgeglichen. Um Verwirrung zu vermeiden, ist es außerdem ratsam, in das Feld Grund (Reason) der CWS-Richtlinie Informationen aufzunehmen, die auf den ursprünglichen Azure-Gruppennamen verweisen. Im folgenden Beispiel beziehen Sie sich auf die Gruppe „ corp“ oder erstellen Sie ein Tag.

Um Verwirrung zu vermeiden, ist es außerdem ratsam, in das Feld Grund (Reason) der CWS-Richtlinie Informationen aufzunehmen, die auf den ursprünglichen Azure-Gruppennamen verweisen. Im folgenden Beispiel beziehen Sie sich auf die Gruppe „ corp“ oder erstellen Sie ein Tag.

VMware Cloud Orchestrator-Konfiguration

- Melden Sie sich bei der Orchestrator-Benutzeroberfläche an.

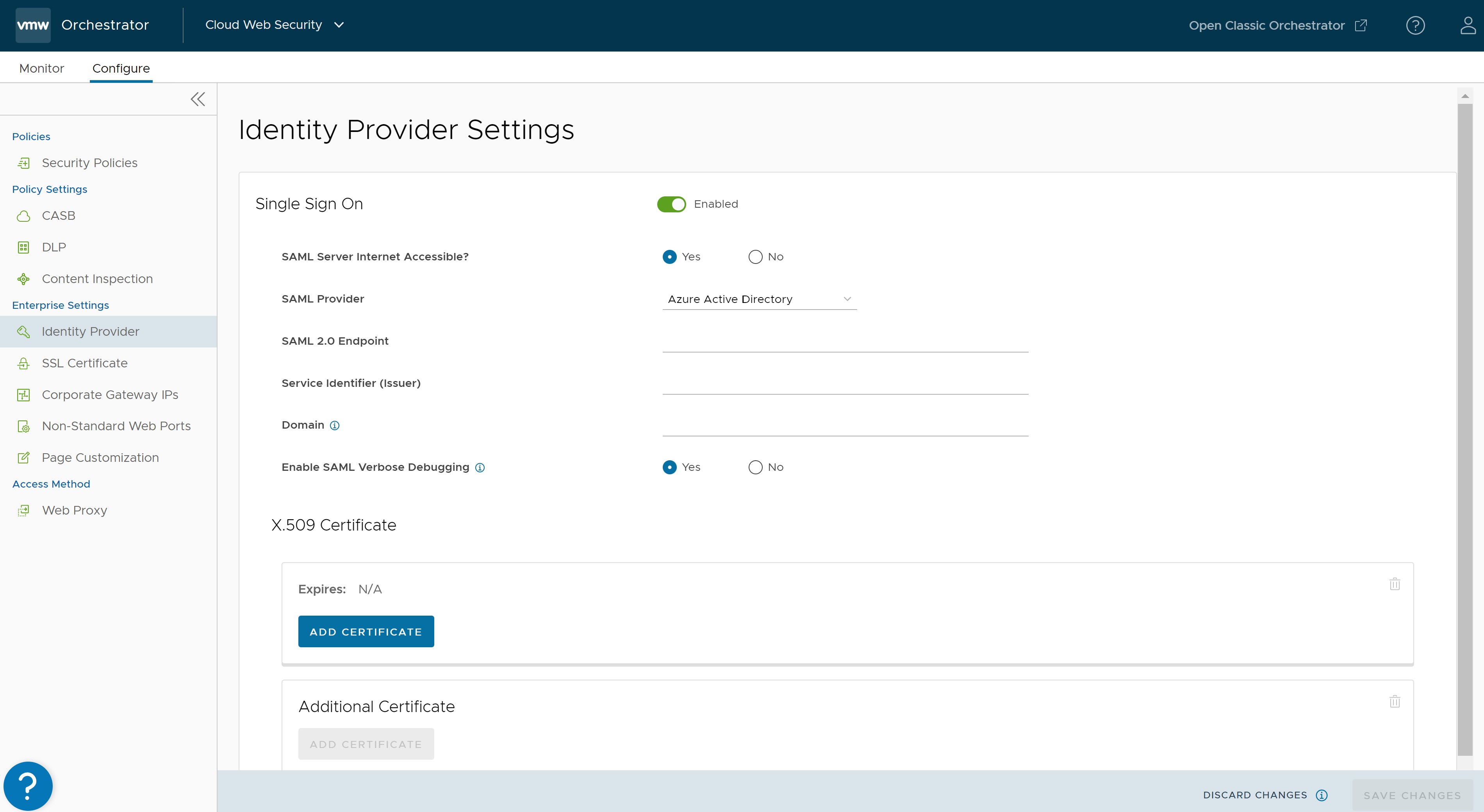

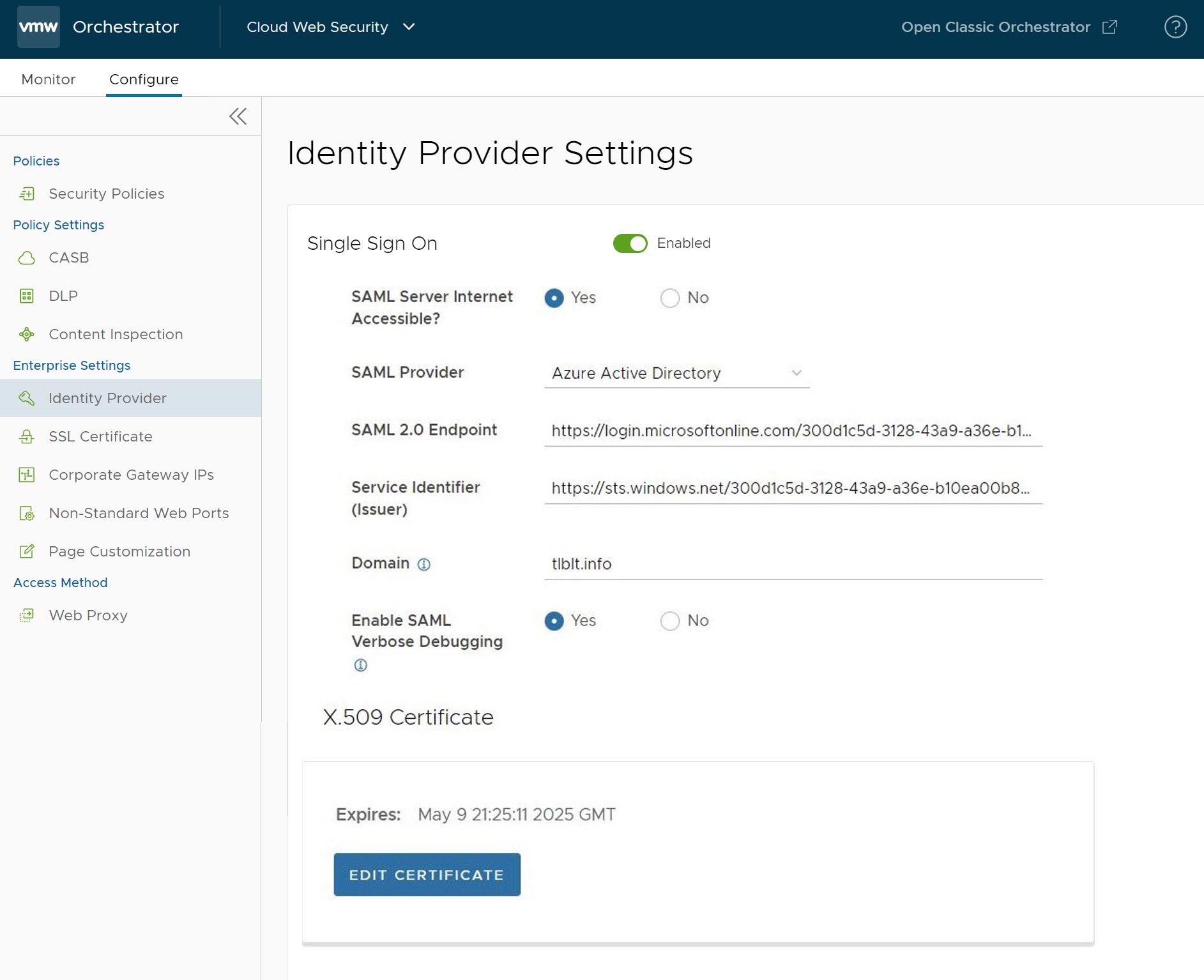

- Navigieren Sie zu . Die Seite Einstellungen für Identitätsanbieter (Identity Provider Settings) wird angezeigt.

- Schalten Sie Single Sign-On auf Aktiviert (Enabled) um.

- Konfigurieren Sie die folgenden Details:

- Wählen Sie für SAML-Server über das Internet erreichbar (SAML Server Internet Accessible) die Option Ja (Yes) aus.

- Wählen Sie für SAML-Anbieter (SAML Provider)die Option Azure Active Directory aus

- Kopieren Sie für SAML 2.0-Endpoint die Anmelde-URL aus Ihrer Notepad-Anwendung gemäß Schritt 11 der Azure AD-Konfiguration.

- Kopieren Sie für Dienstbezeichner (Aussteller) (Service Identifier (Issuer)) den Azure AD-Bezeichner (Azure AD Identifie) aus Ihrer Notepad-Anwendung gemäß Schritt 11 der Azure AD-Konfiguration.

- Aktivieren Sie bei Bedarf Ausführliches SAML Debugging (SAML Verbose Debugging).

- Dadurch werden Debugging-Meldungen für einen Zeitraum von 2 Stunden aktiviert, nach dem das Debugging automatisch deaktiviert wird.

- Die SAML-Debug-Meldungen können in der Chrome Developer-Konsole angezeigt werden.

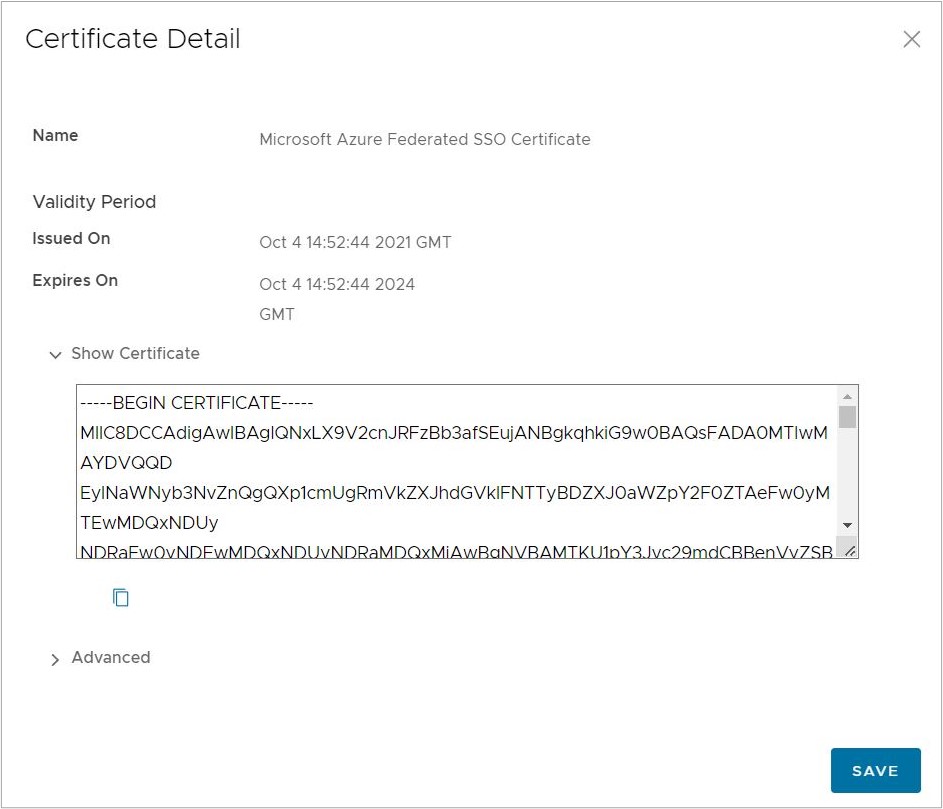

- Im Abschnitt X.509-Zertifikat (X.509 Certificate) klicken Sie auf Zertifikat hinzufügen (Add Certificate) und kopieren Sie das Zertifikat aus der Notepad-Anwendung gemäß Schritt 11 der Azure AD-Konfiguration, fügen Sie es hier ein und klicken Sie dann auf Speichern (Save).

- Klicken Sie schließlich auf Änderungen speichern (Save Changes), um die Konfigurationsänderungen auf dem Bildschirm Authentifizierung konfigurieren (Configure Authentication) abzuschließen.

- Fügen Sie eine SSL-Umgehungsregel für die Workspace ONE Access-Domäne hinzu, indem Sie die folgenden Schritte ausführen:

- Navigieren Sie zu .

- Wählen Sie eine vorhandene Richtlinie aus, um eine SSL-Umgehungsregel hinzuzufügen, und klicken Sie auf die Schaltfläche Bearbeiten (Edit).

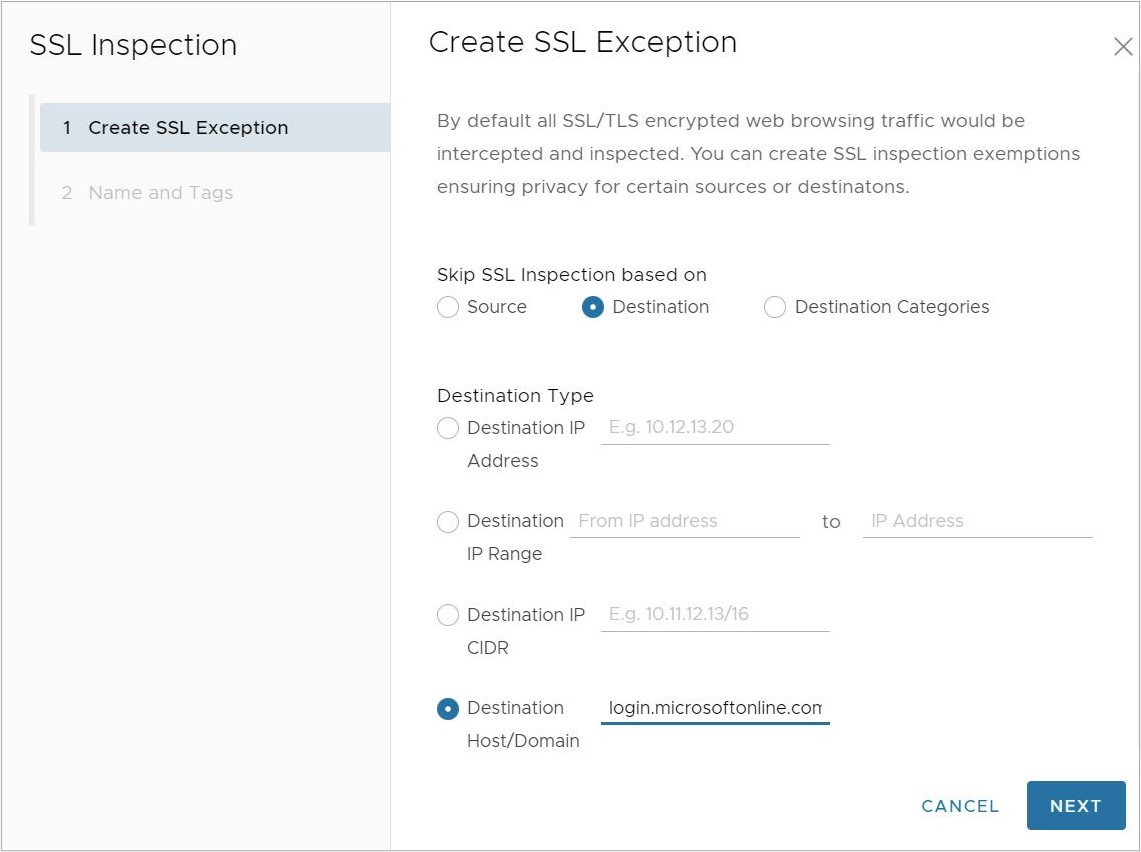

- Klicken Sie auf die Registerkarte SSL-Überprüfung (SSL Inspection) und dann auf + Regel hinzufügen (+ Add Rule). Der Bildschirm SSL-Ausnahme erstellen (Create SSL Exception) wird angezeigt.

- Konfigurieren Sie im Bildschirm SSL-Ausnahme erstellen (Create SSL Exception) Folgendes und klicken Sie auf Weiter (Next):

- Wählen Sie für SSL-Inspektion überspringen basierend auf (Skip SSL Inspection based on) die Option Ziel (Destination) aus.

- Wählen Sie für Zieltyp (Destination Type) die Option Zielhost/-domäne (Destination Host/Domain) aus.

- Geben Sie für Domäne (Domain) eine der folgenden Domänen ein:

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

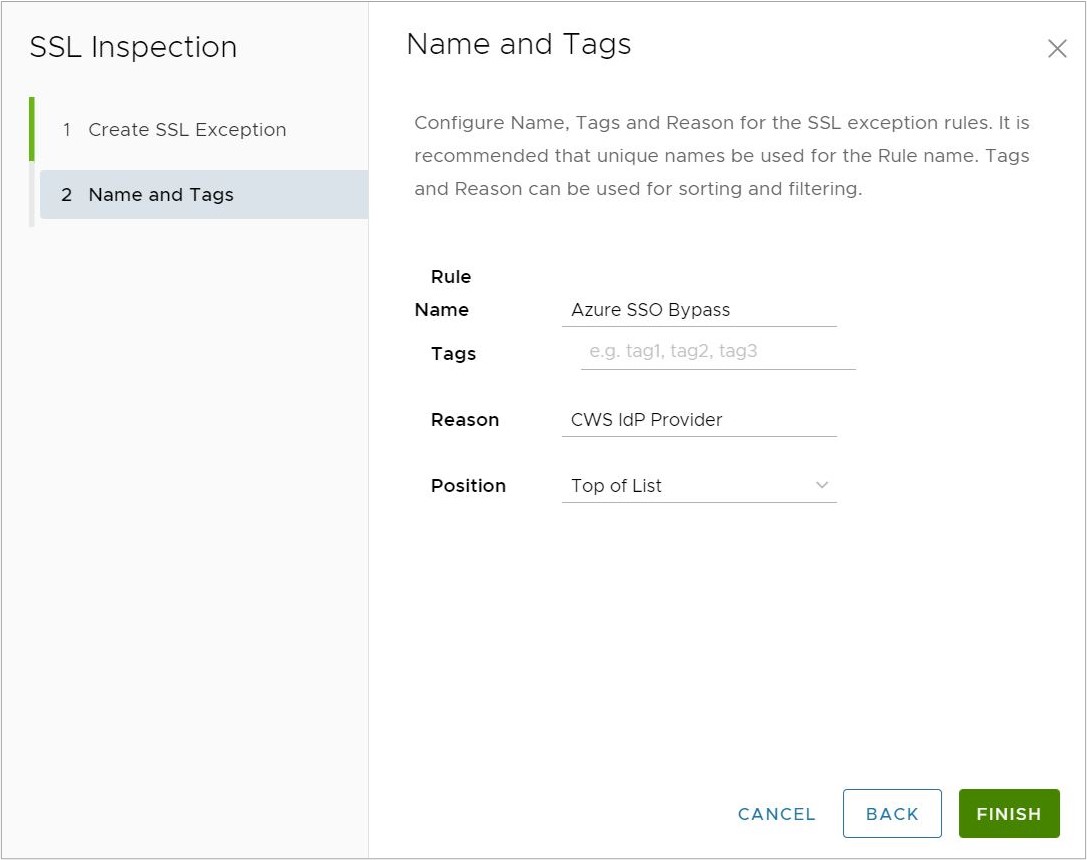

- Geben Sie im Bildschirm Name und Tags (Name and Tags) einen eindeutigen Namen für die Regel ein und fügen Sie bei Bedarf einen Grund hinzu.

- Klicken Sie auf Fertig stellen (Finish) und dann auf Veröffentlichen (Publish), um die entsprechende Sicherheitsrichtlinie zu veröffentlichen und diese neue Regel anzuwenden.

Wichtig: Die Domäne login.microsoftonline.com ist Teil der Microsoft 365-Domänengruppe, wie im folgenden Dokument beschrieben: Domänen und CIDRs, für die eine Regel zur Umgehung der SSL-Überprüfung empfohlen wird. Wenn Benutzer bereits eine SSL-Umgehungsregel konfiguriert haben, die die vollständige Microsoft 365-Domänengruppe enthält, können Benutzer diesen Schritt überspringen. Wenn Benutzer versuchen, die obige Regel zu konfigurieren und gleichzeitig die vollständige Microsoft 365-Domänengruppe in einer vorhandenen SSL-Umgehungsregel enthalten ist, wird die neue Regel einen Fehler ausgeben, da eine eindeutige Domäne nicht in mehreren SSL-Umgehungsregeln dupliziert werden darf.Weitere Informationen zu Domänen, für die SSL-Umgehungsregeln konfiguriert sein sollten, finden Sie unter Domänen und CIDRs, für die eine Regel zur Umgehung der SSL-Überprüfung empfohlen wird.

Fehlerbehebung

In diesem Abschnitt werden potenzielle Probleme mit Ihrem Azure AD-Identitätsanbieter für Cloud Web Security-Konfiguration behandelt.

| Problem | Vorgeschlagene Lösung |

|---|---|

Benutzer erhalten bei der Authentifizierung die folgende Fehlermeldung:

|

|