Im Folgenden sind die Voraussetzungen für die Webproxy-Konfiguration von Cloud Web Security aufgeführt.

SSL-Zertifikat

Wenn Benutzer zum ersten Mal eine Verbindung mit dem Webproxy herstellen, öffnen sie ihren Browser und navigieren zu einer Website, z. B. einer HTTPS-Website. Der Web Proxy führt einen SSL-Abfang dieses Datenverkehrs durch und gibt eine Umleitung an den Authentifizierungsdienst zurück. Daher wird empfohlen, das VMware-Stammzertifikat auf dem Endpoint zu installieren, anstatt die Benutzer anzuweisen, die Sicherheitswarnung zu akzeptieren.

- Öffnen Sie einen Webbrowser und navigieren Sie zu VMware Cloud Orchestrator.

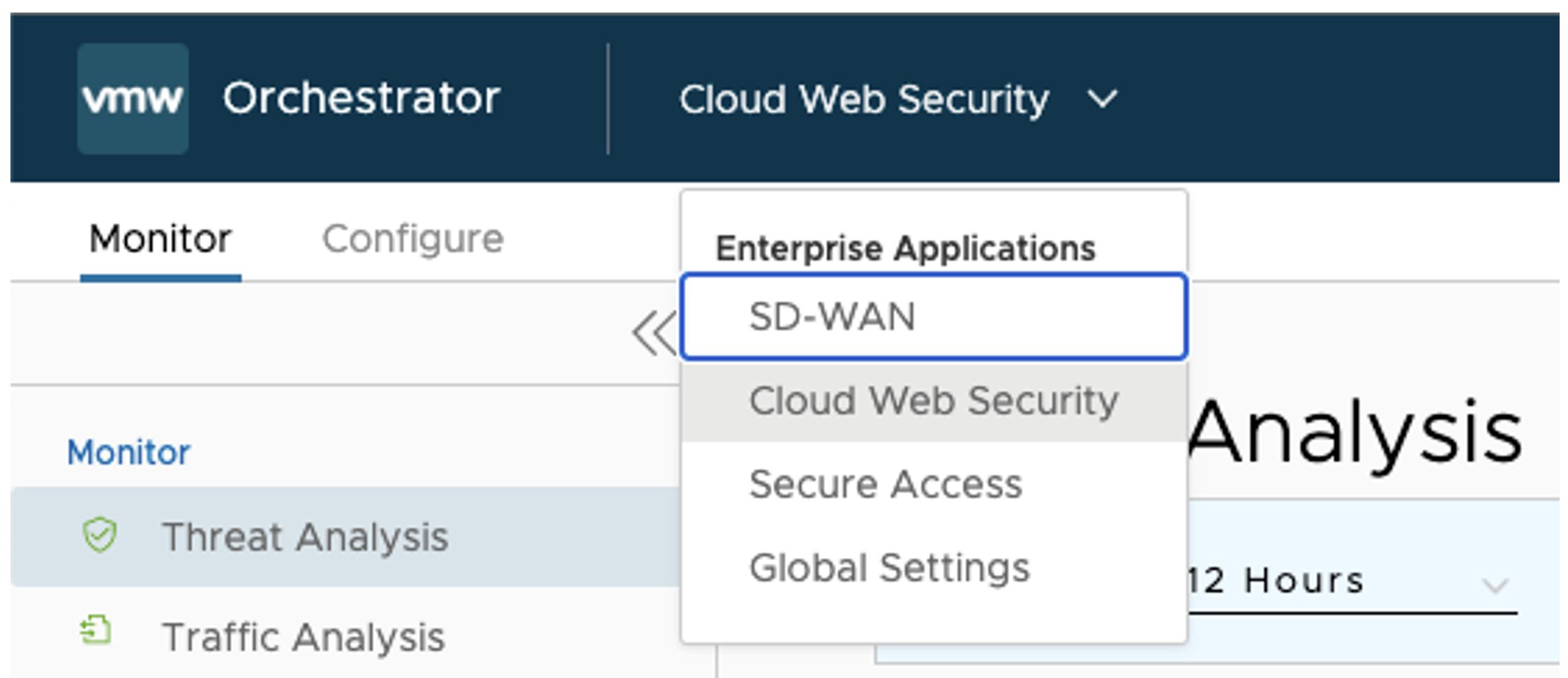

- Navigieren Sie in der oberen Navigationsleiste zu Enterprise-Anwendungen (Enterprise Applications) > Cloud Web Security.

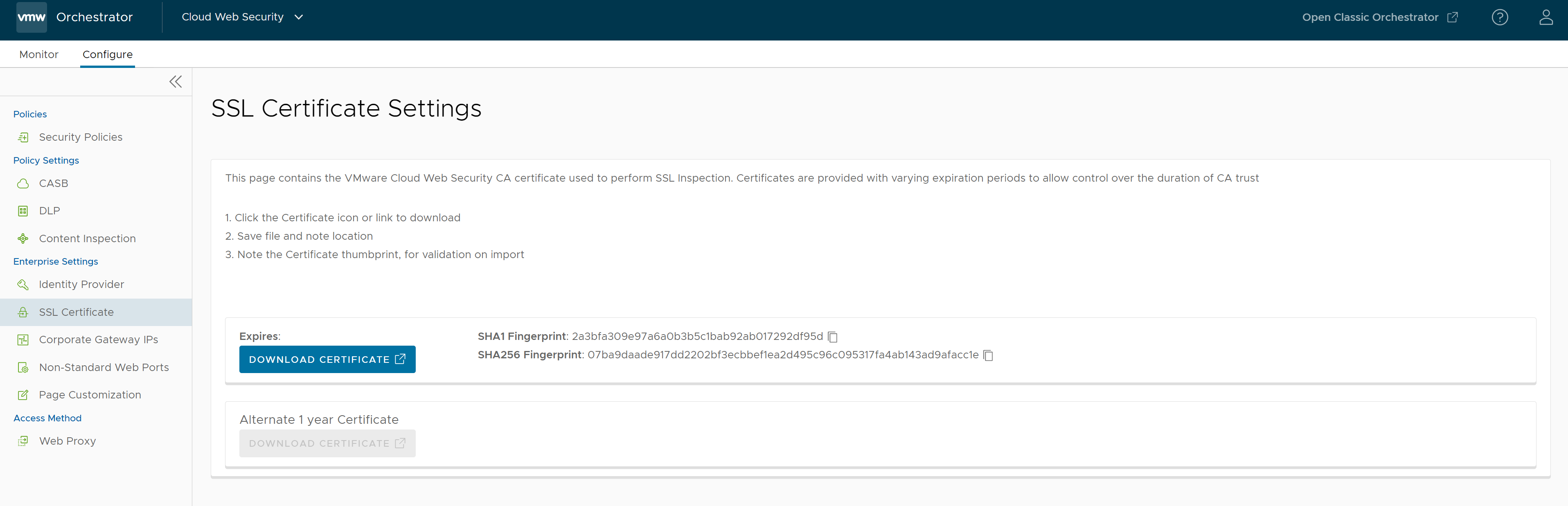

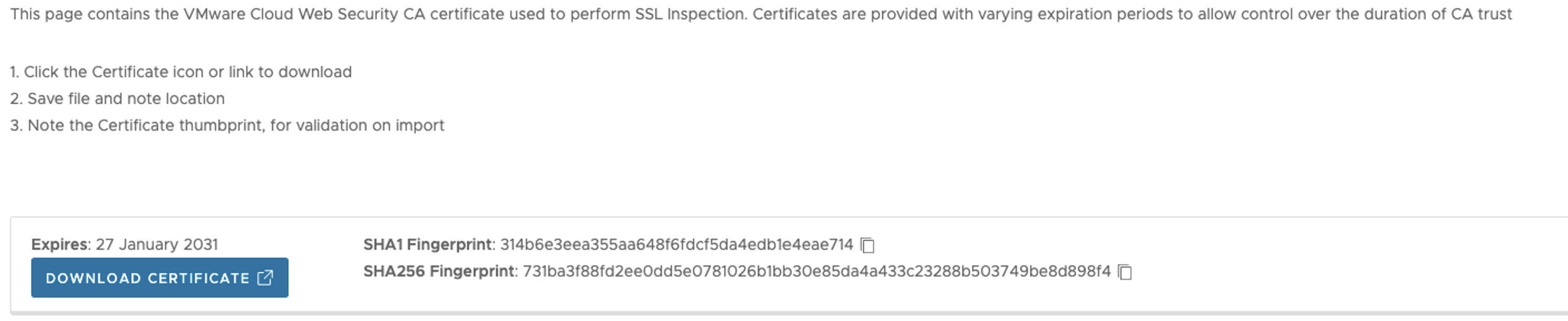

- Klicken Sie auf die Registerkarte Konfigurieren (Configure) und wählen Sie unter Enterprise-Einstellungen (Enterprise Settings) die Option SSL-Zertifikat (SSL Certificate) aus. Der Bildschirm SSL-Zertifikatseinstellungen wird angezeigt.

- Klicken Sie auf Zertifikat herunterladen (Download Certificate) und speichern Sie die Datei auf der Hostmaschine.

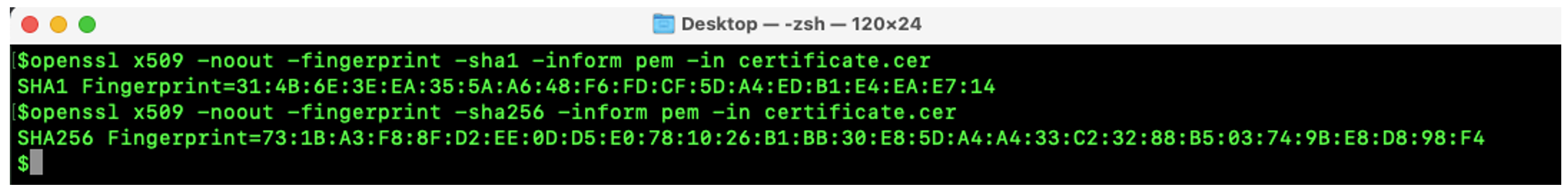

- (Optional) Verwenden Sie ein Dienstprogramm wie OpenSSL, um sich zu vergewissern, dass das heruntergeladene Stammzertifikat während der Übertragung nicht verfälscht wurde. Dazu wird der Fingerabdruck des Zertifikats berechnet und mit dem in Orchestrator angezeigten Wert verglichen. Zu Testzwecken kann dieser Schritt optional sein. In Produktionsumgebungen sollte er jedoch nicht übersprungen werden.

Nachfolgend finden Sie die OpenSSL-Befehle zum Berechnen des Zertifikatsfingerabdrucks:

$openssl x509 -noout -fingerprint -sha1 -inform pem -in certificate.cer $openssl x509 -noout -fingerprint -sha256 -inform pem -in certificate.cer

Abbildung 1. OpenSSL-Befehle im Terminal

Abbildung 2. SSL-Zertifikat SHA1, SHA256-Fingerabdrücke

Die folgenden externen Links enthalten Anweisungen zur Installation eines privaten Stammzertifikats auf gängigen Endpointgeräten:

Alternativ kann ein Stammzertifikat auf Browserebene installiert werden. Dies ist für Testzwecke nützlich, wird aber für den Produktionseinsatz nicht empfohlen. Unter den folgenden externen Links finden Sie Anweisungen zur Installation eines privaten Stammzertifikats auf gängigen Webbrowsern:

SAML-Anbieter

Ein SAML-Anbieter ist erforderlich, um Benutzer beim Cloud Web Security-Proxy-Dienst zu authentifizieren. Diese Anforderung stellt sicher, dass nur authentifizierte Benutzer mit Cloud Web Security verbunden sind, und bietet operative Einblicke in die Aktivitäten von Benutzern, die den Webproxy verwenden.

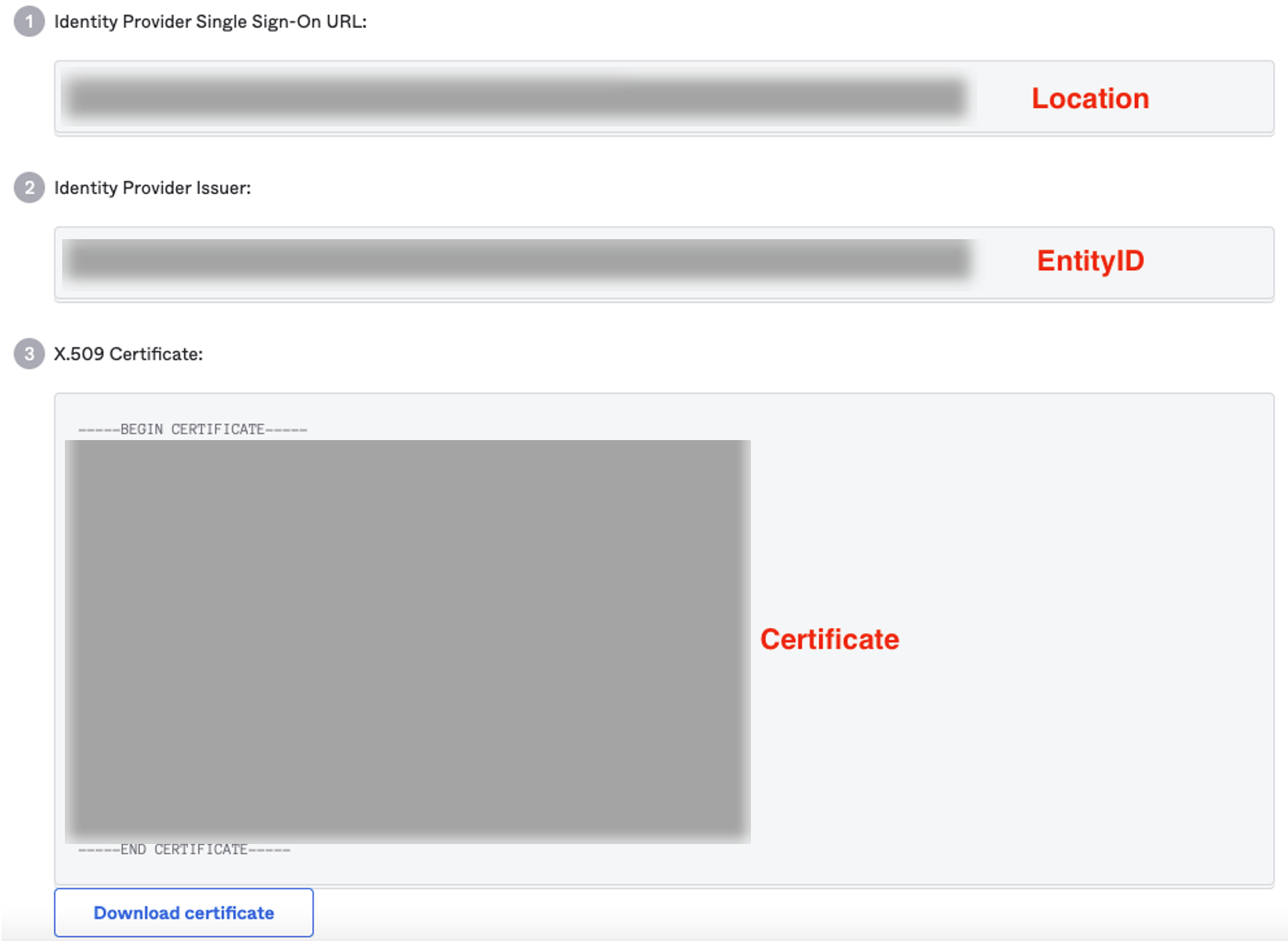

- Speicherort – Dies ist die SSO-URL (Single Sign-On), die vom Identitätsanbieter für die definierte SAML-Anwendung bereitgestellt wird. In diesem Fall ist die Anwendung Cloud Web Security.

- EntityID – Die EntityID oder „Aussteller“ ist Teil des Überprüfungsprozesses zur Validierung des IdP.

- Zertifikat – Dies ist das x.509-Zertifikat, das der Identitätsanbieter zur Authentifizierung und Autorisierung des SAML-Diensts verwendet.

Aktivieren von Single Sign-On (SSO)

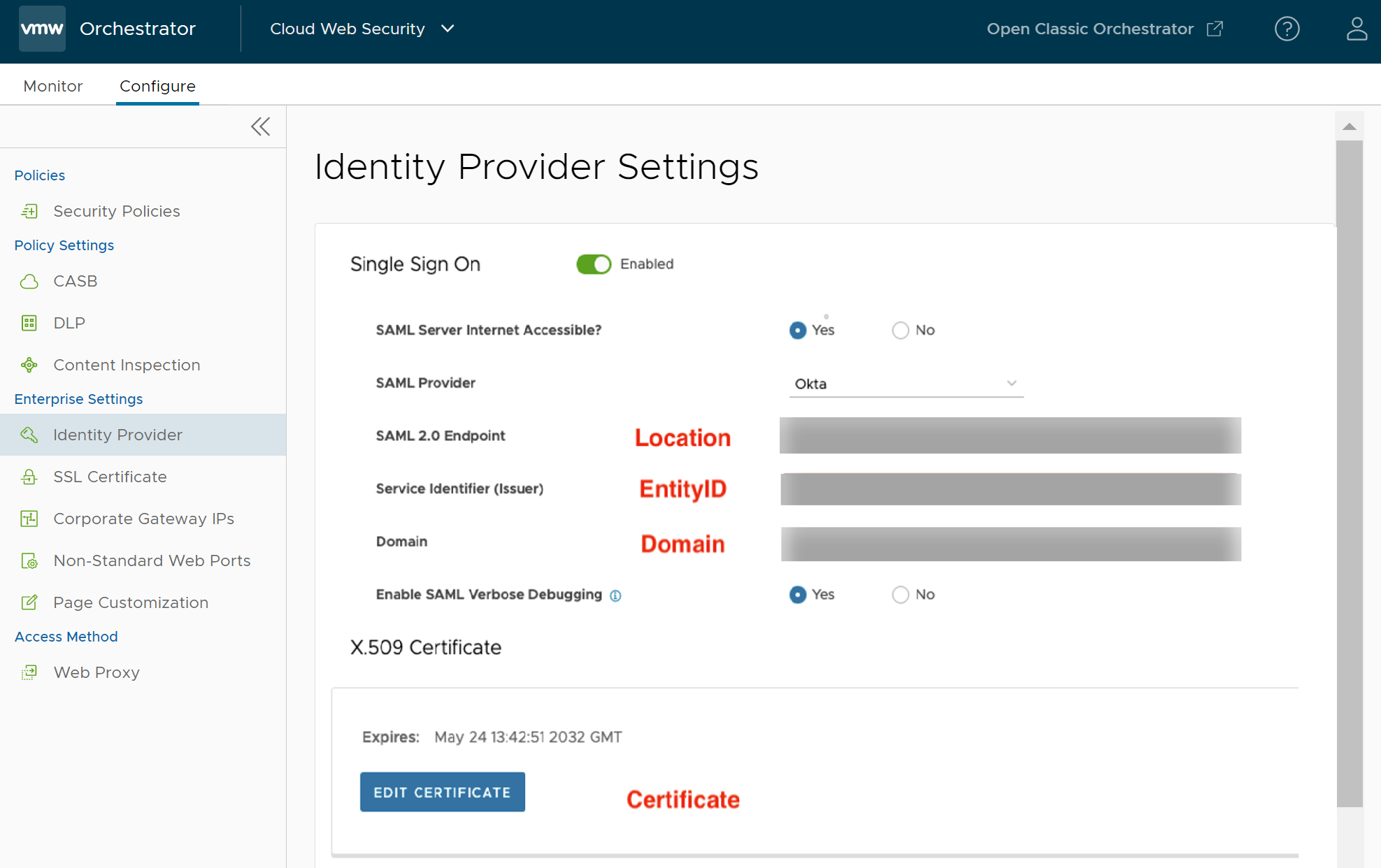

- Navigieren Sie zu . Der folgende Bildschirm wird angezeigt.

- Aktivieren Sie die Umschaltfläche Single Sign-On und geben Sie die folgenden Details ein:

Feld Beschreibung SAML-Server über das Internet erreichbar (SAML Server Internet Accessible) Wählen Sie Ja aus, um auf das SAML-Server-Internet zuzugreifen. SAML-Anbieter (SAML Provider) Wählen Sie Okta aus der Liste aus. SAML 2.0-Endpoint (SAML 2.0 Endpoint) Kopieren Sie die Standortinformationen (Location Information) aus dem Identitätsanbieter und fügen Sie sie ein. Dienstbezeichner (Aussteller) (Service Identifier (Issuer)) Kopieren Sie die EntityID-Informationen aus dem Identitätsanbieter und fügen Sie sie ein.

Domäne (Domain) Geben Sie die Domäne Ihres Unternehmens ein (z. B. vmware.com). Hinweis: Benutzer authentifizieren sich beim Dienst über ihre E-Mail-Adresse. Die E-Mail-Domäne des Benutzers muss mit der hier konfigurierten übereinstimmen.Ausführliches SAML-Debugging aktivieren (Enable SAML Verbose Debugging) Wählen Sie Ja oder Nein, je nachdem, ob Sie das ausführliche SAML-Debugging aktivieren möchten. Standardmäßig ist das SAML-Debugging deaktiviert, es sei denn, es werden Probleme bei der SAML-Anmeldung behoben. - Nachdem Sie die obigen Attribute festgelegt haben, speichern Sie die Änderungen, indem Sie auf die Schaltfläche Änderungen speichern (Save Changes) klicken.

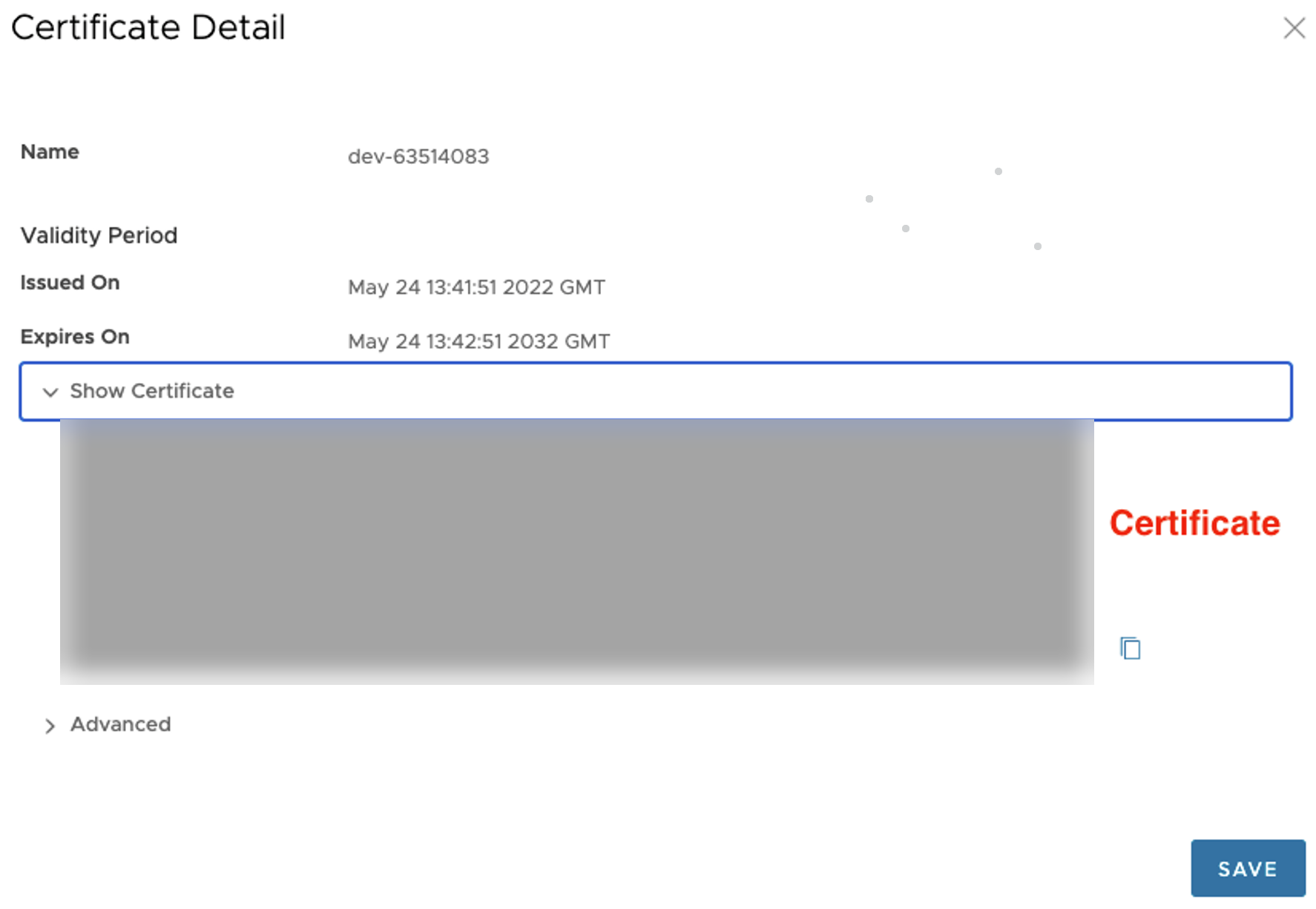

- Klicken Sie auf die Schaltfläche Zertifikat bearbeiten (Edit Certificate), um die IdP-Zertifikatsinformationen in CWS zu konfigurieren. Das Popup-Fenster Zertifikatsdetails (Certificate Detail) wird angezeigt.

- Fügen Sie im Abschnitt Zertifikat anzeigen (Show Certificate) die vom IdP kopierten Zertifikatsinformationen ein und klicken Sie auf Speichern (Save).

- Nachdem Sie alle erforderlichen IdP-Informationen konfiguriert haben, klicken Sie auf Änderungen speichern (Save Changes).