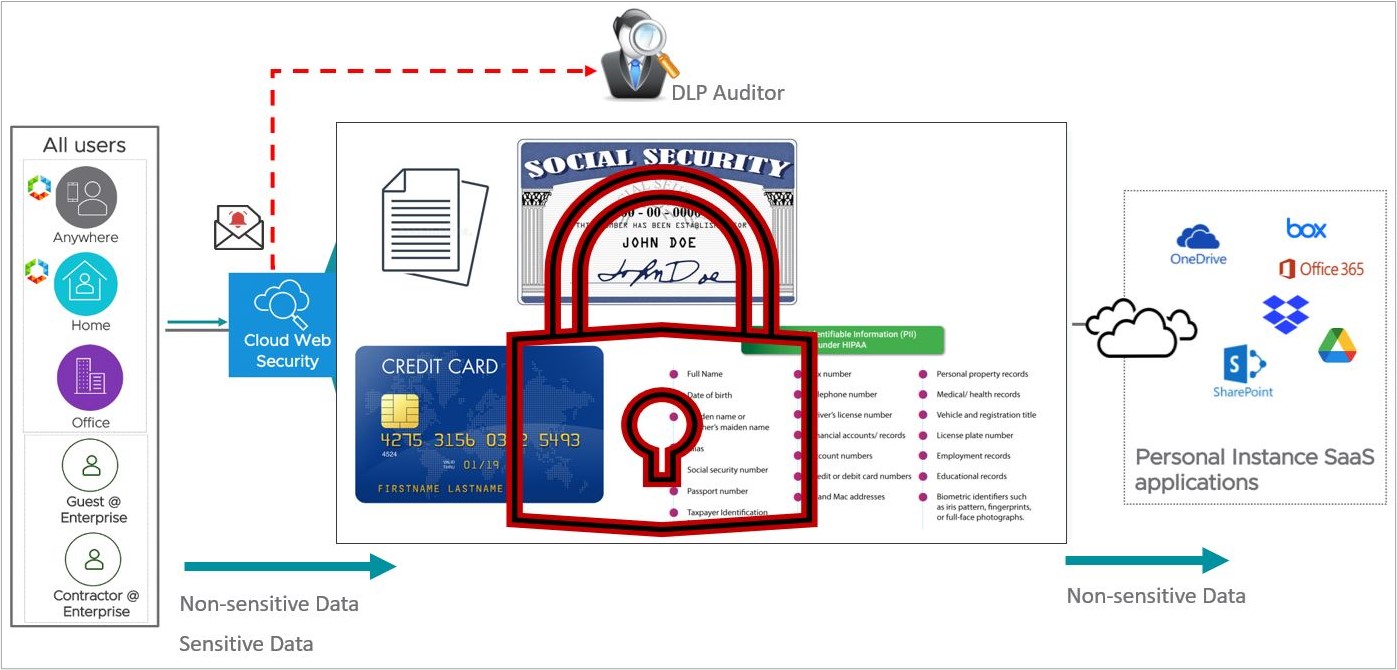

Dieser Abschnitt befasst sich mit den Kernkomponenten der Verhinderung von Datenverlust (Data Loss Prevention, DLP) für den Cloud Web Security-Dienst und wie sie verwendet werden, um Regeln zu erstellen, die Datenverluste für ein Kundenunternehmen verhindern. Der Abschnitt DLP schließt mit einem Workflow zum Konfigurieren einer DLP-Regel und zum Überprüfen, ob die Regel ordnungsgemäß funktioniert.

Übersicht

Voraussetzungen

- Ein Kundenunternehmen auf einem VMware SASE Orchestrator in der Produktionsumgebung mit aktivierter Cloud Web Security. Sowohl die Edges als auch der Orchestrator müssen VMware Version 4.5.0 oder höher verwenden.

- Um auf die DLP-Funktion zugreifen zu können, muss ein Kunde über ein Cloud Web Security Advanced-Paket verfügen.

Wichtig: Ein Kunde mit einem Cloud Web Security Standard-Paket kann nicht auf DLP zugreifen, und auf der Orchestrator-Benutzeroberfläche wird neben allen DLP-Optionen ein Sperrsymbol angezeigt.

Überblick über DLP-Wörterbücher

Ein DLP-Wörterbuch verwendet übereinstimmende Ausdrücke, um sensible Daten zu identifizieren. Kreditkartennummern und Sozialversicherungsnummern beispielsweise folgen einem bestimmten Format. Wörterbücher können mit diesen Mustern abgeglichen werden und feststellen, ob sensible Daten in einem Dateiupload oder einer Texteingabe vorhanden sind oder nicht.

Vordefinierte Wörterbücher

Die vordefinierten Datenwörterbücher von Cloud Web Security sind eine Kombination aus Mustervergleich, Prüfsummen, Kontextbewertung und Fuzzy-Logik, um sensible Daten zu identifizieren. Cloud Web Security verfügt über mehr als 340 vordefinierte Datenwörterbücher, die die folgenden wichtigen Datenkategorien abdecken:

- Dokumentklassifizierung

- Finanzdaten

- Gesundheitswesen

- HIPAA

- Elementbezeichner

- PCI DSS

- PII

Darüber hinaus sind die vordefinierten Datenwörterbücher regionsspezifisch, um sicherzustellen, dass der korrekte Musterabgleich auf der ganzen Welt angewendet wird. Datenwörterbücher können auf 29 verschiedene Länder oder Regionen eingestellt werden. Von diesen 29 sind zwei für Global und Sonstige reserviert. Diese beiden Optionen ermöglichen die Kategorisierung von multinationalen Daten oder von Daten, die sich nicht eindeutig in eine Länder- oder Regionalkategorie einordnen lassen.

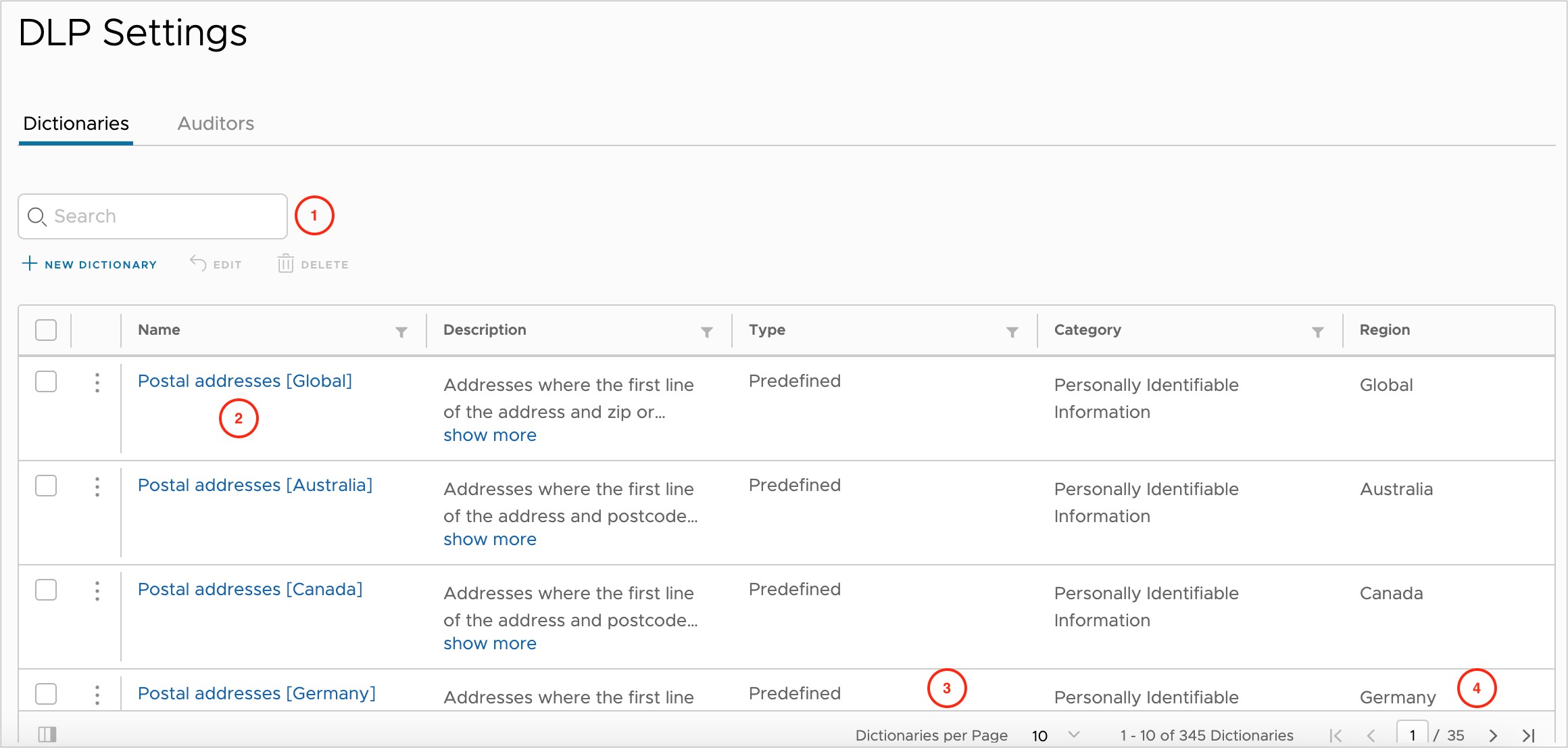

Auf dieser Seite werden den Benutzern alle Wörterbücher angezeigt, die für die Verwendung in der DLP-Richtlinie verfügbar sind. Die Wörterbücher sind in einer Tabelle angeordnet, die Namen, Beschreibungen, Typen, Kategorien und Regionsfelder enthält.

- Name wird verwendet, um das Wörterbuch für die Verwendung in Richtlinien zu identifizieren.

- Beschreibung gibt einen Überblick darüber, was das Wörterbuch abbildet.

- Typ unterscheidet zwei verschiedene Wörterbuchtypen:

- Vordefiniert

- Benutzerdefiniert

- Kategorie enthält:

- Kanadischer Gesundheitsdienst

- Dokumentklassifizierung

- Finanzdaten, HIPAA

- HIPAA/Gesundheitswesen

- Gesundheitswesen

- Elementbezeichner

- Sonstige

- PCI DSS

- Persönlich identifizierbare Informationen

- Nationaler Gesundheitsdienst des Vereinigten Königreichs

- Region steht für den geografischen Bereich, für den das Wörterbuch gilt und umfasst:

- Australien

- Belgien

- Brasilien

- Kanada

- Dänemark

- Finnland

- Frankreich

- Deutschland

- Global

- Hongkong

- Indien

- Indonesien

- Irland

- Italien

- Japan

- Malaysia

- Niederlande

- New York

- Neuseeland

- Norwegen

- Sonstige

- Polen

- Singapur

- Südafrika

- Spanien

- Schweden

- Vereinigtes Königreich (UK)

- Vereinigte Staaten von Amerika (USA)

- Die Suchleiste gilt für alle Felder auf der Seite „Wörterbücher“ und kann verwendet werden, um schnell bestimmte Wörterbücher anzuzeigen, an denen Benutzer interessiert sind.

- Jede Zeile enthält ein Wörterbuch, das angeklickt werden kann, um weitere Informationen zu erhalten.

- Die Wörterbücher pro Seite können bis zu 100 Einträge auf einer einzelnen Seite anzeigen.

- Für die Seitennavigation stehen Schaltflächen zur Verfügung, mit denen Sie zurück- oder vorwärtsblättern können.

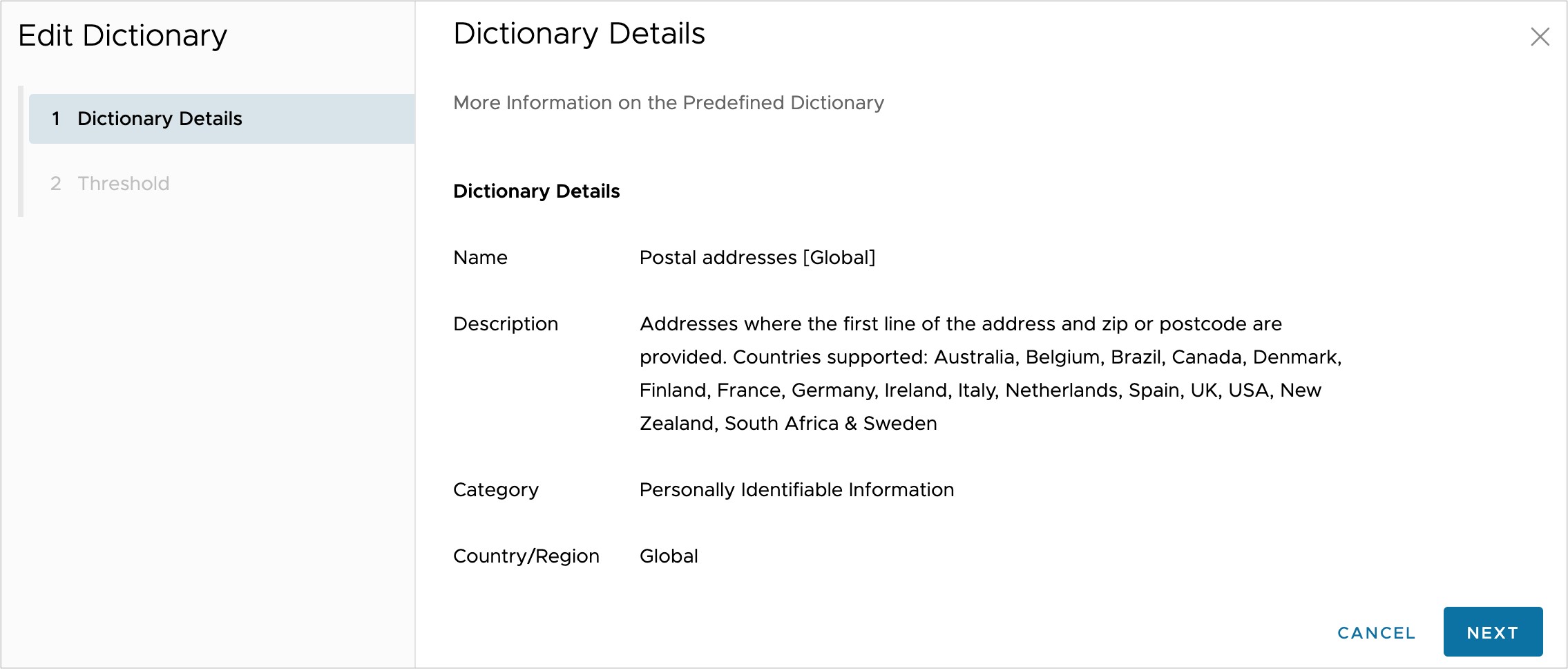

Um die Untersuchung fortzusetzen, suchen Sie das Wörterbuch Postadressen [Global] und klicken Sie auf den blauen Text, um den Bildschirm Wörterbuch bearbeiten (Edit Dictionary) aufzurufen.

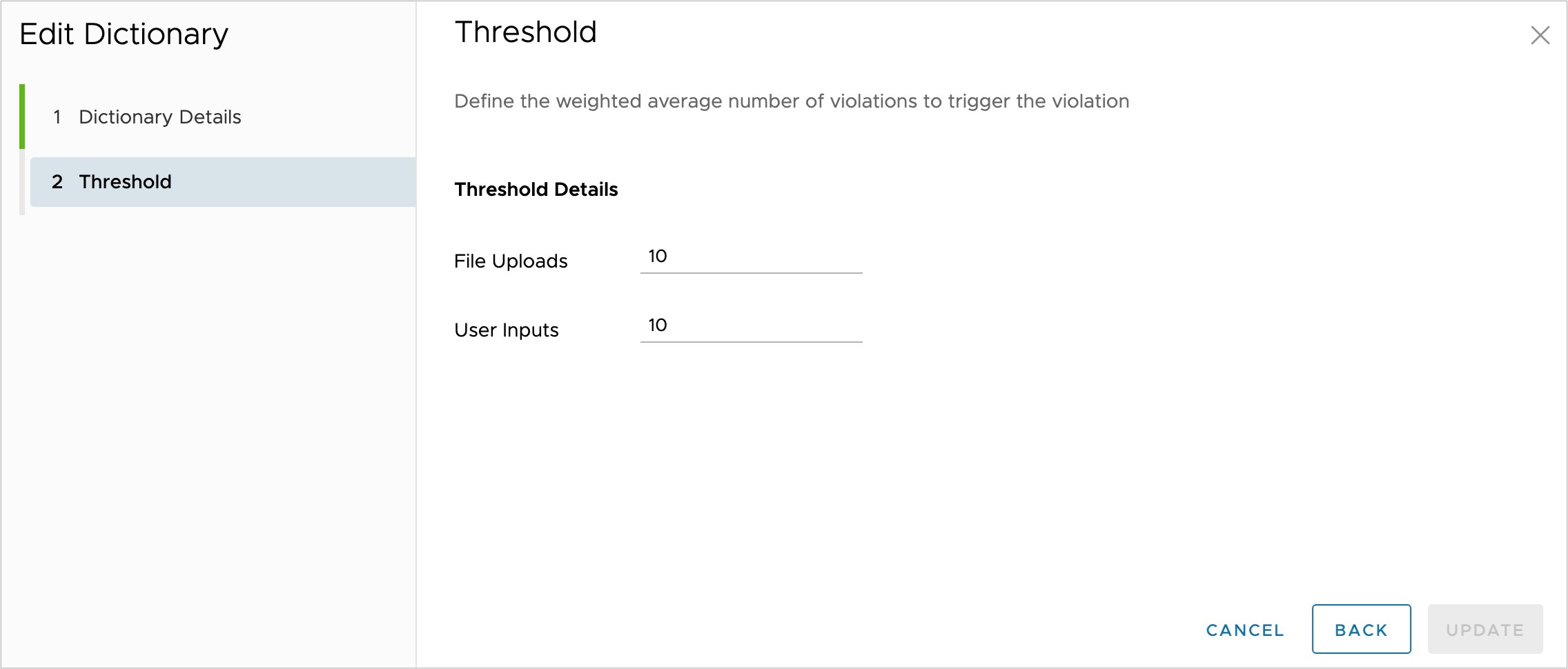

Wenn Sie auf die Schaltfläche Weiter (Next) im Modal klicken, gelangen Sie zu den Schwellenwerteinstellungen (Threshold). Es wird nicht empfohlen, die Details zum Schwellenwert (Threshold Details) von ihren Standardwerten abzuweichen, es sei denn, dies ist erforderlich.

Der Screenshot oben zeigt, dass die gewichtete durchschnittliche Anzahl der Verstöße sowohl für Dateiuploads als auch für Benutzereingaben auf 10 festgelegt ist. Bei vordefinierten Wörterbüchern handelt es sich nicht um eine einfache Zählung der Vorkommen, sondern um eine rechnerische Bewertung aller in einem Dokument gefundenen Informationen. Dieser Bewertungsmechanismus trägt dazu bei, die Anzahl der falsch-positiven Ergebnisse bei der Verwendung dieses Datenwörterbuchs zu verringern. Wenn Sie mit der Anzeige dieses Modals fertig sind, klicken Sie auf Abbrechen (Cancel). Beachten Sie, dass Benutzer bei Änderungen an bearbeitbaren Werten auf Update klicken müssen, um diese Änderungen beizubehalten.

Benutzerdefinierte Wörterbücher

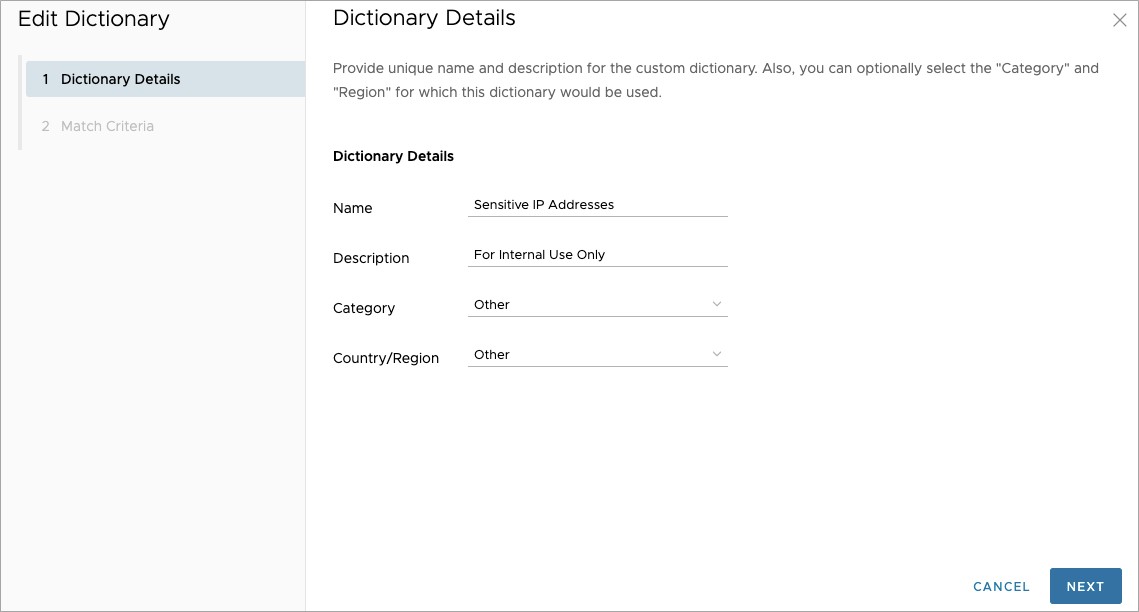

Mit den benutzerdefinierten Wörterbüchern von Cloud Web Security DLP können Benutzer flexibel Datenwörterbücher erstellen, die für ihre Organisation relevant sind. Wie bei den vordefinierten Wörterbüchern müssen die Benutzer auch bei den Kundenwörterbüchern zunächst vier Felder hinzufügen:

- Name

- Beschreibung (Description)

- Kategorie (Category)

- Land/Region (Country/Region)

Dabei handelt es sich um dieselben vier Felder wie bei den vordefinierten Wörterbüchern, jedoch mit der Möglichkeit, jeden Wert so einzustellen, wie es für das vom Benutzer erstellte Wörterbuch relevant ist.

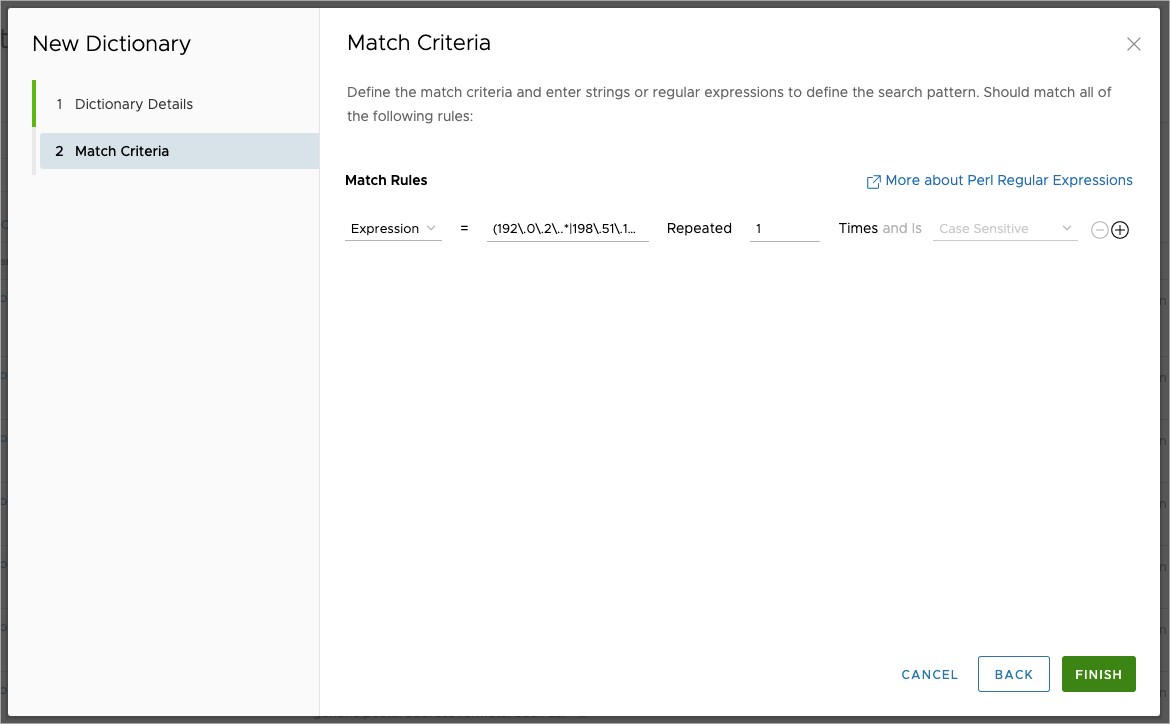

- Zeichenfolge (String) wird verwendet, um eine exakte Kombination aus alphanumerischen Zeichen und Sonderzeichen zu finden. Sie kann so eingestellt werden, dass sie die Groß-/Kleinschreibung berücksichtigt oder ignoriert.

- Ausdruck (Expression) nutzt reguläre Ausdrücke aus Perl (Regex), um Datenmuster zu finden, die mit einer einfachen Zeichenfolge nur schwer zu finden sind.

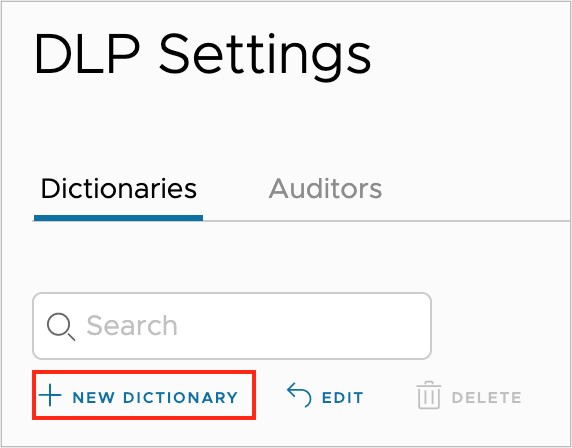

Klicken Sie zum Erstellen eines benutzerdefinierten Wörterbuchs auf die Schaltfläche Neues Wörterbuch (New Dictionary) auf der Seite .

Auf dem Bildschirm „Wörterbuchdetails“ werden Benutzer aufgefordert, die Werte für Name, Beschreibung (Description), Kategorie (Category) und Land/Region (Country/Region) einzugeben.

Der obige Screenshot zeigt, dass dieses Wörterbuch für die Identifizierung sensibler IP-Adressen gedacht ist und Nur für den internen Gebrauch (For Internal Use Only) bestimmt ist. Die Auswahl von Sonstige (Other) für Kategorie und Land/Region zeigt an, dass die Daten, die mit diesem Wörterbuch abgeglichen werden, entweder nicht in eine der bereits vorhandenen Kategorien passen oder dass die zusätzlichen Metadaten nicht erforderlich sind.

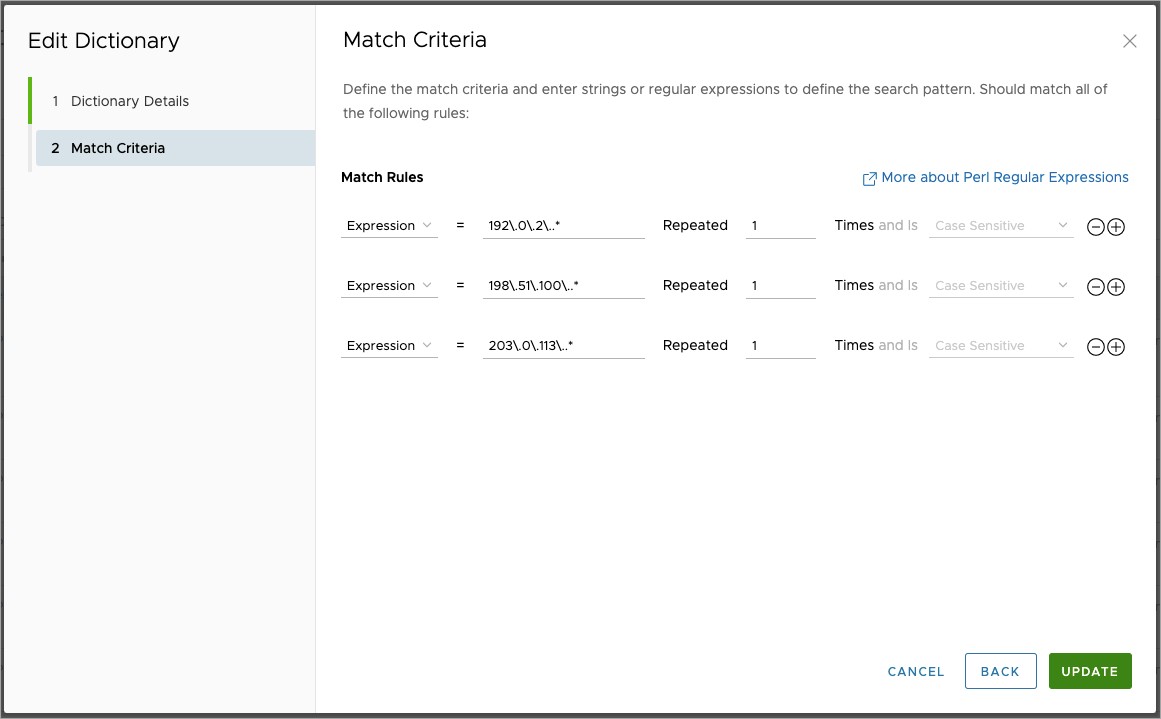

Die Beispielkonfiguration für den Bildschirm Daten abgleichen (Match Data) basiert auf den IP-Adressbereichen 192.0.2.0/24, 198.151.100.0/24 und 203.0.133.0/24 (RFC 5737), den sensiblen Daten, die das Unternehmen schützen muss. Der Regex, mit dem nach IP-Adressen in diesen Bereichen gesucht wird, lautet: (192\.0\.2\..).*|198\.51\.100\..*|203\.0\.113\..*)

Der Regex wird nicht mithilfe des Plus-Symbols auf mehrere Zeilen aufgeteilt, um eine weitere Zeile hinzuzufügen, da die Wörterbuchlogik über mehrere Zeilen ein logisches UND ist. Wären die Übereinstimmungskriterien auf diese Weise definiert worden, würde das Wörterbuch nur ausgelöst, wenn alle drei IP-Adressbereiche in einem Dokument vorhanden waren.

Nachdem Sie die Einstellungen für das benutzerdefinierte Wörterbuch konfiguriert haben, klicken Sie auf Fertig stellen (Finish), um das Wörterbuch für die Verwendung in Cloud Web Security verfügbar zu machen.

Auditoren

Ein Auditor ist eine Person in der Organisation, die für die Verfolgung von Vorfällen im Zusammenhang mit versuchter Datenexfiltration zuständig ist, unabhängig davon, ob diese absichtlich oder versehentlich erfolgt. Diese Person kann per E-Mail vom Orchestrator benachrichtigt werden, dass eine DLP-Regel verletzt wurde. Die an den Auditor gesendete E-Mail enthält den Namen der DLP-Regel, die Benutzereingabe oder den Dateinamen, der sensible Daten enthält, das Ziel, an das der Benutzer versucht hat, die Daten zu senden, und den Benutzernamen der Person, die versucht hat, die Daten offenzulegen. Optional kann die Eingabe oder Datei des Benutzers entweder im ursprünglichen Format, als ZIP-Datei oder als verschlüsselte ZIP-Datei an den Auditor gesendet werden.

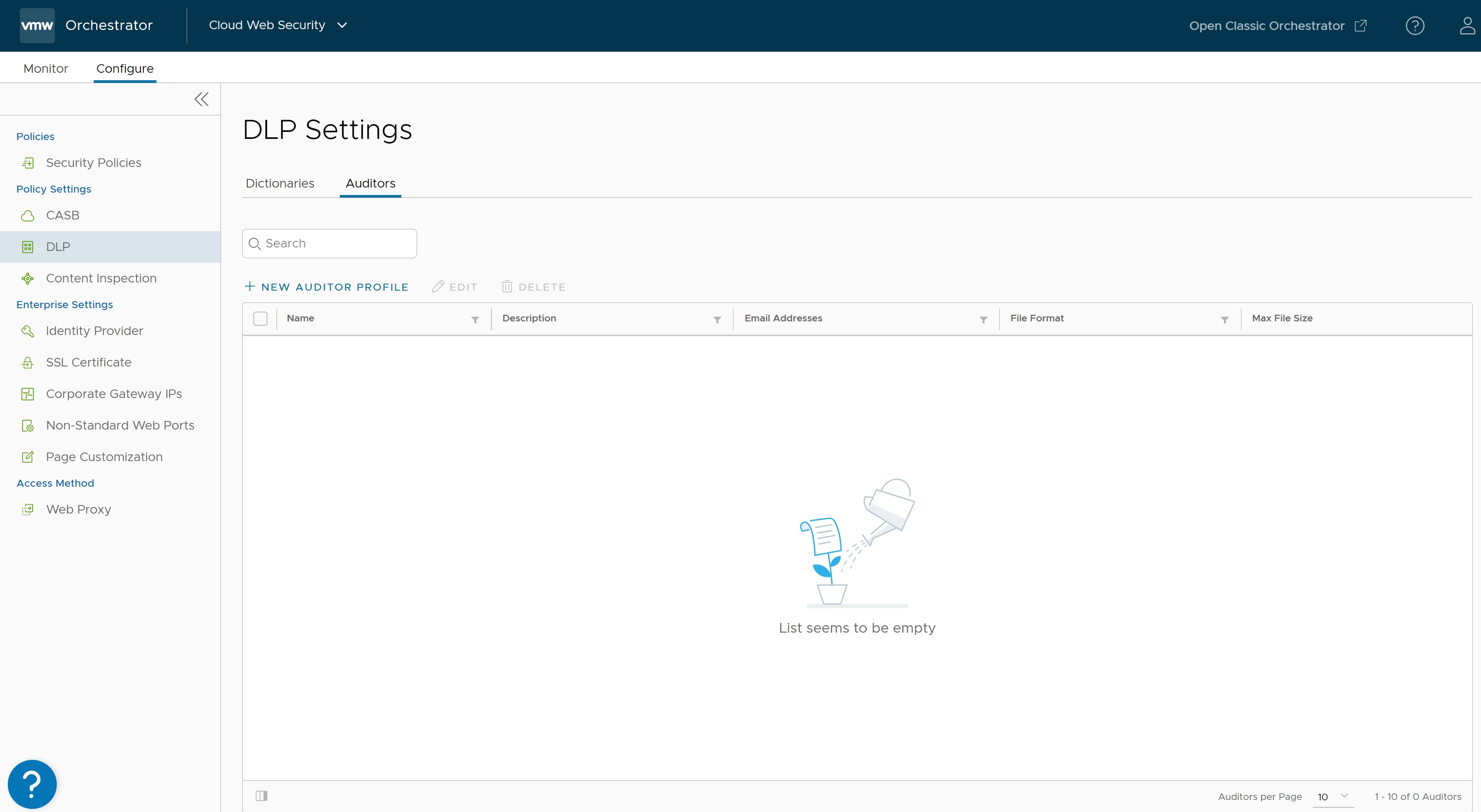

Benutzer können Auditoren hinzufügen, bearbeiten, löschen und anzeigen, indem sie sich bei Cloud Web Security anmelden und Folgendes aufrufen:

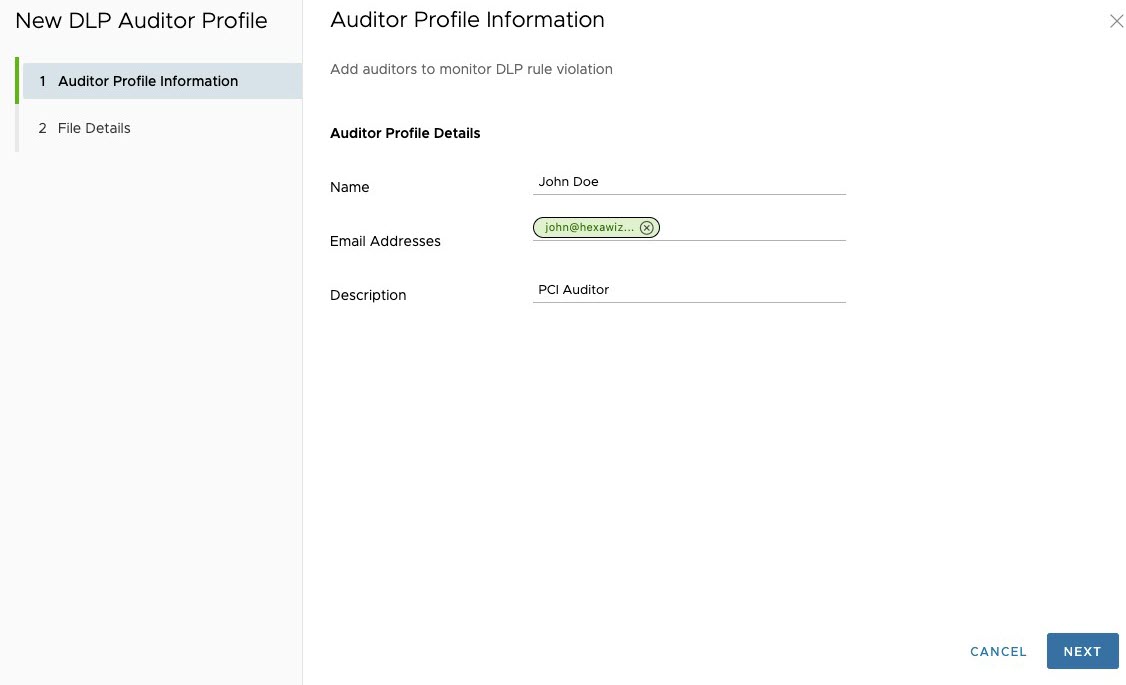

Auf dem Bildschirm „Auditoren“ können Benutzer sehen, dass derzeit keine Auditoren im System vorhanden sind. Um den ersten Auditor hinzuzufügen, wählen Sie + NEUES AUDITOR-PROFIL (NEW AUDITOR PROFILE) aus. Ein Popup-Fenster fordert die Benutzer auf, die folgenden Informationen anzugeben:

- Name (obligatorisch) ist der Name des Auditors.

- E-Mail-Adresse (obligatorisch) ist ein gültiges E-Mail-Adresskonto für die Einzelperson.

- Beschreibung (optional) – alle relevanten Informationen, die Benutzer über den Auditor angeben möchten. Beispiel: „PCI-Auditor“, wenn die Hauptfunktion des Auditors die Überwachung von PCI-Verstößen ist.

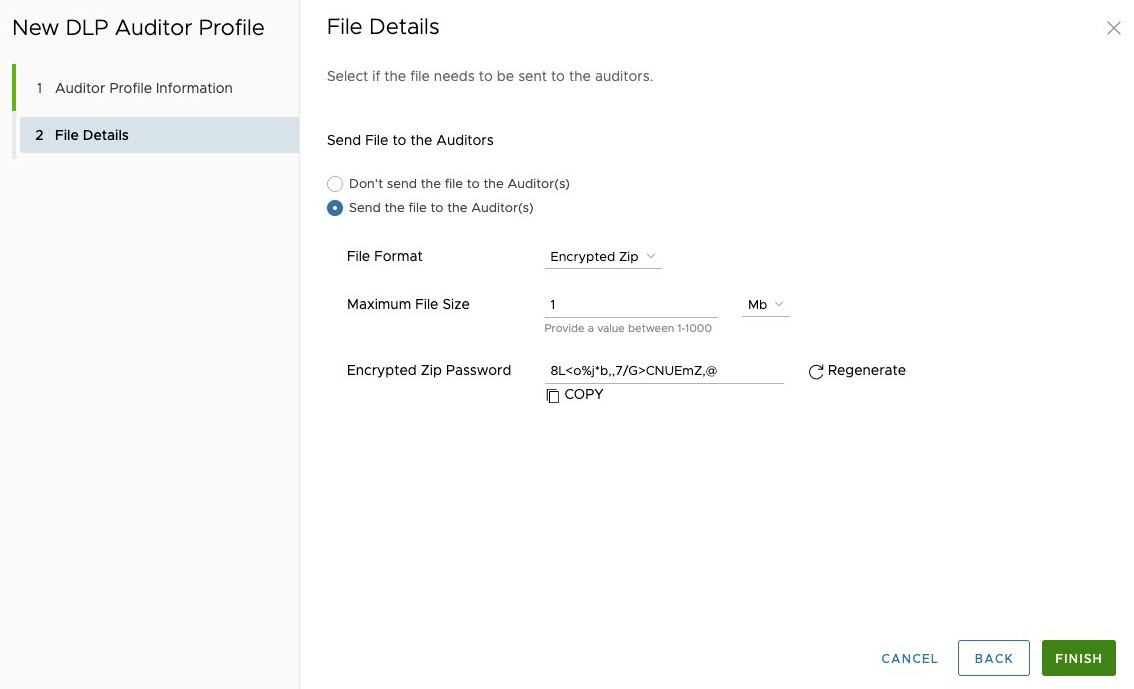

Auf der nächsten Seite werden Benutzer nach Dateidetails (File Details) gefragt. Diese Seite ist völlig optional, aber sie bietet den Benutzern die Möglichkeit, die beanstandete Datei zur Überprüfung an den DLP-Auditor zu senden. Zu den Konfigurationsoptionen gehören:

- Datei an die Auditoren senden, wobei die Datei standardmäßig nicht an den/die Auditor(en) gesendet wird.

- Dateiformat wird verfügbar, wenn Benutzer die Option Datei an den/die Auditor(en) senden (Send the file to the Auditor(s)) auswählen. Die Benutzer haben die Möglichkeit, die ursprüngliche Datei, eine ZIP-Datei oder eine verschlüsselte ZIP-Datei auszuwählen. Da diese Datei vertrauliche Informationen enthält, wird empfohlen, die Option Verschlüsselte ZIP-Datei zu verwenden.

- Maximale Dateigröße ist die maximale Größe des Anhangs, der mit der vom System gesendeten E-Mail versendet wird. Das Limit kann auf bis zu 1 GB festgelegt werden, es wird jedoch empfohlen, die Größenbeschränkungen für E-Mail-Dateien der jeweiligen Organisation zu berücksichtigen.

Wichtig: Wenn eine Dateigröße den Wert Maximale Dateigröße überschreitet, wird diese Datei umgangen. Mit anderen Worten: Die Datei wird nicht an die Meldung über einen DLP-Verstoß angehängt, und die Meldung wird ohne die Datei gesendet.

- Verschlüsseltes ZIP-Kennwort wird vom System automatisch generiert und kann bei Kompromittierung erneut generiert werden. Benutzer können bei Bedarf auch ihr eigenes Kennwort konfigurieren.

- Maximale Dateigröße ist die maximale Größe des Anhangs, der mit der vom System gesendeten E-Mail versendet wird. Das Limit kann auf bis zu 1 GB festgelegt werden, es wird jedoch empfohlen, die Größenbeschränkungen für E-Mail-Dateien der jeweiligen Organisation zu berücksichtigen.

Klicken Sie auf die Schaltfläche Fertig stellen (Finish), um die Konfiguration „Neues DLP-Auditorprofil“ zu speichern. Der Eintrag „Auditor“ wird auf der Seite DLP-Einstellungen „Auditor“ angezeigt. Optional können Benutzer den Auditor-Eintrag anzeigen, bearbeiten oder löschen.

DLP-Konfigurations-Workflow

Nachdem die beiden Hauptkomponenten der DLP-Funktion (Data Loss Prevention) behandelt wurden, wird in diesem Abschnitt der allgemeine DLP-Workflow erläutert.

Erstellen, Konfigurieren und Anwenden einer Sicherheitsrichtlinie

Eine DLP-Regel ist Teil einer Sicherheitsrichtlinie, daher muss vor der Konfiguration einer DLP-Regel zunächst eine Sicherheitsrichtlinie vorhanden sein. Weitere Informationen zum Erstellen, Konfigurieren oder Anwenden einer Sicherheitsrichtlinie für den Cloud Web Security-Dienst finden Sie in der entsprechenden Dokumentation im Konfigurationshandbuch für Cloud Web Security.

Erstellen und Anwenden einer DLP-Regel

Informationen zum Erstellen und Anwenden einer DLP-Regel finden Sie unter Konfigurieren von Regeln zur Verhinderung von Datenverlust.

Überprüfen der Funktionsfähigkeit einer DLP-Regel

- Cloud Web Security blockiert die Exfiltration vertraulicher Daten, die einer DLP-Regel entsprechen.

- Cloud Web Security erkennt und protokolliert den Versuch der Exfiltration sensibler Daten.

- Cloud Web Security sendet eine E-Mail-Warnung an einen DLP-Auditor, wenn die Regel ausgelöst wird.

- Melden Sie sich von einem Endpointgerät (Windows, MacOS, iOS oder Android), das sich hinter einem SD-WAN Edge befindet, bei einem Filehosting-Dienst an (z. B. Apple iCloud, Dropbox, Google Drive, Microsoft OneDrive o. ä.).

- Wenn die Regel ein benutzerdefiniertes Wörterbuch enthält, laden Sie eine Texteingabe, eine Textdatei oder eine PDF-Datei hoch, die den in der DLP-Regel festgelegten Kriterien entspricht.

Hinweis: Texteingabe ist wie ein POST-Formular oder eine Textnachricht. Eine Textdatei ist eine tatsächliche TXT-Datei, die an einen Upload angehängt ist.

- Alternativ können Sie eines der vordefinierten Wörterbücher und deren entsprechende Schwellenwerte für PII-Daten, Sozialversicherungsnummern, Bankkontonummern usw. verwenden.

Hinweis: Bei vordefinierten Wörterbüchern basiert der Schwellenwert für die Auslösung eines DLP-Verstoßes auf einer Kombination aus einer Empfindlichkeitsstufe und der Heuristik der DLP-Engine. Dies steht im Gegensatz zum benutzerdefinierten Wörterbuch, das eine bestimmte Anzahl von Wiederholungen verwendet.

- Die Textdatei/Eingabe oder der Dateiupload wird blockiert.

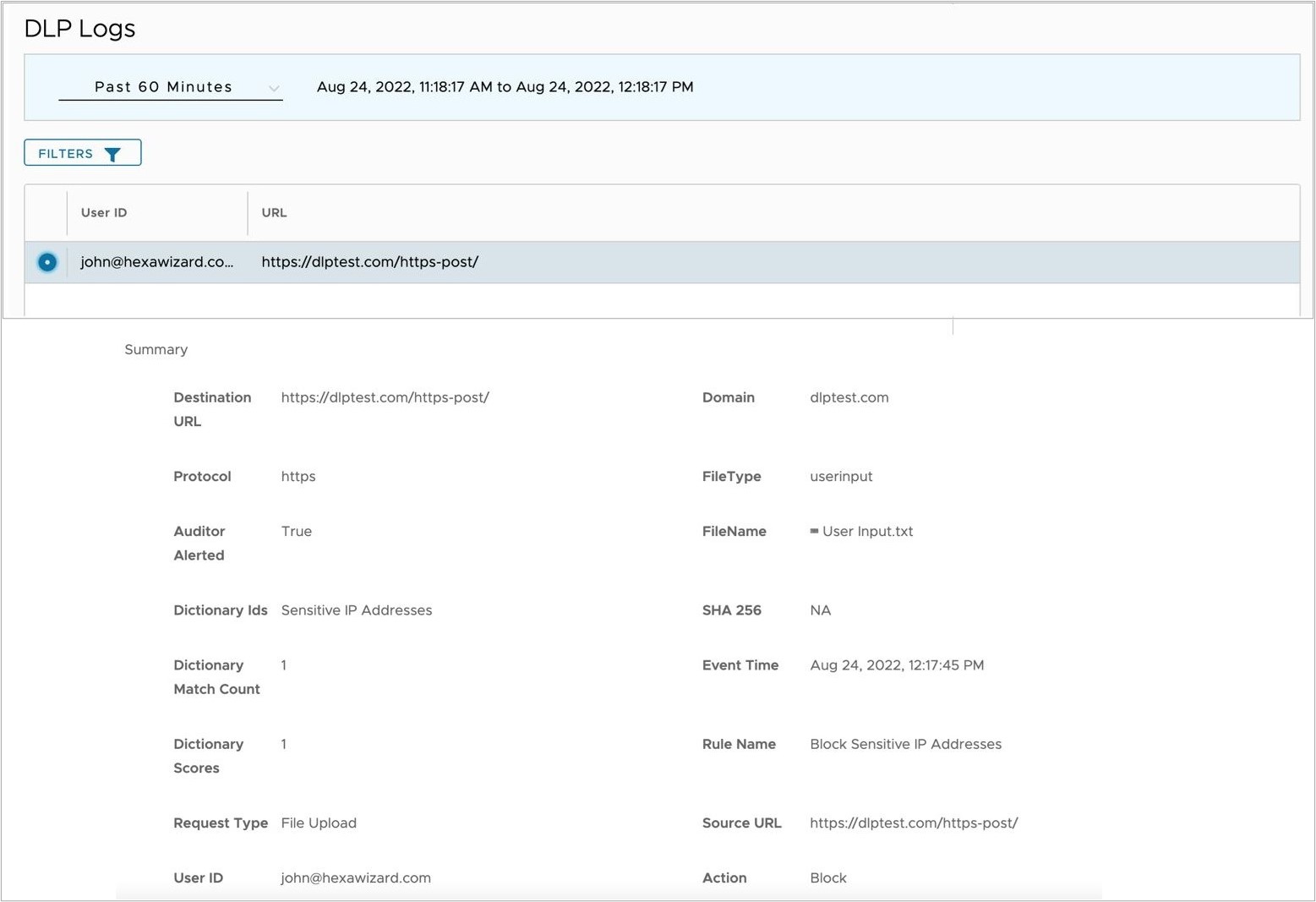

- Überprüfen Sie in den DLP-Protokollen, ob die Blockierungsaktion protokolliert wurde.

- Nachfolgend ein Beispielprotokoll für einen Texteingabeblock im DLP-Test, der einem von der DLP-Regel verwendeten benutzerdefinierten Wörterbuch entspricht.

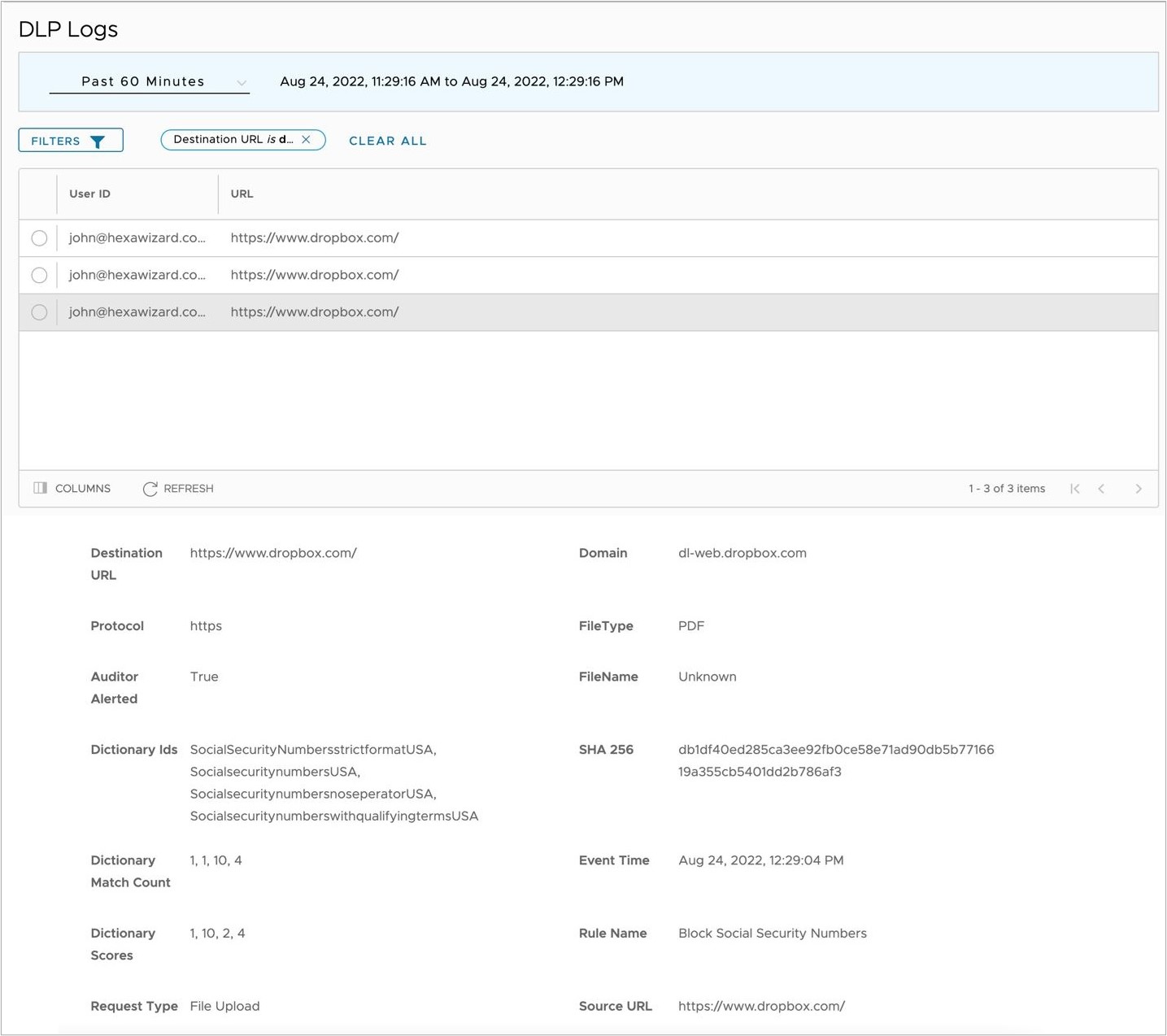

- Nachfolgend sehen Sie ein Beispielprotokoll für eine PDF-Datei, die in Dropbox aufgrund einer Übereinstimmung mit einer Sozialversicherungsnummer aus einem vordefinierten Wörterbuch blockiert wurde.

- Nachfolgend ein Beispielprotokoll für einen Texteingabeblock im DLP-Test, der einem von der DLP-Regel verwendeten benutzerdefinierten Wörterbuch entspricht.

- Überprüfen Sie, ob ein DLP-Auditor eine E-Mail-Warnung basierend auf der DLP-Regel und der für diese Regel konfigurierten Aktion erhalten hat.

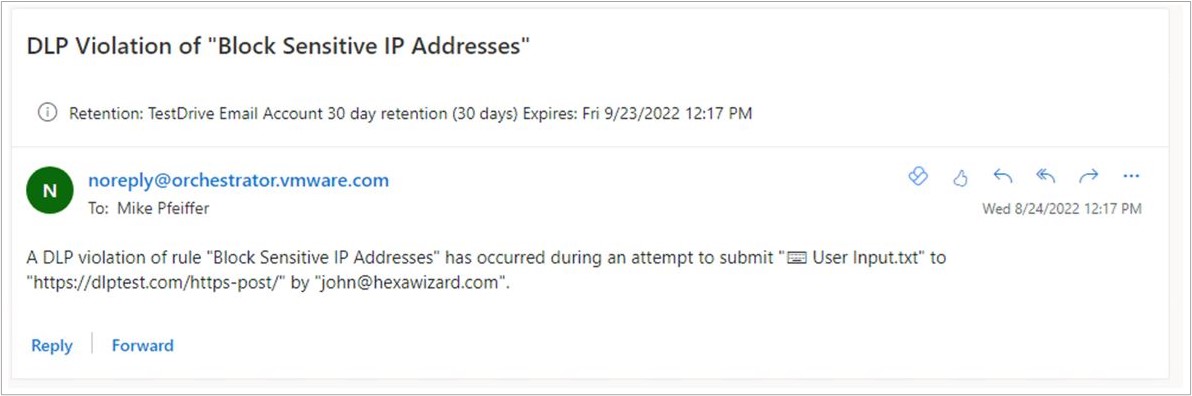

- Nachfolgend sehen Sie eine Beispiel-E-Mail für einen Texteingabeblock im DLP-Test für ein benutzerdefiniertes Wörterbuch, das die DLP-Regel verwendet.

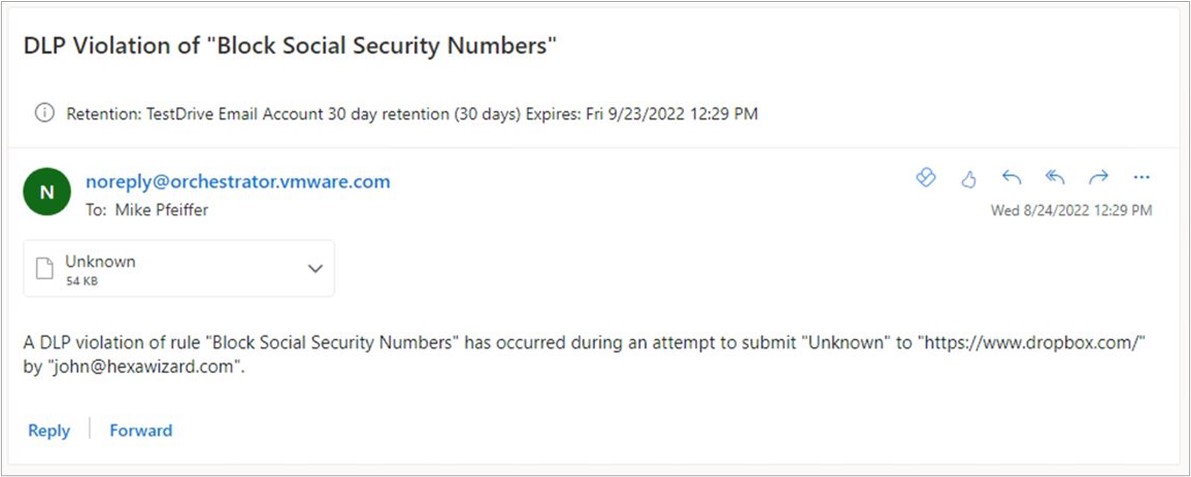

- Nachfolgend sehen Sie eine Beispiel-E-Mail für eine PDF-Datei, die in Dropbox aufgrund einer Übereinstimmung mit einer Sozialversicherungsnummer aus einem vordefinierten Wörterbuch blockiert wurde.

Hinweis: Nicht-Textdateien werden möglicherweise mit dem Dateinamen „Unbekannt“ angezeigt. Dies führt dazu, dass die angehängte Datei in der Auditor-E-Mail auch als „Unbekannt“ angezeigt wird.

- Nachfolgend sehen Sie eine Beispiel-E-Mail für einen Texteingabeblock im DLP-Test für ein benutzerdefiniertes Wörterbuch, das die DLP-Regel verwendet.