VMware Cloud Web Security ermöglicht es Benutzern, eine CWS-Sicherheitsrichtlinie zu konfigurieren, um browserbasierte Webanwendungen wie Chrome, Edge, Firefox, Safari usw. zu überprüfen. Die Regel gilt jedoch nicht für Nicht-Browser-Web-Anwendungen wie Slack oder Dropbox. Ab Version 1.10.0 haben Benutzer die Möglichkeit, Regeln zum Überprüfen des Browserdatenverkehrs für Nicht-Browser-Web-Anwendungen zu konfigurieren.

- Navigieren Sie zu .

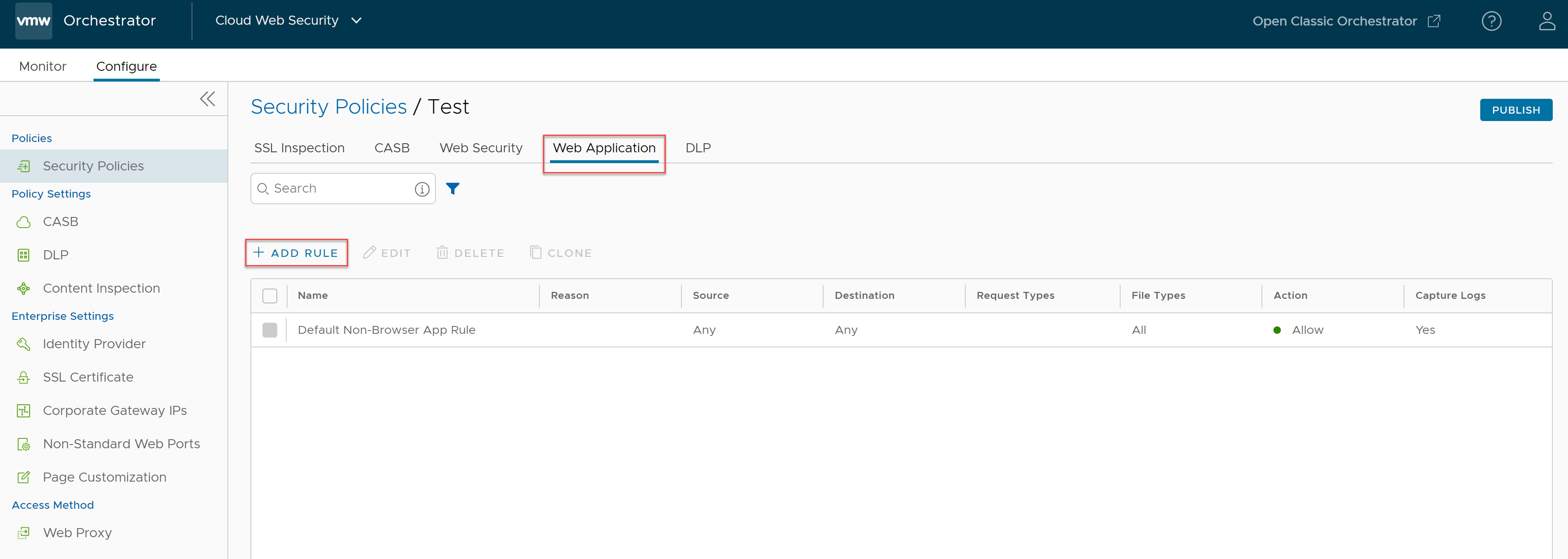

- Wählen Sie eine Sicherheitsrichtlinie aus, um eine Regel für Web-Anwendungen zu konfigurieren. Klicken Sie im ausgewählten Bildschirm Sicherheitsrichtlinien (Security Policies) auf die Registerkarte Web-Anwendung (Web Application).

- Klicken Sie auf + REGEL HINZUFÜGEN (+ ADD RULE) und geben Sie alle erforderlichen Details wie Quelltyp, Zieltyp, Anforderungs- und Dateitypen, Aktions- und Protokolldetails ein, um eine neue Nicht-Browser-Web-Anwendungsregel zu erstellen.

- Wählen Sie auf dem Bildschirm Quelle (Source) die Quelle aus, für die die Prüfung von Nicht-Browser-Web-Anwendungen gelten soll. Benutzer können die Quelle basierend auf IP-Adresse/IP-Bereich, Benutzer-Agent oder Browser auswählen, wie in der folgenden Tabelle beschrieben.

Feld Beschreibung Beliebig (Any) Die Standardeinstellung ist „Beliebig (Any)“ und die Richtlinie überprüft den Browserdatenverkehr auf Nicht-Browser-Web-Anwendungen von allen Quelltypen. IP-Adresse/IP-Bereich (IP Address/IP Range) Geben Sie eine IP-Adresse (z. B. 10.0.0.1) oder einen IP-Bereich (z. B. 10.01.1- 10.0.2.225) an, um die Regel anzuwenden. Benutzer-Agent (User Agent) Legen Sie Richtlinienaktionen basierend auf den angegebenen Übereinstimmungskriterien (Text oder Ausdruck) folgendermaßen fest: - Gleich

- Beginnt mit

- Enthält

- Endet mit

- RegEx

Optional können Benutzer auch eine bestimmte Quell-IP-Adresse/einen bestimmten IP-Bereich hinzufügen oder die Standardeinstellung „Beliebige Quell-IP-Adresse (Any Source IP Address)“ verwenden.

Browser Geben Sie die Webbrowser an, auf die die Regel angewendet werden soll. Benutzer können Richtlinienaktionen basierend auf einem der folgenden Webbrowser festlegen: - Google Chrome

- Microsoft Internet Explorer

- Microsoft Edge

- Mozilla Firefox

- Apple Safari

- Samsung Internet

Optional können Benutzer auch eine bestimmte Quell-IP-Adresse/einen bestimmten IP-Bereich hinzufügen oder die Standardeinstellung „Beliebige Quell-IP-Adresse (Any Source IP Address)“ verwenden.

Hinweis: Pro Regel kann nur ein Quelltyp ausgewählt werden.Klicken Sie auf Weiter (Next). Der Bildschirm Ziel (Destination) wird angezeigt.

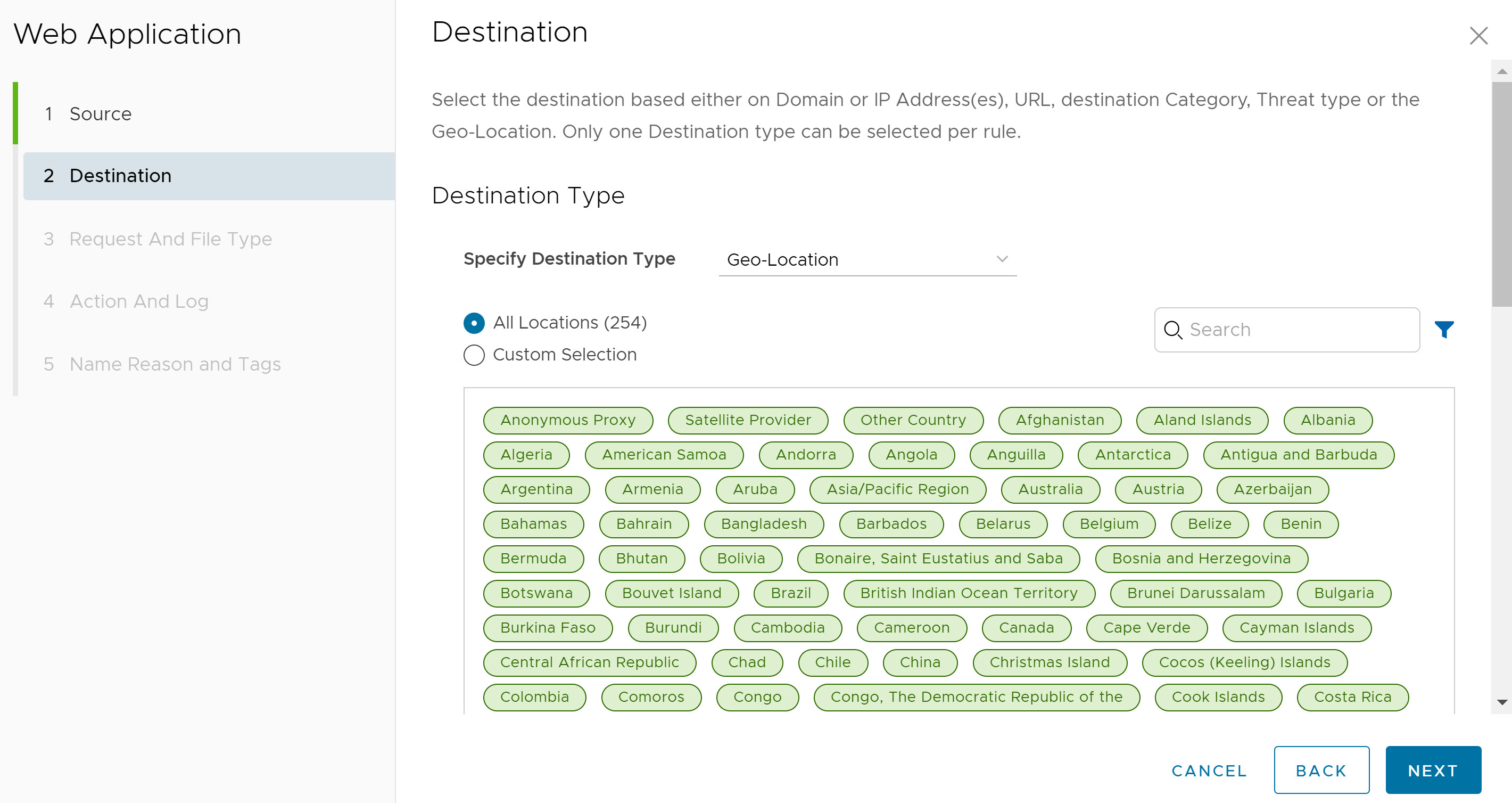

- Wählen Sie auf dem Bildschirm Ziel (Destination) das Ziel aus, für das die Prüfung von Nicht-Browser-Web-Anwendungen gelten soll. Benutzer können das Ziel anhand von Domäne, IP-Adresse/IP-Bereich, URL, Kategorie, Bedrohung oder Geo-Standort auswählen, wie in der folgenden Tabelle beschrieben.

Feld Beschreibung Beliebig (Any) Die Standardeinstellung ist „Beliebig (Any)“ und die Richtlinie überprüft den Browserdatenverkehr auf Nicht-Browser-Web-Anwendungen von allen Zieltypen. Domäne/IP-Adresse/IP-Bereich (Domain/IP Address/IP Range) Geben Sie vollqualifizierte Domänennamen (FQDN), IP-Adressen (z. B. 10.0.0.1) oder IP-Bereiche (z. B. 10.01.1- 10.0.2.225) an, um die Regel anzuwenden. URL – Regex Legen Sie Richtlinienaktionen für URLs basierend auf den angegebenen Übereinstimmungskriterien (Text oder Ausdruck) folgendermaßen fest: - Gleich

- Beginnt mit

- RegEx

Kategorie (Category) Wählen Sie entweder Alle Kategorien (All Categories) oder Benutzerdefinierte Auswahl (Custom Selection) aus. Mit der Option Alle Kategorien (All Categories) werden alle verfügbaren Kategorien markiert und auf die Regel angewendet. Mit der Option Benutzerdefinierte Auswahl (Custom Selection) können Benutzer angeben, welche Kategorien auf die Regel angewendet werden sollen, indem sie auf die einzelnen Kategorien klicken. Bedrohung (Threat) Wählen Sie entweder Alle Bedrohungen (All Threats) oder Benutzerdefinierte Auswahl (Custom Selection) aus. Mit der Option Alle Bedrohungen (All Threats) werden alle verfügbaren Bedrohungen markiert und auf die Regel angewendet. Mit der Option Benutzerdefinierte Auswahl (Custom Selection) können Benutzer angeben, welche Bedrohungen auf die Regel angewendet werden sollen, indem sie auf die einzelnen Bedrohungen klicken. Geo-Standort (Geo-Location) Wählen Sie entweder Alle Standorte (All Locations) oder Benutzerdefinierte Auswahl (Custom Selection) aus. Mit der Option Alle Standorte (All Locations) werden alle verfügbaren Standorte markiert und auf die Regel angewendet. Mit der Option Benutzerdefinierte Auswahl (Custom Selection) können Benutzer angeben, welche Standorte auf die Regel angewendet werden sollen, indem sie auf die einzelnen Standorte klicken. Hinweis: Pro Regel kann nur ein Zieltyp ausgewählt werden.Klicken Sie auf Weiter (Next). Der Bildschirm Anforderungs- und Dateityp (Request And File Type) wird angezeigt.

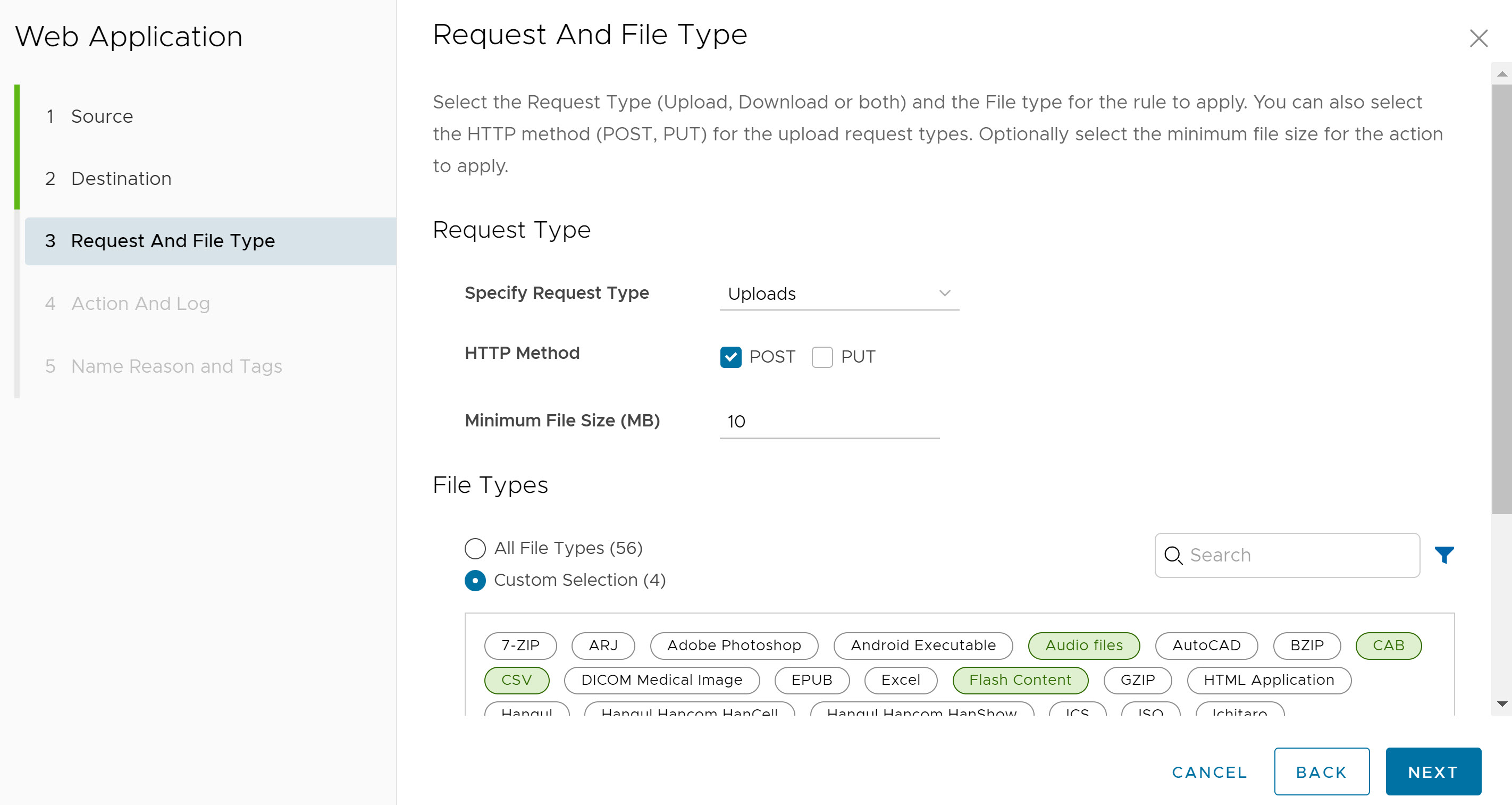

- Wählen Sie auf dem Bildschirm Anforderungs- und Dateityp (Request And File Type) den Anforderungstyp (Uploads, Downloads oder Beide) und den Dateityp für die anzuwendende Regel aus. Benutzer können auch die HTTP-Methode (POST, PUT) für den Upload-Anforderungstyp auswählen. Optional können Benutzer auch die minimale Dateigröße für die anzuwendende Aktion eingeben.

Klicken Sie auf Weiter (Next). Der Bildschirm Aktion und Protokoll (Action and Log) wird angezeigt.

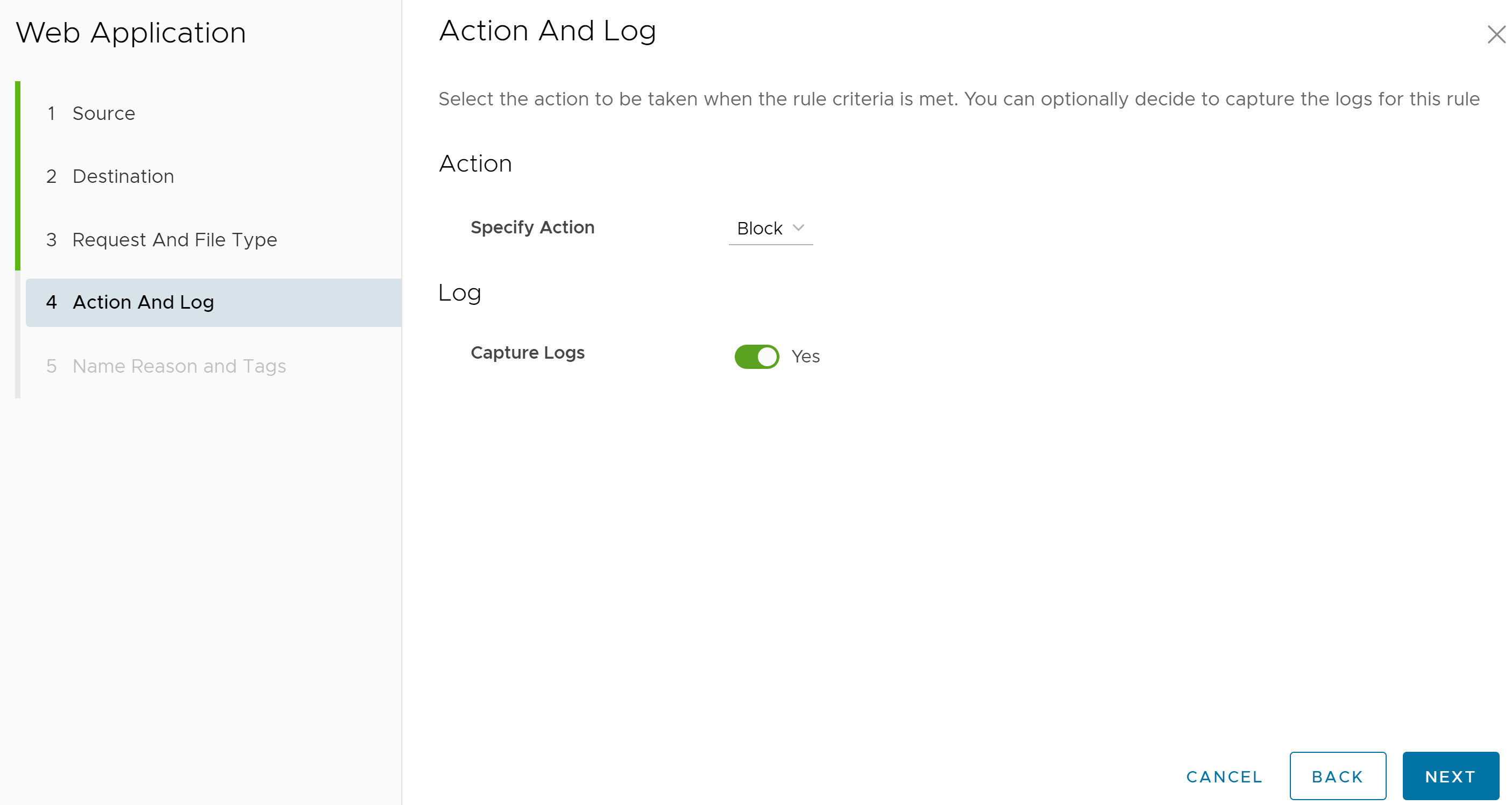

- Wählen Sie auf dem Bildschirm Aktion und Protokoll (Action and Log) die Aktion (Zulassen oder Blockieren) aus, die ausgeführt werden soll, wenn die Regelkriterien erfüllt sind. Optional können die Benutzer die Protokolle für diese Regel erfassen, indem sie die Umschaltfläche Protokolle erfassen (Capture Logs) aktivieren.

Klicken Sie auf Weiter (Next). Der Bildschirm Name, Grund und Tags (Name, Reason and Tags) wird angezeigt.

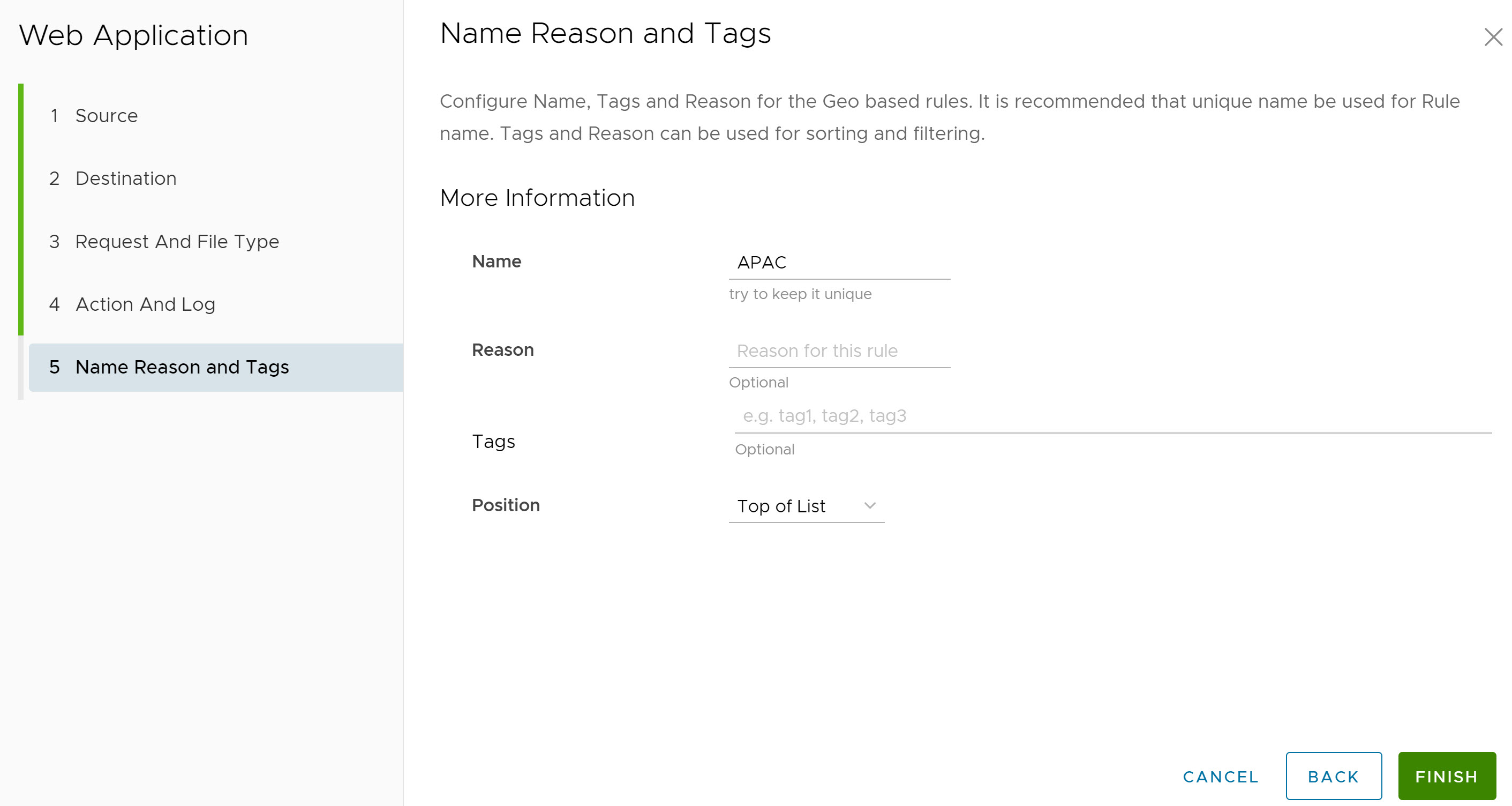

- Konfigurieren Sie im Bildschirm Name, Grund und Tags (Name, Reason and Tags) einen eindeutigen Regelnamen (erforderlich), Tags (falls verwendet), Gründe (falls erforderlich) und eine Position für die Regel in der Liste der Regeln für Nicht-Browser-Web-Anwendungen (die Optionen sind entweder „Anfang der Liste“ oder „Ende der Liste“).

Hinweis: Das Feld „Position“ bezeichnet die Position der Regel in der Liste der Webanwendungsregeln.

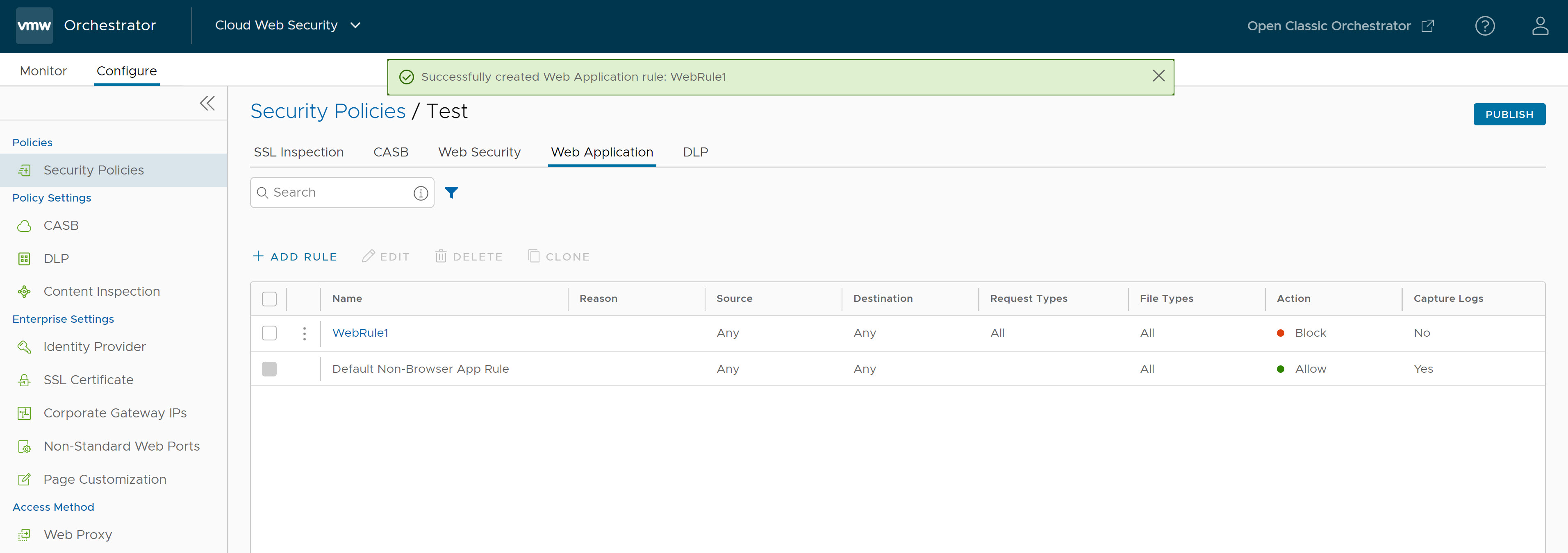

- Klicken Sie auf Fertigstellen (Finish); die neu erstellte Webanwendungsregel wird in der Liste Webanwendung (Web Application) angezeigt.

- Damit die neue Sicherheitsrichtlinienregel wirksam wird, wählen Sie die Regel aus und klicken Sie oben rechts im Bildschirm auf die Schaltfläche Veröffentlichen (Publish).

- Nachdem die Sicherheitsrichtlinie veröffentlicht wurde, kann der Benutzer die Sicherheitsrichtlinie anwenden.

- Für eine vorhandene Sicherheitsrichtlinie können Benutzer die folgenden Aktionen ausführen und indem Sie das Kontrollkästchen der Richtlinie aktivieren:

- Bearbeiten (Edit): Ermöglicht das Ändern einer vorhandenen Richtlinienregel.

- Klonen (Clone): Ermöglicht das Klonen einer Richtlinie aus einer vorhandenen Richtlinie.

- Löschen (Delete): Ermöglicht das Löschen einer Richtlinie.