NSX-T ist die Netzwerk- und Sicherheitsplattform, die in VMware Cloud on Dell EMC zum Erstellen und Verwalten von internen SDDC-Netzwerken verwendet wird.

NSX-T bietet umfassende logische Netzwerk- und Sicherheitsdienste, die von der zugrunde liegenden physischen Infrastruktur abgekoppelt sind. Durch verteilte Funktionen wie Switching, Routing und die Aktivierung von Firewalls werden nicht nur L2-Erweiterungsmöglichkeiten, sondern auch verteilte Netzwerk- und Sicherheitsfunktionen bereitgestellt.

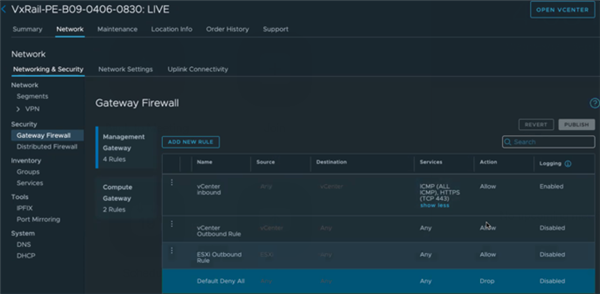

Aus Sicherheitsgründen wird das logische Netzwerk in ein jeweils separates Verwaltungs- und Arbeitslastnetzwerk unterteilt. Alle Verwaltungskomponenten, beispielsweise vCenter und VMware NSX® Manager™, befinden sich in Netzwerken, die mit dem Verwaltungs-Gateway (Management Gateway, MGW) verbunden sind. Diese Komponenten werden von VMware verwaltet. Es ist Ihnen nicht gestattet, Arbeitslasten im Verwaltungsnetzwerk über ein MGW bereitzustellen. Sie müssen NSX-Netzwerksegmente erstellen, die automatisch mit dem Computing-Gateway (CGW) verbunden werden, und Ihre Arbeitslasten in diesen Netzwerksegmenten bereitstellen.

Weitere Informationen zum NSX-T-Netzwerk finden Sie im Dokument Netzwerk und Sicherheit von VMware Cloud on AWS.

Reservierte Netzwerkadressen

Bestimmte CIDR-Bereiche sind für die Verwendung in SDDC-Computing-Netzwerken nicht verfügbar. Einige Bereiche werden intern durch SDDC-Netzwerkkomponenten verwendet. Die meisten sind durch Konventionen auch in anderen Netzwerken reserviert.

- 10.0.0.0/16

- 10.1.0.0/16

- 10.30.0.0/16

- 10.35.0.0/16

- 10.170.0.0/16

- 10.250.0.0/16

- 10.251.0.0/16

- 10.252.0.0/16

- 10.253.0.0/16

- 10.254.0.0/16

- 10.255.0.0/16

- 192.168.1.0/24