Für Horizon Cloud Service - next-gen werden auf dieser Seite die Elemente beschrieben, die für die Verwendung der True SSO-Funktion mit einem Horizon Edge in Microsoft Azure erforderlich sind.

Möglicherweise sind Sie bereits mit der Verwendung von True SSO in Ihren früheren Horizon-Bereitstellungen vertraut, z. B. in der lokalen Horizon 8-Umgebung oder in einer Horizon Cloud on Microsoft Azure-Bereitstellung der ersten Generation.

In einer Horizon Cloud Service - next-gen-Umgebung sind die erforderlichen Elemente für die Verwendung der True SSO-Funktion, um Ihren Endbenutzern einen Single Sign-On(SSO)-Zugriff auf ihre Desktops und Anwendungen zu ermöglichen, eine Microsoft Enterprise-Zertifizierungsstelle und speziell konfigurierte Zertifikatvorlagen in dieser Microsoft Enterprise-Zertifizierungsstelle.

Microsoft Enterprise-Zertifizierungsstelle

Für die Verwendung von True SSO ist eine Microsoft Enterprise-Zertifizierungsstelle erforderlich.

Der Ausdruck „Microsoft Enterprise-Zertifizierungsstelle“ bezieht sich auf eine Microsoft-Zertifizierungsstelle (Microsoft CA), die im Unternehmensmodus ausgeführt wird. Da True SSO eine Unternehmenskonfiguration erfordert, wird in der True SSO-Dokumentation der Begriff „Microsoft Enterprise-Zertifizierungsstelle“ verwendet.

Wenn Sie noch keine Zertifizierungsstelle eingerichtet haben, müssen Sie die Rolle der Active Directory-Zertifikatdienste (AD CS) einem Microsoft Windows Server hinzufügen und diesen als Unternehmenszertifizierungsstelle konfigurieren.

Im Rahmen der Microsoft-Prozedur zum Konfigurieren einer Microsoft Enterprise-Zertifizierungsstelle installieren Sie die Rolle Active Directory-Zertifikatdienste (AD CS). Bei der Einrichtung von AD CS haben Sie die Wahl, die Zertifizierungsstelle als Unternehmenszertifizierungsstelle oder als eigenständige Zertifizierungsstelle auszuführen.

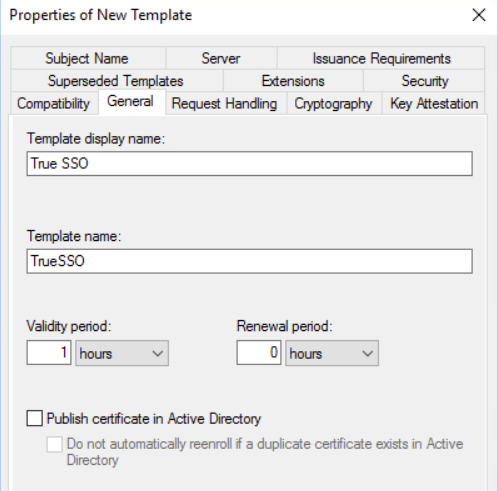

Einrichten der erforderlichen Zertifikatvorlagen für True SSO mit Horizon Cloud

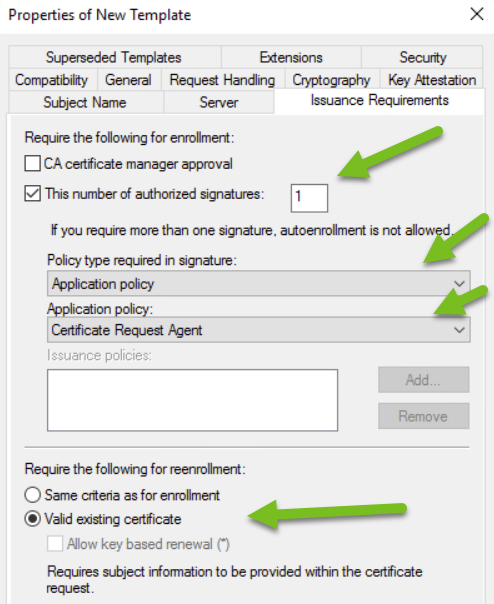

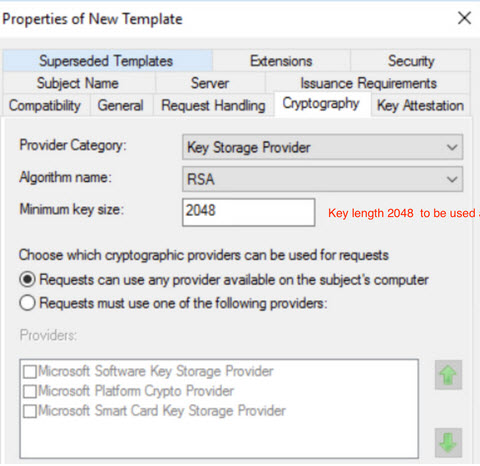

Geben Sie die folgenden Einstellungen an, einschließlich der Mindestschlüsselgröße für das Windows Server-Signaturzertifikat für die True SSO-Vorlage. Für ein Windows Server-Signaturzertifikat beträgt die erforderliche Mindestschlüsselgröße 2048. Die Angabe einer Mindestschlüsselgröße von weniger als 2048 führt zu einem Authentifizierungsfehler.

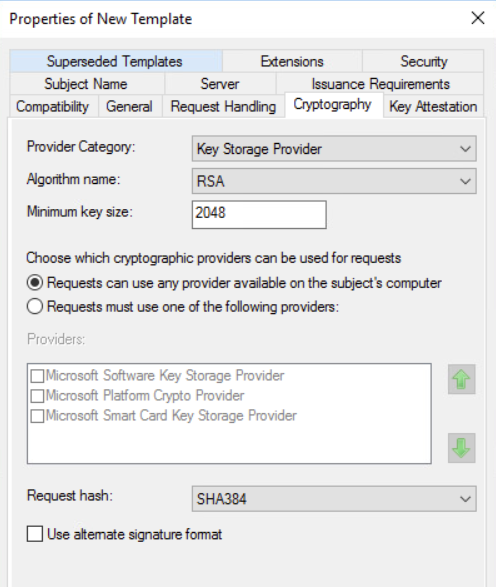

Geben Sie für die True SSO-Vorlage die folgenden Einstellungen auf der Registerkarte Kryptographie an.

- Wählen Sie als Anbieterkategorie die Option Schlüsselspeicheranbieter aus.

- Wählen Sie als Algorithmusname die Option RSA aus.

- Geben Sie für Minimumschlüsselgröße die Option 2048 an.

- Wählen Sie für Auswählen, welche kryptografischen Anbieter für Anfragen verwendet werden können die Option Verwendung aller auf dem Computer des Antragstellers verfügbaren Anbieter für Anforderungen möglich aus.

- Geben Sie als Anforderungshash die Option SHA384 an.

- Klicken Sie auf Speichern.

Nachfolgend ist ein Teil des Bildschirms abgebildet, der den Wert für die Mindestschlüsselgröße von 2048 veranschaulicht.

Verarbeitung nicht persistenter Zertifikate aktivieren

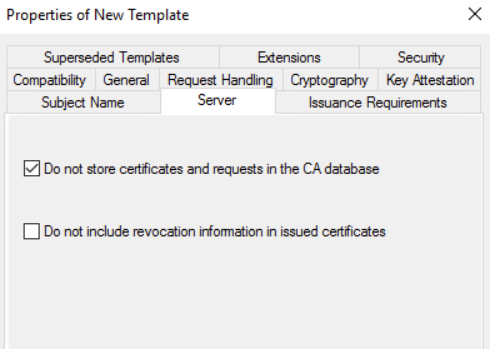

Für jede „Microsoft Enterprise-Zertifizierungsstelle“, die von True SSO verwendet wird, empfiehlt es sich, die Verarbeitung nicht persistenter Zertifikate zu aktivieren.

Wenn die Verarbeitung nicht persistenter Zertifikate auf der „Microsoft Enterprise-Zertifizierungsstelle“ nicht aktiviert ist, bleiben True SSO-Zertifikate in der Datenbank der Unternehmenszertifizierungsstelle gespeichert, was zu den folgenden Problemen führt:

- Die Datenbank der Unternehmenszertifizierungsstelle wächst unnötig schnell. True SSO fordert für jede neue Verbindung ein neues Zertifikat an.

- Die Leistung wird beeinträchtigt, da der Speicherplatz der Unternehmenszertifizierungsstelle mit zunehmender Größe der Datenbank knapp wird.

Wie in VMware KB-2149312 beschrieben, wird zur Vermeidung der oben genannten Probleme empfohlen, die Einstellung DBFLAGS_ENABLEVOLATILEREQUESTS zu aktivieren. Im KB-Artikel finden Sie die entsprechenden Schritte.

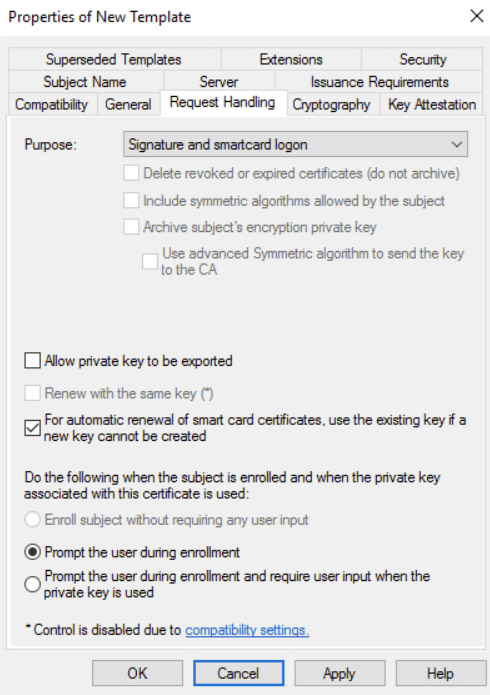

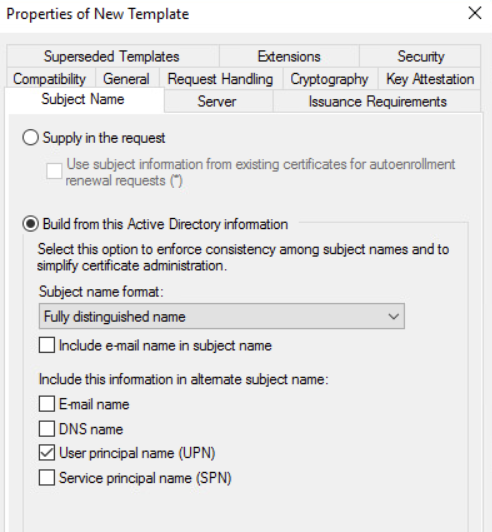

Einrichten der erforderlichen Zertifikatvorlagen für True SSO mit Horizon Cloud

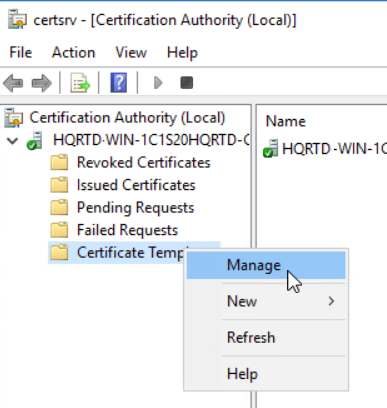

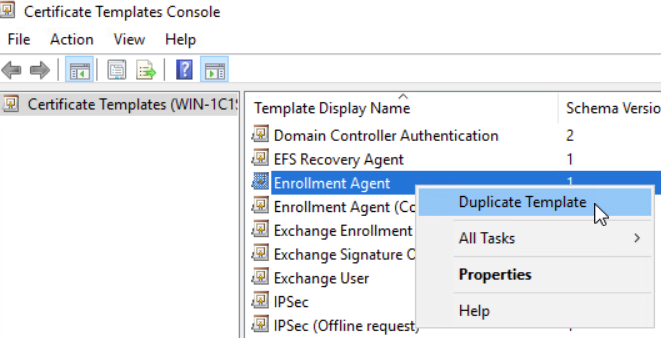

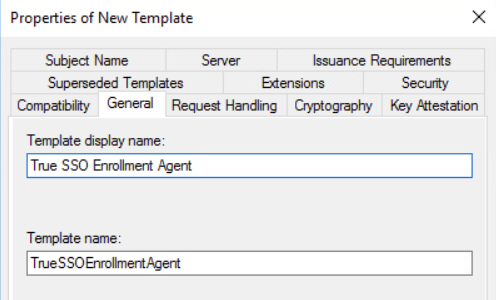

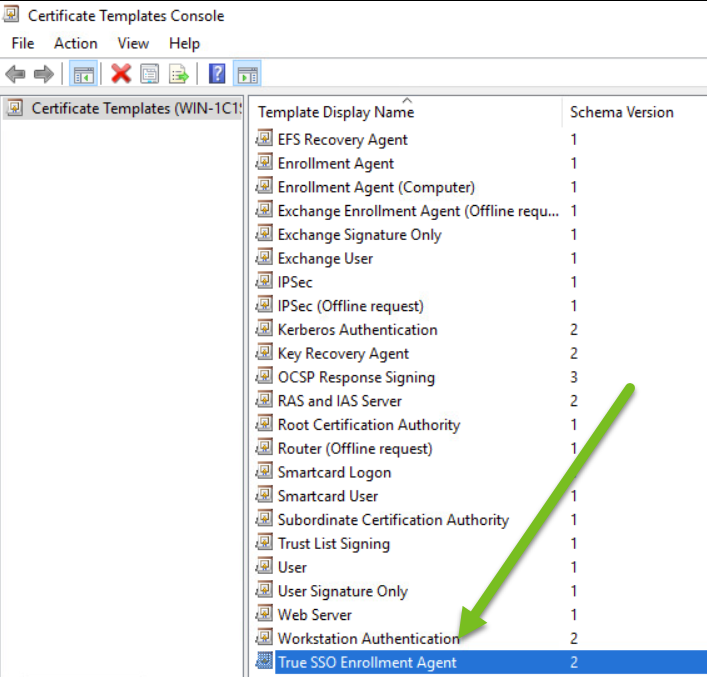

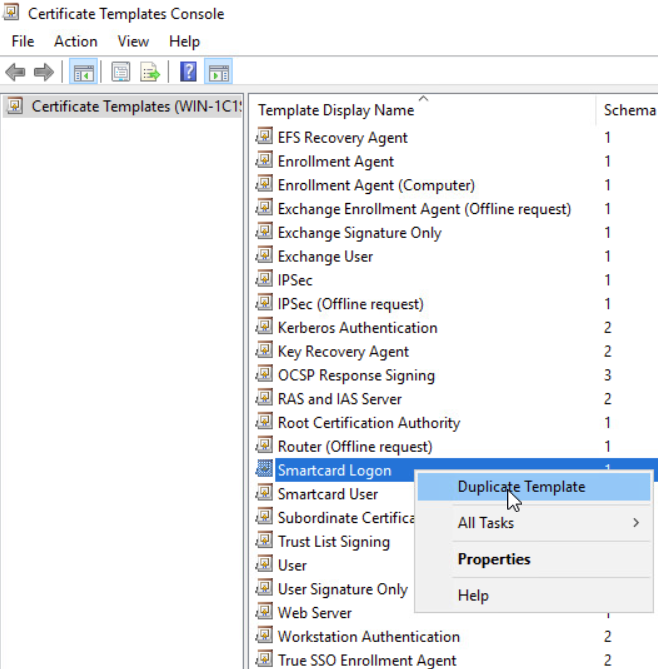

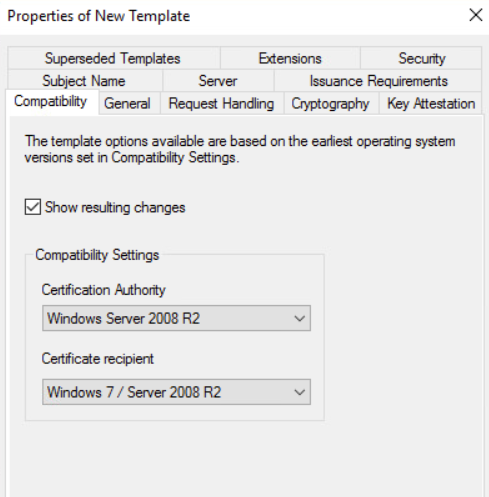

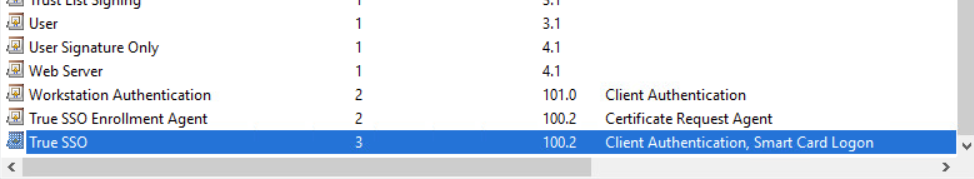

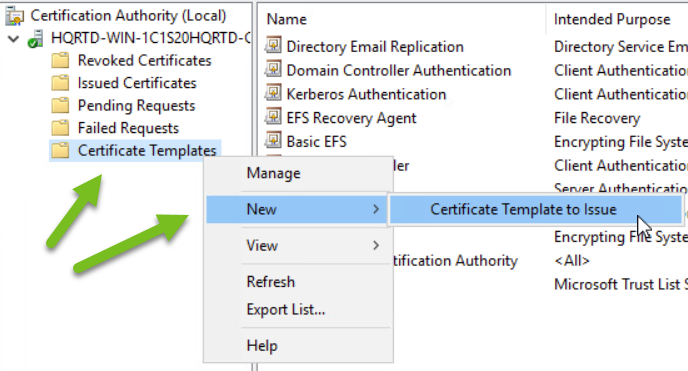

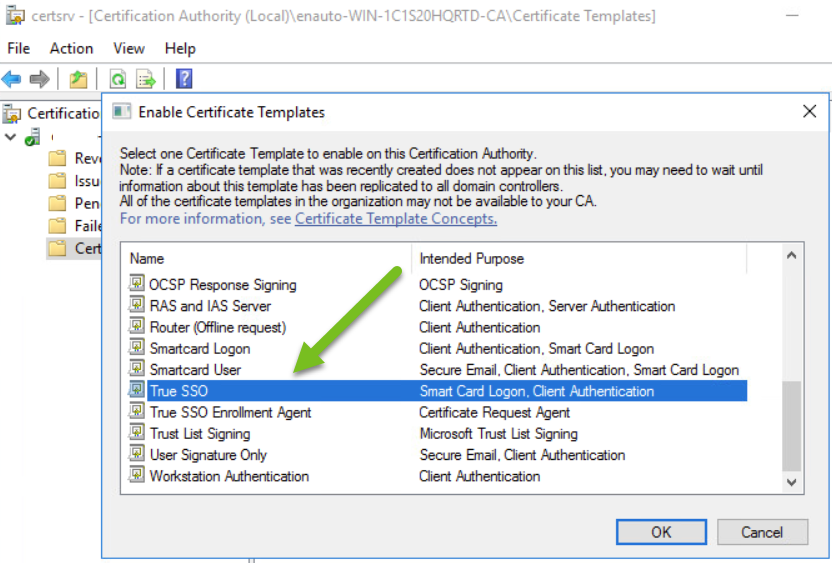

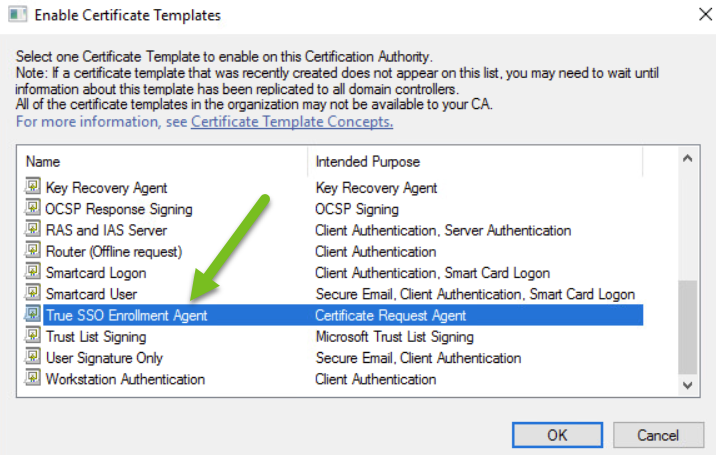

Die True SSO-Funktion erfordert die Konfiguration der Zertifikatvorlagen auf der Microsoft Enterprise-Zertifizierungsstelle, die Sie für die Verwendung mit True SSO und Ihrem Horizon Edge bereitstellen.

Die Zertifikatvorlagen sind die Basis für die Zertifikate, die die Microsoft Enterprise-Zertifizierungsstelle für die Verwendung mit True SSO generiert.

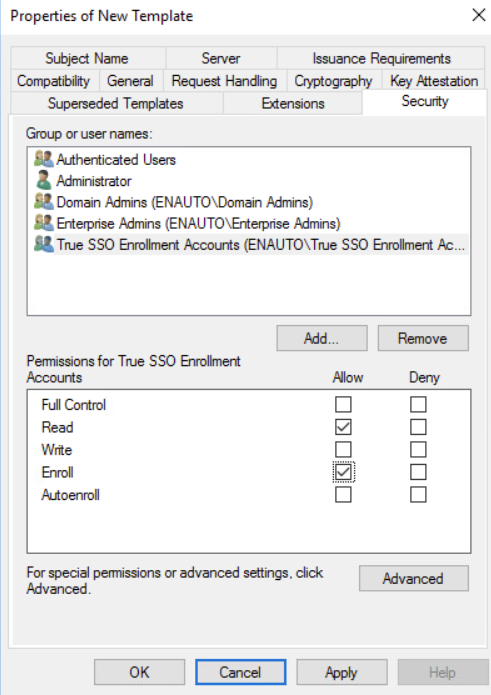

Die Registrierungsdienstkonten benötigen die Berechtigungen Lesen und Registrieren für die beiden Vorlagen TrueSsoEnrollmentAgent und TrueSso.

Voraussetzungen

- Stellen Sie sicher, dass Sie über die für die True SSO-Funktion erforderlichen Instanzen der Microsoft Enterprise-Zertifizierungsstelle (AD CS) verfügen, wie unter Unterstützte Zertifizierungsstellentypen für die Verwendung von SSO mit einem Horizon Edge in Microsoft Azure beschrieben.

- Konfigurieren Sie Ihre Firewall so, dass die bereitgestellten Horizon Edges mit den Zertifizierungsstelleninstanzen mit der erforderlichen Protokoll- und Portkombination kommunizieren können, wie unter Port- und -Protokollanforderungen für Ihre Horizon Cloud-Bereitstellung in Microsoft Azure beschrieben.

Die Kommunikation erfolgt über die Active Directory-Zertifikatdienste (AD CS) der Instanzen. Das erforderliche Protokoll ist RPC/TCP (RPC über TPC). Der erste Port ist Port 135 und der zweite Port liegt im Bereich von 49152 bis 65535.

- Für eine firewallfreundlichere Konfiguration können Sie Ihre Instanzen der Microsoft Enterprise-Zertifizierungsstelle (AD CS) so konfigurieren, dass sie einen statischen DCOM-Port verwenden, und die Firewall so konfigurieren, dass sie den Port 135 und den von Ihnen gewählten statischen DCOM-Port zulässt, wobei dieser statische Port auf allen Instanzen identisch sein muss. Diese Konfiguration wird im Microsoft TechNet-Artikel How to Configure a Static DCOM Port for AD CS beschrieben.