Ab der Version vom September 2019 muss das Verwaltungssubnetz eines Pods auch die Netzwerkkommunikation mit der Microsoft Azure-Datenbank für den PostgreSQL-Dienstendpunkt unterstützen. Dies gilt sowohl für mit der Manifestversion dieser Version oder einer höheren Version neu bereitgestellte First-Gen-Pods als auch für Pods, die auf die Manifestversion dieser Version oder neuerer Versionen aktualisiert wurden. Bevor Sie einen neuen Pod bereitstellen oder einen vorhandenen Pod aktualisieren, muss der Microsoft.Sql-Dienst im von Ihnen erstellten Pod-Management-Subnetz als Dienstendpunkt aktiviert sein. Während des Bereitstellungs- oder Aktualisierungsvorgangs wird überprüft, ob das Subnetz über den Endpunkt verfügt. Wenn der Endpunkt nicht im Management-Subnetz aktiviert ist, wird der Vorgang nicht fortgesetzt. Wenn zusätzlich zum Aktivieren dieses Dienstendpunkts Firewall- oder Network Security Group (NSG)-Regeln für Ihr Management-Subnetz gelten, müssen Sie den Endpoint so konfigurieren, dass Datenverkehr für die Microsoft Azure-Datenbank für den PostgreSQL-Dienst zulässig ist, bevor Sie einen neuen Pod bereitstellen oder einen vorhanden Pod aktualisieren.

In der Version vom September 2019 wurde die Verwendung der Microsoft Azure-Datenbank für den PostgreSQL-Dienst als erforderliches Element für einen Horizon Cloud-Pod in Microsoft Azure eingeführt. Wie in der Microsoft-Dokumentation beschrieben, ist die Microsoft Azure-Datenbank für PostgreSQL ein vollständig verwaltetes Database-as-a-Serviceangebot. Bei einer Pod-Bereitstellung oder einer Aktualisierung wird eine Microsoft Azure-Datenbank für die PostgreSQL-Serverressource in der Ressourcengruppe des Pods bereitgestellt, wobei der Einzelserverbereitstellungstyp verwendet wird. Bei den Bereitstellungs- und Aktualisierungsvorgängen wird dem VNet des Pods auch automatisch eine VNet-Regel hinzugefügt. Diese VNet-Regel schränkt die Microsoft Azure-Datenbank für den Datenverkehr des PostgreSQL-Servers auf das Management-Subnetz des Pods ein. Die Kommunikation zwischen dem Pod und der Microsoft Azure-Datenbank für den PostgreSQL-Server verwendet das Management-Subnetz, wodurch für das Pod-Management-Subnetz einige Anforderungen gelten.

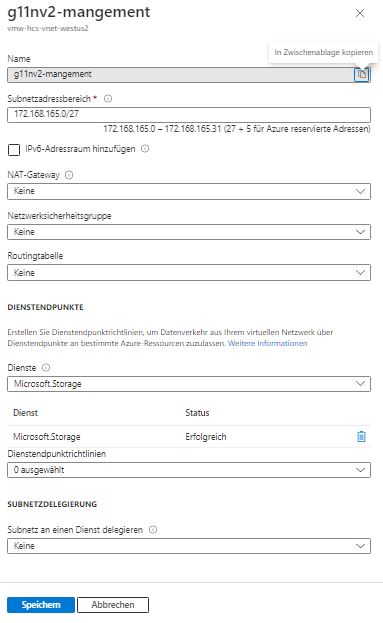

Aktivieren Sie für das Management-Subnetz den Microsoft.Sql-Dienst als Dienst-Endpoint.

Für die VNet-Regel zum Einschränken des Datenverkehrs für die bereitgestellte Microsoft Azure-Datenbank für den PostgreSQL-Server an das Management-Subnetz muss für das Subnetz der Microsoft.Sql-Dienst-Endpoint aktiviert sein. In dem Szenario, in dem der Pod-Bereitsteller die Subnetze erstellt, stellt der Bereitsteller sicher, dass im Pod-Management-Subnetz der Microsoft.Sql-Dienst-Endpoint auf dem von ihm erstellten Management-Subnetz aktiviert ist. Wenn Sie das Management-Subnetz jedoch selbst erstellen, müssen Sie sicherstellen, dass das Management-Subnetz diese Anforderungen erfüllt, bevor Sie einen neuen Pod bereitstellen oder einen vorhandenen Pod aktualisieren. Der folgende Screenshot soll beispielhaft veranschaulichen, wo Sie den Microsoft.Sql-Dienst als Dienstendpunkt in einem Subnetz über das Microsoft Azure-Portal aktivieren. Nachdem Sie im Portal auf das Subnetz geklickt haben, wählen Sie im Abschnitt Dienst-Endpoints aus der Dropdown-Liste Dienste die Option Microsoft.Sql aus und speichern Sie dann die Änderung.

Sie können das Microsoft Azure-Portal verwenden, um zum Management-Subnetz zu navigieren und „Microsoft.Sql“ im Dropdown-Menü Dienste auszuwählen.

Stellen Sie sicher, dass Ihre Firewalls oder NSGs die Pod-Kommunikation zur Microsoft Azure-Datenbank für den PostgreSQL-Dienst zulassen

Wie in First-Gen-Mandanten – Horizon Cloud on Microsoft Azure-Bereitstellungen – Anforderungen an die Auflösung von Hostnamen, DNS-Namen aufgeführt, müssen Sie im Management-Subnetz Ihre Netzwerkregeln für das Management-Subnetz konfigurieren, um die Kommunikation zwischen dem Pod und der Microsoft Azure-Datenbank für den PostgreSQL-Dienst zuzulassen. Sie müssen sicherstellen, dass Ihre Management-Subnetze diese Anforderung erfüllen, bevor Sie einen neuen Pod bereitstellen oder einen vorhandenen Pod aktualisieren.

Wenn Ihre Firewalls oder NSGs die Verwendung von Diensttags unterstützen, um den Zugriff zu gewähren, lassen Sie die Pod-Kommunikation mit einer der folgenden Optionen zu:

- Globaler Azure-SQL-Diensttag:

Sql - Regionsspezifischer SQL-Diensttag für die Azure-Region, in der der Pod bereitgestellt wird:

Sql. Region, z. B.Sql.WestUS.

Wenn Ihre Firewalls oder NSGs die Verwendung von Diensttags nicht unterstützen, um den Zugriff zu gewähren, können Sie den Host-Namen der in der Ressourcengruppe des Pods erstellten Datenbank-Serverressource verwenden. Der Name der Serverressource folgt dem Muster *.postgres.database.azure.com.

Informationen zu Diensttags in Sicherheitsgruppen finden Sie im Microsoft Azure-Dokumentationsthema zu Diensttags.