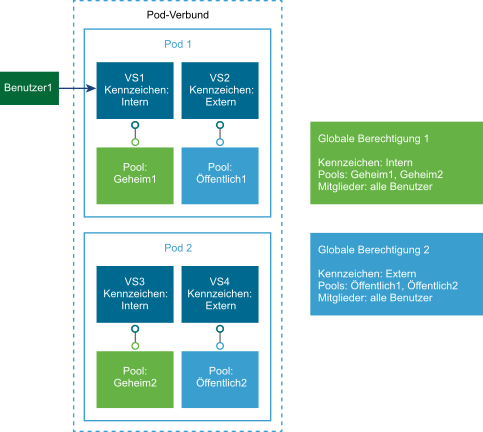

In diesem Beispiel wird eine Cloud-Pod-Architektur-Umgebung mit zwei Pods verwendet. Beide Pods enthalten zwei Verbindungsserver-Instanzen. Die erste Verbindungsserver-Instanz unterstützt interne Benutzer. Die zweite Verbindungsserver-Instanz ist mit einer Unified Access Gateway-Appliance gekoppelt und unterstützt externe Benutzer.

Damit externe Benutzer nicht auf bestimmte Desktop- und Anwendungspools zugreifen können, weisen Sie Kennzeichen wie folgt zu:

- Weisen Sie das Kennzeichen „Intern“ der Verbindungsserver-Instanz zu, die Ihre internen Benutzer unterstützt.

- Weisen Sie das Kennzeichen „Extern“ der Verbindungsserver-Instanz zu, die Ihre externen Benutzer unterstützt.

- Weisen Sie das Kennzeichen „Intern“ den globalen Berechtigungen zu, auf die nur interne Benutzer zugreifen dürfen.

- Weisen Sie das Kennzeichen „Extern“ den globalen Berechtigungen zu, auf die nur externe Benutzer zugreifen dürfen.

Externen Benutzern werden als „Intern“ gekennzeichnete globale Berechtigungen nicht angezeigt, da sie sich über Verbindungsserver-Instanzen anmelden, die als „Extern“ gekennzeichnet sind. Interne Benutzer haben keinen Zugang zu als „Extern“ gekennzeichneten globalen Berechtigungen, da sie sich über Verbindungsserver-Instanzen anmelden, die als „Intern“ gekennzeichnet sind.

Im nachfolgend dargestellten Diagramm stellt „Benutzer1“ eine Verbindung mit der Verbindungsserver-Instanz „VS1“ her. Da „VS1“ und auch „Globale Berechtigung 1“ als „Intern“ gekennzeichnet sind, wird für „Benutzer1“ nur „Globale Berechtigung 1“ angezeigt. Da „Globale Berechtigung 1“ die Pools „Geheim1“ und „Geheim2“ enthält, erhält „Benutzer1“ nur Desktops und Anwendungen aus den Pools „Geheim1“ und „Geheim2“ .