Sie können mehrere virtuelle NSX Edge Services Gateway-Appliances in einem Datencenter installieren. Jede NSX Edge-Appliance kann über insgesamt zehn Uplink- und interne Netzwerkschnittstellen verfügen. Die internen Schnittstellen werden mit gesicherten Portgruppen verbunden und dienen als das Gateway für alle geschützten virtuellen Maschinen in der Portgruppe. Das Subnetz, das der internen Schnittstelle zugewiesen ist, kann ein öffentlich gerouteter IP-Adressbereich, ein gerouteter privater RFC 1918-Adressbereich oder privater RFC 1918-Adressbereich sein, der NAT verwendet. Firewallregeln und andere NSX Edge-Dienste werden beim Datenverkehr zwischen Schnittstellen erzwungen.

Uplink-Schnittstellen von ESG stellen Verbindungen zu Uplink-Portgruppen her, die Zugriff auf ein gemeinsam genutztes Unternehmensnetzwerk oder einen Dienst haben, das bzw. der Zugriffsschichten im Netzwerk bereitstellt.

In der folgenden Liste wird die Unterstützung von Funktionen nach Schnittstellenart (intern und Uplink) in einem ESG beschrieben.

- DHCP: wird nicht in Uplink-Schnittstellen unterstützt. Weitere Informationen finden Sie im Hinweis nach dieser Aufzählung.

- DNS-Weiterleitung: wird nicht in Uplink-Schnittstellen unterstützt.

- HA: wird nicht in Uplink-Schnittstellen unterstützt, erfordert mindestens eine interne Schnittstelle.

- SSL VPN: Listener-IP muss zu einer Uplink-Schnittstelle gehören.

- IPSec-VPN: Listener-IP muss zu einer Uplink-Schnittstelle gehören.

- L2 VPN: Es können nur interne Netzwerke ausgeweitet werden.

Hinweis: Nach dem Entwurf wird der DHCP-Dienst auf den internen Schnittstellen einer

NSX Edge unterstützt. In einigen Situationen möchten Sie jedoch DHCP vielleicht auf einer Uplink-Schnittstelle des Edge konfigurieren und keine internen Schnittstellen konfigurieren. In solchen Fällen kann das Edge die DHCP-Clientanforderungen auf der Uplink-Schnittstelle abhören und den DHCP-Clients dynamisch IP-Adressen zuweisen. Wenn Sie später eine interne Schnittstelle auf demselben Edge konfigurieren, funktioniert der DHCP-Dienst nicht mehr, da das Edge damit beginnt, die DHCP-Clientanforderungen auf der internen Schnittstelle zu überwachen.

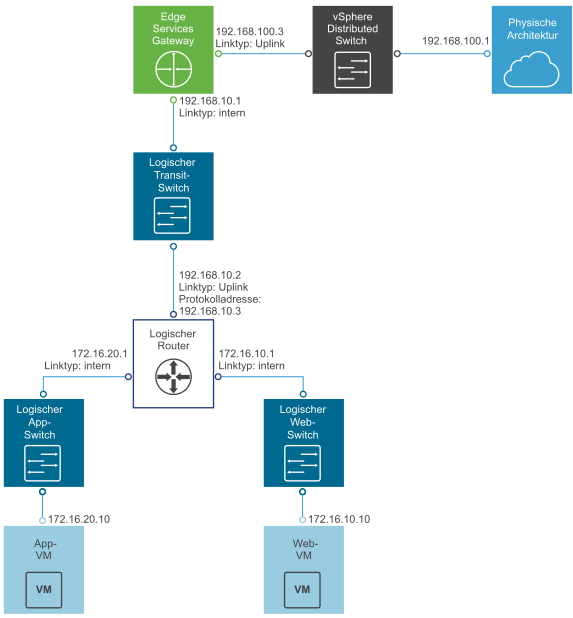

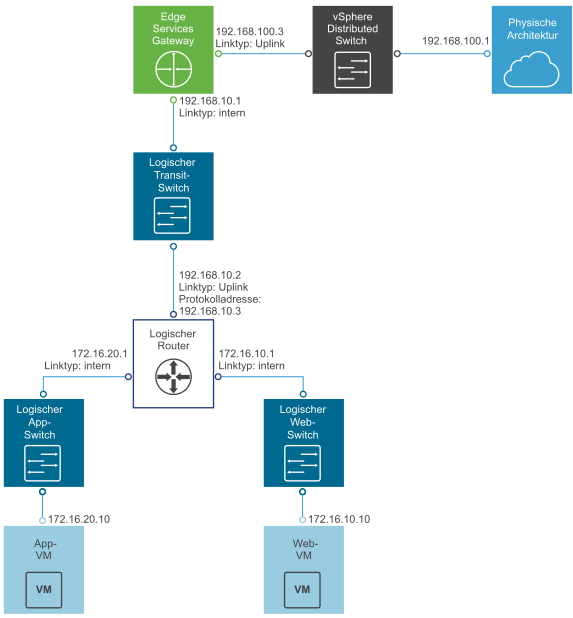

Die nachfolgend dargestellte Abbildung zeigt eine Beispieltopologie. Die Uplink-Schnittstelle des Edge Services Gateway ist über den vSphere Distributed Switch mit der physischen Infrastruktur verbunden. Die interne Schnittstelle des Edge Services Gateway ist über einen logischen Transit-Switch mit einem logischen Router verbunden.

Sie können mehrere externe IP-Adressen für den Lastausgleichs-, Site-to-Site-VPN- und NAT-Dienste konfigurieren.

Wichtig:

Wenn Sie die Hochverfügbarkeit auf einem NSX Edge in einer Cross-vCenter NSX-Umgebung aktivieren, müssen sich die aktive und die Standby-NSX Edge-Appliances im selben vCenter Server befinden. Wenn Sie eine der Appliances eines NSX Edge-HA-Paares auf einen anderen vCenter Server migrieren, werden die beiden HA-Appliances nicht mehr als HA-Paar ausgeführt. Dies kann zu einer Unterbrechung des Datenverkehrs führen.

Voraussetzungen

- Ihnen muss die Rolle Enterprise-Administrator oder NSX-Administrator zugewiesen sein.

- Stellen Sie sicher, dass der Ressourcenpool genug Kapazität für die Bereitstellung der virtuellen Edge Services Gateway (ESG)-Appliance aufweist. Unter Systemanforderungen für NSX Data Center for vSphere finden Sie Informationen zu den erforderlichen Ressourcen für jede Größe der Appliance.

- Stellen Sie sicher, dass die Hostcluster, auf denen die NSX Edge-Appliance installiert wird, für NSX vorbereitet ist. Informationen dazu erhalten Sie unter „Vorbereiten der Hostcluster für NSX“ in der Dokumentation Installationshandbuch für NSX.

- Ermitteln Sie, ob Sie DRS aktivieren möchten. Wenn Sie ein Edge Services Gateway mit HA erstellen und DRS aktiviert ist, werden DRS-Anti-Affinitätsregeln erstellt, um zu verhindern, dass die Appliances auf demselben Host bereitgestellt werden. Wenn DRS zum Zeitpunkt der Erstellung der Appliances nicht aktiviert ist, werden die Regeln nicht erstellt, und die Appliances werden möglicherweise auf demselben Host bereitgestellt oder auf denselben Host verschoben.

Prozedur

- Melden Sie sich im vSphere Web Client an und navigieren Sie zu .

- Klicken Sie auf Hinzufügen (Add) und anschließend auf Edge Services Gateway.

- Geben Sie Name, Beschreibung und andere Details des ESG ein.

| Option |

Beschreibung |

| Name |

Geben Sie den Namen für das ESG ein, der in der vCenter-Bestandsliste angezeigt werden soll. Achten Sie darauf, dass dieser Name über alle ESGs eines einzelnen Mandanten hinweg eindeutig ist. |

| Hostname |

Optional Geben Sie den Hostnamen ein, der für dieses ESG der CLI angezeigt werden soll. Wenn Sie keinen Hostnamen eingeben, wird die automatisch erstellte Edge-ID in der CLI angezeigt. |

| Beschreibung |

Optional Geben Sie eine Beschreibung des ESG ein. |

| NSX Edge bereitstellen |

Optional Wählen Sie diese Option aus, um eine virtuelle NSX Edge-Appliance-Maschine zu erstellen. Wenn Sie diese Option nicht auswählen, funktioniert das ESG erst, wenn eine virtuelle Maschine bereitgestellt wird. |

| Hochverfügbarkeit |

Optional Wählen Sie diese Option aus, um die Hochverfügbarkeit auf dem ESG zu aktivieren und konfigurieren.

- Wenn Sie zustandsbehaftete Dienste auf einem ESG ausführen müssen, wie z. B. Load Balancer, NAT, DHCP und so weiter, können Sie HA auf dem Edge aktivieren. HA hilft bei der Minimierung der Failover-Zeit auf einen Standby-Edge, wenn ein aktiver Edge ausfällt. Durch das Aktivieren von HA wird ein eigenständiger Edge auf einem anderen Host in einem Cluster bereitgestellt. Daher müssen Sie sicherstellen, dass Sie über ausreichend Ressourcen in Ihrer Umgebung verfügen.

- Wenn Sie keine zustandsbehafteten Dienste auf dem ESG ausführen und Ihr ESG nur für Nord-Süd-Routing verwendet wird, wird die Aktivierung von ECMP empfohlen. ECMP verwendet ein dynamisches Routing-Protokoll, um den nächsten Hop in Richtung eines endgültigen Ziels zu erlernen und während Fehlern zu konvergieren.

Die ECMP-Konfiguration kann die Bandbreite erheblich erhöhen, indem die Datenverkehrslast über mehrere Pfade verteilt wird und Fault Tolerance für fehlgeschlagene Pfade zur Verfügung stellt. In dieser Konfiguration ist der Ausfall der Datenebene auf eine Teilmenge des Datenverkehrs beschränkt. Sie haben auch die Möglichkeit, HA auf jedem ESG zu aktivieren, um ein schnelleres Failover zu ermöglichen, anstatt sich auf vSphere HA zu verlassen. Auch in einer ECMP-Konfiguration müssen Sie sicherstellen, dass Sie über ausreichende Ressourcen in Ihrer Umgebung verfügen. Sie können ECMP auf dem Edge aktivieren, während Sie die globale Routing-Konfiguration vornehmen, und nicht, während Sie den Edge in Ihrem Netzwerk einsetzen.

|

- Geben Sie die CLI-Einstellungen und die anderen Einstellungen des ESG an.

| Option |

Beschreibung |

| Benutzername |

Geben Sie den Benutzernamen ein, der für die Anmeldung bei der Edge-CLI verwendet werden soll. |

| Kennwort |

Geben Sie ein Kennwort mit mindestens 12 Zeichen ein, das diese Voraussetzungen erfüllt:

- Höchstens 255 Zeichen

- Mindestens ein Großbuchstabe und ein Kleinbuchstabe

- mindestens eine Zahl

- Mindestens ein Sonderzeichen

- Darf den Benutzernamen nicht als Teilzeichenfolge enthalten

- Darf nicht ein Zeichen dreimal in Folge enthalten

|

| Kennwort bestätigen |

Geben Sie das Kennwort zur Bestätigung erneut ein. |

| SSH-Zugriff |

Optional Aktivieren Sie den SSH-Zugriff auf das Edge. Der SSH-Zugriff ist standardmäßig deaktiviert. Der SSH-Zugriff wird in der Regel zur Fehlerbehebung empfohlen. |

| FIPS-Modus |

Optional Der FIPS-Modus ist standardmäßig deaktiviert. Wenn Sie den FIPS-Modus aktivieren, werden für die sichere Kommunikation zum oder vom NSX Edge kryptografische Algorithmen oder Protokolle verwendet, die laut FIPS zulässig sind. |

| Automatische Regelerstellung |

Optional Standardmäßig ist diese Option aktiviert. Diese Option ermöglicht die automatische Erstellung von Firewall-Regeln, NAT und Routing-Konfigurationen, die Datenverkehr für bestimmte NSX Edge-Dienste steuern, einschließlich Lastausgleich und VPN. Wenn Sie die automatische Regelerstellung deaktivieren, müssen Sie diese Regeln und Konfigurationen manuell hinzufügen. Die Option „Automatische Regelerstellung“ erstellt keine Regeln für Datenkanal-Datenverkehr. |

| Protokollierung der Edge-Steuerungsebene |

Optional Als Protokollierungsebene ist standardmäßig „Info“ eingestellt. |

- Konfigurieren Sie die Bereitstellung der NSX Edge-Appliance.

- Wählen Sie die Größe der Appliance entsprechend Ihrer Umgebung aus.

| Appliance-Größe |

Beschreibung |

| Kompakt |

Nur für Labor- oder PoC-Umgebungen geeignet. |

| Groß |

Bietet mehr CPU, Arbeitsspeicher und Festplattenspeicher als die kompakte Appliance und unterstützt eine größere Anzahl an gleichzeitigen SSL VPN-Plus-Benutzern. |

| Quad Large |

Geeignet, wenn Sie, einen hohen Durchsatz und eine hohe Verbindungsrate benötigen. |

| Sehr groß |

Geeignet für Umgebungen, die über einen Load Balancer mit Millionen von gleichzeitig ausgeführten Sitzungen verfügen. |

- Fügen Sie ein NSX Edge-Appliance ein und geben Sie die Ressourcendetails für die VM-Bereitstellung an.

Beispiel:

| Option |

Wert |

| Cluster/Ressourcenpool |

Management & Edge |

| Datenspeicher |

ds-1 |

| Host |

esxmgt-01a.corp.local |

| Ressourcenreservierung |

Verwaltetes System |

Weitere Informationen zur Ressourcenreservierung finden Sie unter „Verwalten von Ressourcenreservierungen für NSX Edge-Appliances“ im Administratorhandbuch für NSX.

Wenn HA aktiviert ist, können Sie zwei Appliances hinzufügen. Wenn Sie eine einzelne Appliance hinzufügen, repliziert NSX Edge deren Konfiguration für die Standby-Appliance. Damit HA ordnungsgemäß funktioniert, müssen Sie beide Appliances in einem gemeinsam verwendeten Datenspeicher bereitstellen.

- Konfigurieren Sie die Schnittstellen des ESG.

- Geben Sie Name, Typ und andere grundlegende Details für die Schnittstelle an.

| Option |

Beschreibung |

| Name |

Geben Sie einen Namen für die Schnittstelle ein. |

| Typ |

Wählen Sie entweder „Intern“ oder „Uplink“ aus. Damit die Hochverfügbarkeit funktioniert, muss eine Edge-Appliance über mindestens eine interne Schnittstelle verfügen. |

| Verbunden mit |

Wählen Sie die Portgruppe oder den logischen Switch aus, mit der/dem diese Schnittstelle verbunden werden soll. |

- Konfigurieren Sie die Subnetze der Schnittstelle.

| Option |

Beschreibung |

| Primäre IP-Adresse |

Auf einem ESG werden sowohl IPv4- als auch IPv6-Adressen unterstützt. Eine Schnittstelle kann eine primäre IP-Adresse, mehrere sekundäre IP-Adressen und mehrere nicht überlappende Subnetze haben. Wenn Sie mehr als eine IP-Adresse für die Schnittstelle eingeben, können Sie die primäre IP-Adresse auswählen. Es ist nur eine primäre IP-Adresse pro Schnittstelle zulässig, und das Edge verwendet die primäre IP-Adresse als Quelladresse für lokal generierten Datenverkehr, z. B. Remote-Syslog und vom Bediener initiierte Pings. |

| Sekundäre IP-Adressen |

Geben Sie die sekundäre IP-Adresse ein. Um mehrere IP-Adressen einzugeben, verwenden Sie eine durch Komma getrennte Liste. |

| Länge des Subnetzpräfixes |

Geben Sie die Subnetzmaske der Schnittstelle ein. |

- Geben Sie die folgenden Optionen für die Schnittstelle an.

| Option |

Beschreibung |

| MAC-Adressen |

Optional Sie können eine MAC-Adresse für jede Schnittstelle eingeben. Wenn Sie die MAC-Adresse später mithilfe eines API-Aufrufs ändern, müssen Sie das Edge nach der Änderung der MAC-Adresse erneut bereitstellen. |

| MTU |

Der Standardwert für Uplink und interne Schnittstelle ist 1500. Für die Trunk-Schnittstelle ist der Standardwert 1600. Sie können den Standardwert bei Bedarf anpassen. Für Teilschnittstellen auf dem Trunk ist der Standardwert 1500. Stellen Sie sicher, dass der MTU-Wert für die Trunk-Schnittstelle gleich oder größer als der MTU-Wert der Teilschnittstelle ist. |

| Proxy-ARP |

Wählen Sie diese Option aus, wenn das ESG ARP-Anforderungen beantworten soll, die für andere virtuelle Maschinen bestimmt sind. Diese Option ist dann zum Beispiel hilfreich, wenn Sie über dasselbe Subnetz auf beiden Seiten einer WAN-Verbindung verfügen. |

| ICMP-Umleitung senden |

Wählen Sie diese Option aus, wenn das ESG Routing-Informationen an Hosts weiterleiten soll. |

| Umgekehrter Pfadfilter |

Standardmäßig ist diese Option aktiviert. Bei aktivierter Option wird die Erreichbarkeit der Quelladresse in weitergeleiteten Paketen überprüft. Im aktivierten Modus muss das Paket auf der Schnittstelle empfangen werden, die der Router möglicherweise zum Weiterleiten des Rückgabepakets verwendet. Im Loose-Modus muss die Quelladresse in der Routing-Tabelle angezeigt werden. |

| Fence-Parameter |

Konfigurieren Sie Fence-Parameter, wenn Sie IP- und MAC-Adressen über verschiedene umgrenzende Umgebungen hinweg wiederverwenden möchten. In einer Cloud-Verwaltungsplattform (Cloud Management Platform, CMP) können Sie mit Fencing mehrere Cloud-Instanzen gleichzeitig mit denselben IP- und MAC-Adressen ausführen, die isoliert oder „umgrenzt“ sind. |

Die folgende Tabelle zeigt ein Beispiel für zwei

NSX Edge-Schnittstellen. Die Uplink-Schnittstelle verbindet das ESG mit der Außenwelt durch eine Uplink-Portgruppe auf einem vSphere Distributed Switch. Die interne Schnittstelle hängt das ESG an einen logischen Transit-Switch, an den auch ein Distributed Logical Router angehängt ist.

Tabelle 1.

Beispiel: NSX Edge-Schnittstellen

| vNIC-Nummer |

Name |

IP-Adresse |

Länge des Subnetzpräfixes |

Verbunden mit |

| 0 |

Uplink |

192.168.100.30 |

24 |

Mgmt_VDS-HQ_Uplink |

| 1 |

Intern |

192.168.10.1* |

29 |

Transit-Switch |

Wichtig:

NSX 6.4.4 und früher unterstützt Multicast auf einer einzelnen Uplink-Schnittstelle auf dem ESG. Ab

NSX 6.4.5 wird Multicast auf maximal zwei Uplink-Schnittstellen auf dem ESG unterstützt. In einem Multi-vCenter-Bereitstellungsszenario können Sie Multicast nur auf einer einzigen Uplink-Schnittstelle auswählen, wenn ein

NSX Edge der Version 6.4.4 oder früher verwendet wird. Um Multicast auf zwei Uplink-Schnittstellen auszuwählen, müssen Sie das Edge auf Version 6.4.5 oder höher aktualisieren.

- Konfigurieren Sie die Einstellungen des Standard-Gateways.

Beispiel:

| Option |

Wert |

| vNIC |

Uplink |

| Gateway-IP |

192.168.100.2 |

| MTU |

1500 |

Hinweis: Sie können den MTU-Wert bearbeiten, er darf jedoch nicht höher als der konfigurierte MTU-Wert für die Schnittstelle sein.

- Konfigurieren Sie die Standard-Firewallrichtlinie.

Vorsicht: Wenn Sie keine Firewallrichtlinie konfigurieren, ist die Standardrichtlinie gesetzt, um jeglichen Datenverkehr zu verweigern. Allerdings ist die Firewall auf dem ESG während der Bereitstellung standardmäßig aktiviert.

- Konfigurieren Sie die ESG-Protokollierung und HA-Parameter.

- Aktivieren oder deaktivieren Sie die Protokollierung auf der NSX Edge-Appliance.

Standardmäßig sind Protokolle auf allen neuen NSX Edge-Appliances aktiviert. Die Standardprotokollierungsebene ist „Info“. Wenn Protokolle lokal im ESG gespeichert sind, werden durch die Protokollierung möglicherweise zu viele Protokolle generiert und die Leistung von NSX Edge wird beeinträchtigt. Aus diesem Grund sollten Sie Remote-Syslog-Server konfigurieren und alle Protokolle an eine zentrale Stelle zur Analyse und Überwachung weiterleiten.

- Wenn Sie die Hochverfügbarkeit aktiviert haben, konfigurieren Sie die folgenden HA-Parameter.

| Option |

Beschreibung |

| vNIC |

Wählen Sie die interne Schnittstelle aus, für die HA-Parameter konfiguriert werden sollen. Standardmäßig wählt HA automatisch eine interne Schnittstelle aus und weist automatisch verbindungslokale IP-Adressen zu. Wenn Sie BELIEBIG für die Schnittstelle auswählen, aber keine internen Schnittstellen konfiguriert sind, wird auf der Benutzeroberfläche ein Fehler angezeigt. Zwei Edge-Appliances werden erstellt, aber da keine interne Schnittstelle konfiguriert ist, bleibt die neue NSX Edge-Appliance im Standby-Modus und HA wird deaktiviert. Sobald eine interne Schnittstelle konfiguriert ist, wird die HA in der NSX Edge-Appliance aktiviert. |

| Ausfallzeit deklarieren |

Geben Sie den Zeitraum (in Sekunden) ein, nach dem die primäre Appliance als inaktiv betrachtet wird und die Backup-Appliance die Arbeit übernimmt, falls die Backup-Appliance kein Taktsignal von der primären Appliance erhält. Das Standardintervall beträgt 15 Sekunden. |

| Verwaltungs-IPs |

Optional: Sie können zwei Verwaltungs-IP-Adressen im CIDR-Format eingeben, die die IP-Adressen der lokalen Links überschreiben, die den virtuellen HA-Maschinen zugewiesen sind. Vergewissern Sie sich, dass sich die Verwaltungs-IP-Adressen nicht mit den IP-Adressen überschneiden, die für andere Schnittstellen verwendet wurden, und dass sie das Routing des Netzwerkdatenverkehrs nicht stören. Verwenden Sie keine IP-Adresse, die an einer anderen Stelle im Netzwerk existiert, auch wenn das Netzwerk nicht direkt mit der Appliance verbunden ist. Die Verwaltungs-IP-Adressen müssen sich in demselben L2/Subnetz befinden und müssen untereinander kommunizieren können. |

- Überprüfen Sie die ESG-Einstellungen vor der Bereitstellung der Appliance.

Ergebnisse

Nach der Bereitstellung von ESG navigieren Sie zur Ansicht „Hosts und Cluster“ und öffnen Sie die Konsole der virtuellen

NSX Edge-Appliance. Stellen Sie in der Konsole sicher, dass Sie die verbundenen Schnittstellen pingen können.

Nächste Maßnahme

Wenn Sie eine NSX Edge-Appliance installieren, aktiviert NSX das automatische Starten/Herunterfahren von virtuellen Maschinen auf dem Host, wenn die vSphere HA auf dem Cluster deaktiviert ist. Wenn die Appliance-VMs später auf andere Hosts im Cluster migriert werden, ist auf den neuen Hosts das automatische Starten/Herunterfahren von virtuellen Maschinen möglicherweise nicht aktiviert. Aus diesem Grund sollten Sie bei der Installation von NSX Edge-Appliances auf Clustern, auf denen die vSphere HA deaktiviert ist, alle Hosts im Cluster überprüfen, um sicherzustellen, dass das automatische Starten/Herunterfahren aktiviert ist. Weitere Informationen erhalten Sie unter „Bearbeiten der Einstellungen zum Starten/Herunterfahren virtueller Maschinen“ im Dokument Verwaltung virtueller vSphere-Maschinen.

Sie können jetzt Routing konfigurieren, um die Konnektivität von externen Geräten zu Ihren VMs zu ermöglichen.