Sie können NSX Edge als Edge Services Gateway (ESG) oder als verteilten logischen Router (Distributed Logical Router, DLR) installieren.

Edge Services Gateway

Über das ESG können Sie auf alle NSX Edge-Dienste wie Firewall, NAT, DHCP, VPN, Load Balancing und High Availability zugreifen. Sie können mehrere virtuelle ESG-Appliances in einem Datencenter installieren. Jede virtuelle ESG-Appliance kann über insgesamt zehn Uplink- und interne Netzwerkschnittstellen verfügen. Mit einem Trunk kann ein ESG über bis zu 200 Teilschnittstellen verfügen. Die internen Schnittstellen werden mit gesicherten Portgruppen verbunden und dienen als das Gateway für alle geschützten virtuellen Maschinen in der Portgruppe. Das Subnetz, das der internen Schnittstelle zugewiesen ist, kann ein öffentlich gerouteter IP-Bereich, ein gerouteter privater RFC 1918-Adressbereich oder privater RFC 1918-Adressbereich sein, der NAT verwendet. Firewallregeln und andere NSX Edge-Dienste werden beim Datenverkehr zwischen Schnittstellen erzwungen.

Uplink-Schnittstellen von ESG stellen Verbindungen zu Uplink-Portgruppen her, die Zugriff auf ein gemeinsam genutztes Unternehmensnetzwerk oder einen Dienst haben, das bzw. der Zugriffsschichten im Netzwerk bereitstellt. Mehrere externe IP-Adressen können für Load Balancer-, Site-to-Site-VPN- und NAT-Dienste konfiguriert werden.

Verteilter logischer Router

Der DLR stellt horizontal verteiltes Routing mit Mandanten-IP-Adressbereich und Datenpfadisolation bereit. Virtuelle Maschinen oder Arbeitslasten, die auf demselben Host auf verschiedenen Subnetzen vorhanden sind, können miteinander kommunizieren, ohne dass traditionelle Routing-Schnittstellen durchlaufen werden müssen.

Ein logischer Router kann bis zu acht Uplink-Schnittstellen haben und bis zu tausend interne Schnittstellen. Eine Uplink-Schnittstelle auf einem DLR ist in der Regel als Peer eines ESG konfiguriert und nutzt einen intervenierenden logischen Schicht 2-Transit-Switch zwischen dem DLR und dem ESG. Eine interne Schnittstelle auf einem DLR fungiert als Peer einer virtuellen Maschine, die auf einem ESXi-Hypervisor gehostet wird, über einen intervenierenden logischen Switch zwischen der virtuellen Maschine und dem DLR.

Der DLR verfügt über zwei Hauptkomponenten:

- Die DLR-Steuerungskomponente wird von der virtuellen DLR-Appliance bereitgestellt (auch als Kontroll-VM bezeichnet). Diese VM unterstützt dynamische Routing-Protokolle (BGP und OSPF), tauscht Routing-Updates mit dem nächsten Schicht 3-Hop-Gerät aus (normalerweise dem Edge Services Gateway) und kommuniziert mit dem NSX Manager und dem NSX Controller-Cluster. High Availability für die virtuelle DLR-Appliance wird durch Aktiv-Standby-Konfiguration unterstützt: ein Paar virtueller Maschinen in Aktiv-Standby-Modi werden bereitgestellt, wenn Sie den DLR bei aktivierter HA erstellen.

- Auf der Datenebene sind DLR-Kernel-Module (VIBs) vorhanden, die auf den ESXi-Hosts installiert werden, die Teil der NSX-Domäne sind. Die Kernel-Module gleichen den Linecards in einem modularen Gehäuse, das Schicht 3-Routing unterstützt. Die Kernel-Module verfügen über eine Routing-Informationsbasis (Routing Information Base, RIB) – auch als Routing-Tabelle bezeichnet – die per Push vom Controller-Cluster gesendet wird. Die Datenebenenfunktionen von Routensuche und ARP-Eintragssuche werden durch die Kernel-Module ausgeführt. Die Kernel-Module sind mit logischen Schnittstellen (so genannten LIFs) ausgestattet, über die die Verbindung mit den verschiedenen logischen Switches und möglichen VLAN-basierten Portgruppen erfolgt. Jeder LIF ist eine IP-Adresse, die das Standard-IP-Gateway für das logische L2-Segment darstellt, mit dem es verbunden ist, sowie eine vMAC-Adresse zugewiesen. Die IP-Adresse ist für jede LIF eindeutig, allen definierten LIFs hingegen wird dieselbe vMAC zugewiesen.

-

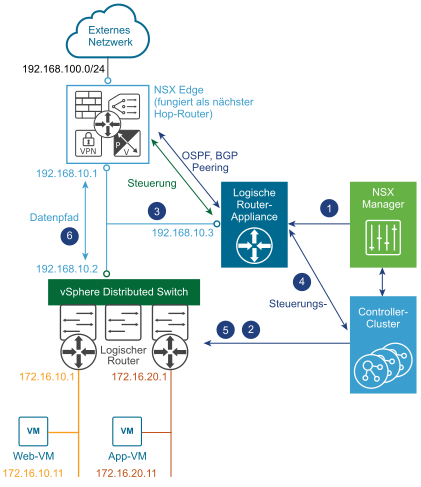

Eine DLR-Instanz wird über die NSX Manager-Benutzeroberfläche (oder mit API-Aufrufen) erstellt und das Routing wird entweder mittels OSPF oder BGP aktiviert.

- Der NSX Controller nutzt die Steuerungskomponente mit den ESXi-Hosts, um die neue DLR-Konfiguration, einschließlich der LIFs und ihrer zugewiesenen IP- und vMAC-Adressen, per Push zu senden.

- Wenn man davon ausgeht, dass auch ein Routing-Protokoll auf dem nächsten Hop-Gerät (in diesem Beispiel einem NSX Edge [ESG]) aktiviert ist, wird zwischen dem ESG und der DLR-Kontroll-VM OSPF- oder BGP-Peering eingerichtet. Das ESG und der DLR können anschließend Routing-Informationen austauschen:

- Die DLR-Kontroll-VM kann so konfiguriert werden, dass sie die IP-Präfixe für alle verbundenen logischen Netzwerke (im vorliegenden Beispiel 172.16.10.0/24 und 172.16.20.0/24) in OSPF erneut verteilt. Als Folge davon werden diese Routen-Ankündigungen per Push an das NSX Edge gesendet. Beachten Sie, dass der nächste Hop für diese Präfixe nicht die der Kontroll-VM zugewiesene IP-Adresse (192.168.10.3) ist, sondern die IP-Adresse, die die Datenebenenkomponente des DLR identifiziert (192.168.10.2). Die erste Adresse wird als DLR-„Protokolladresse“ bezeichnet, die zweite ist die „Weiterleitungsadresse“.

- Das NSX Edge sendet die Präfixe per Push an die Kontroll-VM, um IP-Netzwerke im externen Netzwerk zu erreichen. In den meisten Szenarien wird im Normalfall eine einzige Standardroute vom NSX Edge gesendet, weil diese den einzigen Ausgangspunkt zur physischen Netzwerkinfrastruktur darstellt.

- Die DLR-Kontroll-VM sendet die vom NSX Edge erhaltenen IP-Routen per Push an den Controller-Cluster.

- Der Controller-Cluster ist für die Verteilung der Routen, die ihm von der DLR-Kontroll-VM mitgeteilt wurden, an die Hypervisoren verantwortlich. Jeder Controller-Knoten im Cluster übernimmt die Verantwortung für die Verteilung der Informationen für eine bestimmte logische Router-Instanz. In einer Bereitstellung mit mehreren bereitgestellten logischen Router-Instanzen wird die Last auf die Controller-Knoten verteilt. Normalerweise ist jedem bereitgestellten Mandanten eine separate logische Router-Instanz zugewiesen.

- Die DLR-Routing-Kernel-Module auf den Hosts verarbeiten den Datenpfad-Datenverkehr für die Kommunikation mit dem externen Netzwerk über das NSX Edge.