In diesem Szenario wird ein HTTPS End-to-End-Anwendungsprofil-Typ mit SSL-Client- und Serverauthentifizierung verwendet.

Client-Authentifizierung

Clients greifen über HTTPS auf die Webanwendung zu. Die HTTPS-Sitzung wird auf der Edge-VIP geschlossen und die Sitzung fordert ein Clientzertifikat an.

- Fügen Sie ein Web-Serverzertifikat hinzu, das durch Stamm-CA signiert ist. Weitere Informationen finden Sie unter Szenario: Importieren eines SSL-Zertifikats.

- Erstellen Sie ein HTTPS-Anwendungsprofil.

Version Vorgehensweise NSX 6.4.5 und höher - Wählen Sie im Dropdown-Menü Anwendungsprofil-Typ (Application Profile Type) HTTPS End-to-End aus.

- Klicken Sie auf .

- Wählen Sie das Web-Serverzertifikat aus, das Sie in Schritt 1 hinzugefügt haben.

- Wählen Sie im Dropdown-Menü Client-Authentifizierung (Client Authentication) Erforderlich (Required) aus.

NSX 6.4.4 und früher - Wählen Sie im Dropdown-Menü Typ (Type) HTTPS.

- Klicken Sie auf . CA überprüft das Clientzertifikat.

- Wählen Sie das Web-Serverzertifikat aus, das Sie in Schritt 1 hinzugefügt haben.

- Wählen Sie im Dropdown-Menü Client-Authentifizierung (Client Authentication) Erforderlich (Required) aus.

- Erstellen Sie einen virtuellen Server. Weitere Informationen zum Festlegen der Parameter für virtuelle Server finden Sie unter Szenario: Importieren eines SSL-Zertifikats.

Hinweis: Bis NSX 6.4.4 setzt sich der ausgewählte Pool aus HTTP-Servern zusammen, wenn die Option Pool Side SSL aktivieren (Enable Pool Side SSL) im Anwendungsprofil deaktiviert ist. Wenn die Option Pool Side SSL aktivieren (Enable Pool Side SSL) im Anwendungsprofil aktiviert ist, setzt sich der ausgewählte Pool aus HTTPS-Servern zusammen.

- Fügen Sie im Browser ein Client-Zertifikat hinzu, das von der Stamm-CA signiert ist.

-

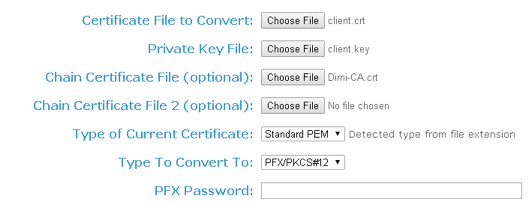

- Besuchen Sie die Website https://www.sslshopper.com/ssl-converter.html.

- Konvertieren Sie das Zertifikat und den privaten Schlüssel in die pfx-Datei. Vollständige Beispiele für Zertifikate und private Schlüssel finden Sie unter dem Thema Beispiel: Zertifikat und privater Schlüssel.

- Importieren Sie die pfx-Datei in den Browser.

Server-Authentifizierung

Clients greifen über HTTPS auf die Webanwendung zu. HTTPS-Sitzung wird an der Edge-VIP geschlossen. Edge stellt neue HTTPS-Verbindungen mit den Servern her. Das Serverzertifikat wird angefordert und überprüft.

NSX Edge akzeptiert spezifische Verschlüsselungen.

- Fügen Sie das Web-Serverzertifikat hinzu, das für die Server-Zertifikatsauthentifizierung mit dem Root-CA-Zertifikat verkettet wird. Weitere Informationen finden Sie unter Szenario: Importieren eines SSL-Zertifikats.

- Erstellen Sie ein HTTPS-Anwendungsprofil.

Version Vorgehensweise NSX 6.4.5 und höher - Wählen Sie im Dropdown-Menü Anwendungsprofil-Typ (Application Profile Type) HTTPS End-to-End aus.

- Klicken Sie auf .

- Klicken Sie neben Verschlüsselung (Cypher) auf das Symbol Bearbeiten (Edit) (

) und wählen Sie die Verschlüsselungen aus.

) und wählen Sie die Verschlüsselungen aus. - Aktivieren Sie die Option Serverauthentifizierung (Server Authentication).

- Wählen Sie das CA-Zertifikat aus, das Sie in Schritt 1 hinzugefügt haben.

NSX 6.4.4 und früher - Wählen Sie im Dropdown-Menü Typ (Type) HTTPS.

- Aktivieren Sie das Kontrollkästchen Pool Side SSL aktivieren (Enable Pool Side SSL).

- Klicken Sie auf . CA überprüft das Clientzertifikat vom Backend-HTTPS-Server.

- Aktivieren Sie das Kontrollkästchen Serverauthentifizierung (Server Authentication).

- Wählen Sie das CA-Zertifikat aus, das Sie in Schritt 1 hinzugefügt haben.

- Wählen Sie aus der Liste Verschlüsselungen (Cipher) die gewünschten Verschlüsselungen aus.

Hinweis:

Wenn die gewünschte Verschlüsselung nicht in der genehmigten Verschlüsselungsliste enthalten ist, wird sie auf Standard zurückgesetzt.

Nach dem Upgrade von einer alten NSX-Version wird die Verschlüsselung auf Standard zurückgesetzt, wenn sie null oder leer bzw. nicht in der genehmigten Verschlüsselungsliste der alten Version enthalten ist.

- Wählen Sie im Dropdown-Menü Client-Authentifizierung (Client Authentication) Erforderlich (Required) aus.

- Erstellen Sie einen virtuellen Server. Weitere Informationen zum Festlegen der Parameter für virtuelle Server finden Sie unter Szenario: Importieren eines SSL-Zertifikats.

Hinweis: Bis NSX 6.4.4 setzt sich der ausgewählte Pool aus HTTP-Servern zusammen, wenn die Option Pool Side SSL aktivieren (Enable Pool Side SSL) im Anwendungsprofil deaktiviert ist. Wenn die Option Pool Side SSL aktivieren (Enable Pool Side SSL) im Anwendungsprofil aktiviert ist, setzt sich der ausgewählte Pool aus HTTPS-Servern zusammen.