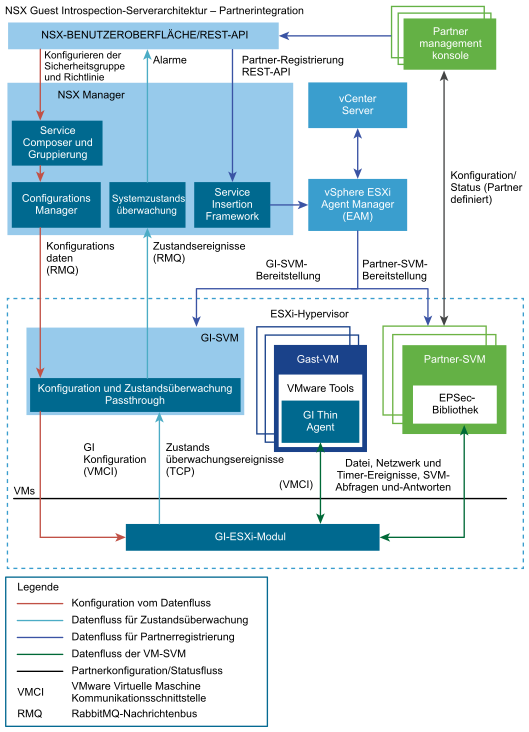

- Die Partnerverwaltungskonsole ist verantwortlich für die Registrierung des Dienstes (z. B. Antivirus ohne Agents) bei NSX Data Center for vSphere, die Konfiguration und Überwachung der bereitgestellten virtuellen Maschinen für die Partnersicherheit (Partner-SVM) und das Senden von VM-Tagging-Meldungen an NSX Manager.

- vCenter verwaltet den ESX Agent Manager (EAM), der verantwortlich ist für die Bereitstellung der Partner-SVM und der virtuellen Maschinen für die Guest Introspection-Sicherheit (GI-SVM) auf Hosts in Clustern, für die der Partnerdienst konfiguriert wurde.

- NSX Manager ist die zentrale Kontrollinstanz für Guest Introspection und enthält Informationen für EAM, für welche Hosts Partner-SVM und GI-SVM bereitgestellt werden müssen, sendet GI-Konfigurationsinformationen an GI-SVM, empfängt GI-Informationen zur Integritätsüberwachung vom Host und führt von der Partnerverwaltungskonsole empfangene Tagging-Befehle aus.

Auf dem Host empfängt die Partner-SVM über die EPSEC-Bibliothek Ereignisse zur Benutzeraktivität und Informationen von den GI-Komponenten und führt Sicherheitsvorgänge und -analysen aus, um potenzielle Gefahren oder Schwachstellen zu erkennen. Die Partner-SVM kommuniziert diese Ereignisse an die Partnerverwaltungskonsole, damit NSX Data Center for vSphere-Aktionen wie Gruppieren oder Taggen ausgeführt werden. Das GI ESX-Modul im Hypervisor fungiert wie ein Switch, um relevante Ereignisse der Thin Agents, die auf der VM installiert sind, zur Analyse an die entsprechende Partner-SVM zu übergeben. Die GI-SVM verwendet vom NSX Manager empfangene Konfigurationsinformationen, um das GI ESX-Modul entsprechend zu konfigurieren, wenn die VMs instantiiert oder verschoben werden, generiert eine identitätsbasierte Firewall sowie einen Endpoint-Überwachungskontext und sendet die Informationen über den GI-Systemzustand zurück an NSX Manager.

Häufig gestellte Fragen zu SVMs und GI-SVMs:

Gibt es ein Unterschied zwischen einer SVM und einer GI-USVM? SVMs beziehen sich auf Drittanbieter (Partner), z. B. Trend und McAfee. Bei USVM handelt es sich um GI-SVM.

Was sind die wichtigsten Merkmale von SVMs und GI-SVMs, die sie von regulären virtuellen Maschinen unterscheiden? Guest Introspection lagert die Verarbeitung des Antivirus- und Anti-Malware-Agent auf eine dedizierte sichere virtuelle Appliance aus. Da die sichere virtuelle Appliance (im Unterschied zu einer virtuellen Gastmaschine) nicht offline geschaltet wird, kann sie kontinuierlich Antivirus-Signaturen aktualisieren und dabei den virtuellen Maschinen auf dem Host unterbrechungsfreien Schutz bieten.

Die virtuelle Maschine für globale Guest Introspection-Dienste (GI-USVM), stellt ein Framework für Drittanbieter-Antivirusprodukte für externe virtuelle Gastmaschinen bereit. So sind Antivirus-Agent nicht auf jeder virtuellen Maschine erforderlich. SVMs enthalten spezifische Binärdateien und Anwendungen, die vom Anbieter der SVM hinzugefügt werden. Der GI-USVM-Anbieter ist NSX Data Center for vSphere.

Kann jede VM als SVM bereitgestellt/verwaltet werden? Nein, SVMs vorgefertigt und werden vom Anbieter bereitgestellt.

Gibt es SVM- oder GI-USVM-Spezifikationen für die Protokollierung? Nein, es gibt keine Spezifikationen.

Gibt es ein öffentliches Handbuch zu SVM/USVM-bezogenen Ereignissen? Nein, die SVM-Protokolle sind für interne Zwecken zur Fehlerbehebung bestimmt.