Mit L2 VPN können Sie mehrere physische logische Netzwerke (sowohl VLAN als auch VXLAN) über geographische Sites ausdehnen. Darüber hinaus können Sie mehrere Sites auf einem L2 VPN-Server konfigurieren.

Virtuelle Maschinen verbleiben auf demselben Subnetz, auch wenn sie zwischen diesen Sites verschoben wurden, und ihre IP-Adressen ändern sich nicht. Die Egress-Optimierung ermöglicht es Edge, Pakete, die lokal zur Egress-Optimierungs-IP-Adresse gesendet wurden, zu routen, und alles andere zu bridgen.

Daher können Unternehmen mit dem L2 VPN-Dienst Arbeitslasten nahtlos zwischen verschiedenen physischen Sites migrieren. Die Arbeitslasten können in VXLAN-basierten Netzwerken oder VLAN-basierten Netzwerken ausgeführt werden. Für Cloud-Serviceanbieter stellt L2 VPN einen Mechanismus zur Verfügung, mit dem Sie Mandanten aufnehmen können, ohne die bestehenden IP-Adressen für Arbeitslasten und Anwendungen ändern zu müssen.

- Ab NSX Data Center 6.4.2 können Sie den L2 VPN-Dienst sowohl über SSL- als auch IPSec-Tunnel konfigurieren. Allerdings können Sie den L2 VPN-Dienst über IPSec-Tunnel nur mithilfe von REST-APIs konfigurieren. Weitere Informationen zum Konfigurieren von L2 VPN über IPSec finden Sie im NSX-API-Handbuch.

- Mit NSX 6.4.1 und früher können Sie den L2 VPN-Dienst nur über SSL-Tunnel konfigurieren.

Die L2 VPN-Client und -Server rufen die MAC-Adressen sowohl in lokalen als auch in Remote-Sites auf der Grundlage des über sie übertragenen Datenverkehrs ab. Die Egress-Optimierung behält lokales Routing bei, weil das Standard-Gateway für alle virtuellen Maschinen unter Einsatz von Firewallregeln immer in das lokale Gateway aufgelöst wird. Virtuelle Maschinen, die nicht zur Site B migriert wurden, können ebenfalls auf L2-Segmente zugreifen, die auf Site A nicht ausgedehnt wurden.

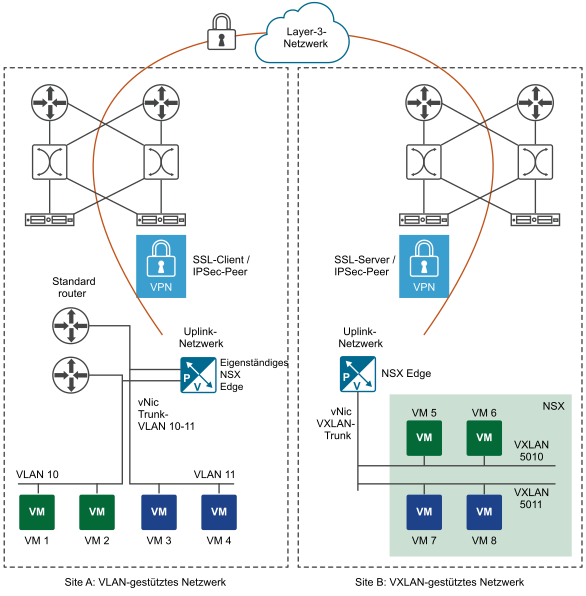

Wenn auf einer der Sites NSX nicht bereitgestellt wurde, kann auf dieser Site ein eigenständiges Edge bereitgestellt werden.

In der folgenden Grafik dehnt L2 VPN Netzwerk VLAN 10 zu VXLAN 5010 und VLAN 11 zu VXLAN 5011 aus. So hat eine mit VLAN 10 gebridgte VM 1 Zugriff auf die VMs 2, 5 und 6.