Das routenbasierte IPSec-VPN ähnelt GRE (Generic Routing Encapsulation) über IPSec mit der Ausnahme, dass dem Paket keine zusätzliche Kapselung hinzugefügt wird, bevor die IPSec-Verarbeitung angewendet wird.

Bei diesem VPN-Tunnel-Ansatz werden virtuelle Tunnel-Schnittstellen (VTI) auf der ESG-Appliance erstellt. Jede VTI wird einem IPSec-Tunnel zugeordnet. Der verschlüsselte Datenverkehr wird über die VTI-Schnittstellen von einer Site zu einer anderen geleitet. Die IPSec-Verarbeitung erfolgt nur auf den VTI-Schnittstellen.

VPN-Tunnel-Redundanz

Mit dem routenbasierten IPSec-VPN-Dienst können Sie die VPN-Tunnel-Redundanz konfigurieren. Tunnel-Redundanz bietet eine unterbrechungsfreie Datenpfad-Konnektivität zwischen den beiden Sites, wenn der ISP-Link oder das Remote-VPN-Gateway fehlschlägt.

- In NSX Data Center 6.4.2 und höher wird die IPSec-VPN-Tunnel-Redundanz nur mithilfe von BGP unterstützt. Das dynamische OSPF-Routing wird nicht für das Routing über IPSec-VPN-Tunnel unterstützt.

- Verwenden Sie kein statisches Routing für routenbasierte IPSec-VPN-Tunnel, um eine VPN-Tunnel-Redundanz zu erreichen.

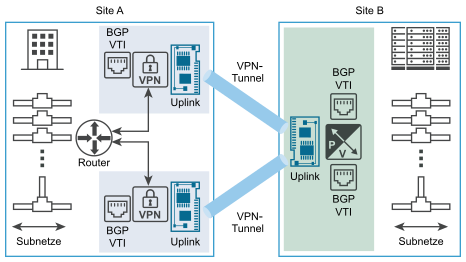

Die folgende Abbildung zeigt eine logische Darstellung der IPSec-VPN-Tunnel-Redundanz zwischen zwei Sites. In dieser Abbildung stellen Site A und Site B zwei Datencenter dar. In diesem Beispiel wird davon ausgegangen Sie, dass Site A über Edge-VPN-Gateways verfügt, die nicht von NSX verwaltet werden kann, und Site B hat eine virtuelle Edge-Gateway-Appliance, die von NSX verwaltet wird.

Wie in der Abbildung gezeigt, können Sie zwei unabhängige IPSec-VPN-Tunnel mithilfe von VTIs konfigurieren. Das dynamische Routing wird mit einem BGP-Protokoll konfiguriert, um die Tunnel-Redundanz zu realisieren. Beide IPSec-VPN-Tunnel bleiben aktiv, sofern diese verfügbar sind. Der gesamte Datenverkehr, der von Site A zu Site B über das ESG vorgesehen ist, wird über die VTI geleitet. Der Datenverkehr unterliegt der IPSec-Verarbeitung und verlässt die ihm zugeordnete Uplink-Schnittstelle von ESG. Der gesamte eingehende IPSec-Datenverkehr, der vom VPN-Gateway auf Site B an der Uplink-Schnittstelle von ESG empfangen wird, wird nach der Entschlüsselung an die VTI weitergeleitet. Im Anschluss daran erfolgt das normale Routing.

Sie müssen Werte für den BGP HoldDown-Timer und KeepAlive-Timer konfigurieren, um den Verlust der Konnektivität mit dem Peer innerhalb der erforderlichen Failover-Zeit erkennen zu können.

- Sie können richtlinienbasierte IPSec VPN-Tunnel und routenbasierte IPSec-Tunnel auf derselben ESG-Appliance konfigurieren. Sie können jedoch keinen richtlinienbasierten Tunnel und routenbasierten Tunnel mit derselben VPN-Peer-Site konfigurieren.

- NSX unterstützt maximal 32 VTIs auf einer einzelnen ESG-Appliance. Das heißt, Sie können Sie maximal 32 routenbasierte VPN-Peer-Sites konfigurieren.

-

NSX unterstützt keine Migration der vorhandenen richtlinienbasierten IPSec-VPN-Tunnel mit routenbasierten Tunneln oder umgekehrt.

Weitere Informationen zum Konfigurieren einer routenbasierten IPSec-VPN-Site finden Sie unter Konfigurieren einer routenbasierten IPSec-VPN-Site.

Ein detailliertes Beispiel zum Konfigurieren eines routenbasierten IPSec-VPN-Tunnels zwischen einer lokalen NSX Edge und einem Cisco CSR 1000V VPN-Remote-Gateway finden Sie unter Verwenden einer Cisco CSR 1000V-Appliance.