In diesem Abschnitt werden häufig auftretende Konfigurationsprobleme im Zusammenhang mit L2-VPN erläutert.

Für das folgenden Verfahren gilt Folgendes:

- Die Schritte 1, 2 und 3 können nur dann angewendet werden, wenn der L2-VPN-Dienst für einen SSL-Tunnel ausgeführt wird.

- Die Schritte 4, 5 und 6 können angewendet werden, wenn der L2-VPN-Dienst sowohl für SSL- als auch für IPSec-Tunnel ausgeführt wird.

Problem

Die folgenden Konfigurationsprobleme sind spezifisch für L2-VPN-Clients, die SSL VPN-Tunnel für das Routing des Datenverkehrs verwenden:

- Der L2-VPN-Client wurde konfiguriert, aber die mit dem Internet verbundene Firewall lässt über den Ziel-Port 443 keinen Datenverkehr im Tunnel zu.

- Der L2-VPN-Client wurde für die Validierung von Serverzertifikaten konfiguriert, jedoch nicht mit dem korrekten CA-Zertifikat oder FQDN.

Die folgenden Konfigurationsprobleme treten häufig bei L2 VPN-Clients auf, die SSL VPN-Tunnel oder IPSec VPN-Tunnel für das Routing des Datenverkehrs verwenden:

- Der L2-VPN-Server wurde konfiguriert, aber NAT oder die Firewallregel wurde nicht auf der mit dem Internet verbundenen Firewall erstellt.

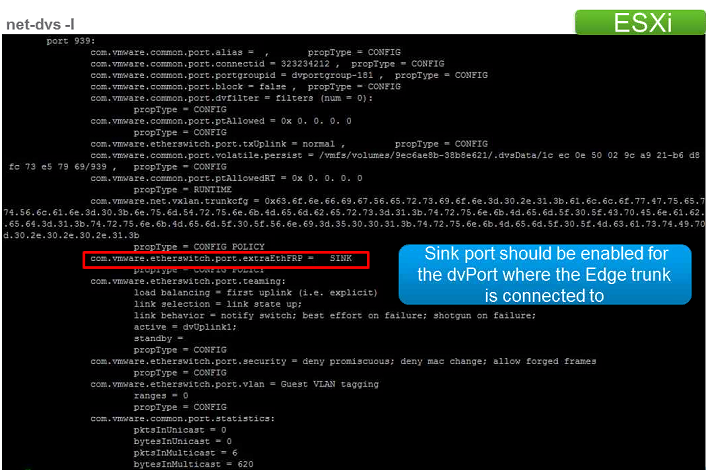

- Die Trunk-Schnittstelle wird nicht von einer verteilten bzw. standardmäßigen Portgruppe gestützt.

Hinweis: Beachten Sie für L2 VPN für SSL-Tunnel Folgendes:

- Der L2-VPN-Server überwacht standardmäßig Port 443. Dieser Port ist über die L2-VPN-Servereinstellungen konfigurierbar.

- Der L2-VPN-Client stellt standardmäßig eine ausgehende Verbindung zu Port 443 her. Dieser Port ist über die L2-VPN-Client-Einstellungen konfigurierbar.