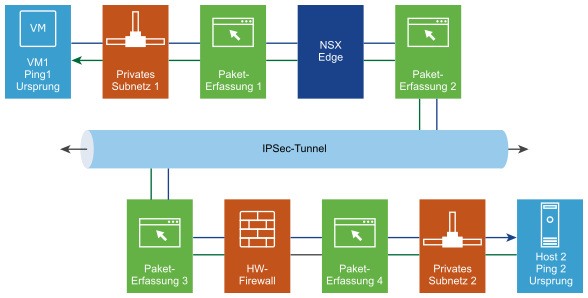

Wenn ein IPSec-VPN-Tunnel instabil wird, erfassen Sie die NSX Data Center for vSphere-Produktprotokolle, um mit der grundlegenden Fehlerbehebung zu beginnen. Sie können Paketerfassungssitzungen auf dem Datenpfad einrichten und einige Befehle der NSX Edge-Befehlszeilenschnittstelle ausführen, um die Ursachen der Tunnelinstabilität zu ermitteln.

Wenden Sie das folgende Verfahren an, um die Ursachen der IPSec-VPN-Tunnelinstabilität zu beheben.

Voraussetzungen

Stellen Sie vor dem Einrichten von Paketerfassungssitzungen auf dem Datenpfad sicher, dass die folgenden Anforderungen erfüllt werden:

- Pakete können an den UDP-Ports 500 und 4500 gesendet und empfangen werden.

- Der Datenverkehr kann laut Firewallregeln die Ports 500 und 4500 passieren.

- Die Firewallregeln lassen ESP-Pakete (Encapsulating Security Payload) zu.

- Das Routing über das lokale Subnetz ist ordnungsgemäß konfiguriert.

- Überprüfen Sie die MTU-Konfiguration auf Fragmentierungsprobleme, indem Sie eine geringe Ping-Nutzlast und dann eine größere Ping-Nutzlast an die IP-Adresse am Ende des Tunnels senden.