Nachdem NSX Intelligence Daten zum Netzwerkdatenverkehrsfluss erfasst hat, generiert die NSX Suspicious Traffic-Engine Netzwerkbedrohungsanalysen für diese erfassten Daten und meldet auf der Seite Ereignisse alle verdächtigen Datenverkehrsereignisse, die sie entdeckt hat. Sie können Informationen zu verdächtigen Datenverkehrsereignissen entweder in einem Blasendiagramm, in einem Raster oder in beiden Formaten anzeigen.

Voraussetzungen

- NSX Intelligence 3.2 oder höher muss aktiviert sein, und die NSX Suspicious Traffic-Detektors müssen eingeschaltet werden. Siehe Erste Schritte beim Erkennen von verdächtigem Netzwerkdatenverkehr mit NSX Intelligence.

- Sie müssen bei NSX Manager mit einer der folgenden NSX-Rollen angemeldet sein.

- Unternehmensadministrator

- Sicherheitsadministrator

Verwalten verdächtiger Datenverkehrsereignisse

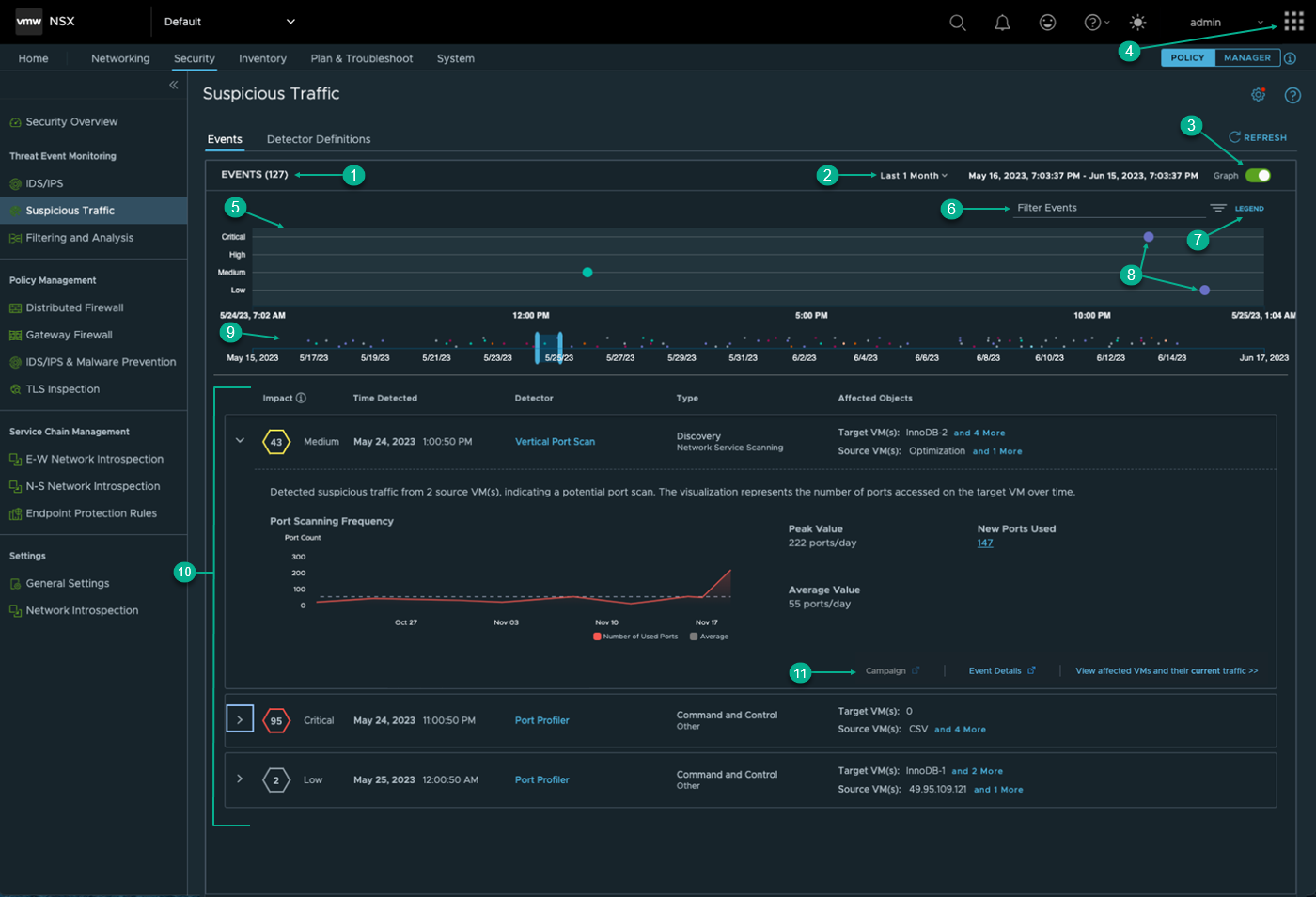

Wenn Sie zu navigieren, werden die Datenverkehrsereignisse standardmäßig sowohl in einem Blasendiagramm als auch in einem Raster angezeigt, wie in der folgenden Abbildung dargestellt. In der Tabelle, die dem Bild folgt, werden die nummerierten Abschnitte beschrieben, die im Bild hervorgehoben sind.

Abschnitt |

Beschreibung |

|---|---|

1 |

Gibt die Gesamtzahl der Erkennungen verdächtiger Datenverkehrsereignisse an, die die NSX Suspicious Traffic-Funktion während des ausgewählten Zeitraums gemeldet hat. |

2 |

In diesem Abschnitt wählen Sie den Zeitraum aus, den das System verwendet, um zu bestimmen, welche historischen Daten zu den erkannten Ereignissen von NSX Suspicious Traffic auf dieser Seite der Benutzeroberfläche gemeldet werden. Der Zeitraum ist relativ zum aktuellen Zeitpunkt und umfasst einen bestimmten Zeitraum in der Vergangenheit. Der Standardzeitraum ist Letzte 1 Stunde. Um den ausgewählten Zeitraum zu ändern, klicken Sie auf den aktuell ausgewählten Zeitraum und wählen im Dropdown-Menü einen anderen aus. Die verfügbaren Optionen sind Letzte 1 Stunde, Letzte 12 Stunden, Letzte 24 Stunden, Letzte 1 Woche, Letzte 2 Wochen und Letzter 1 Monat. |

3 |

Die Umschaltoption Diagramm bestimmt, ob das Blasendiagramm angezeigt wird. Wenn die Umschaltoption Diagramm deaktiviert ist, werden Informationen zu verdächtigen Datenverkehrsereignissen nur im Raster angezeigt. Standardmäßig ist die Umschaltoption auf Ein gestellt. |

4 |

Wenn die NSX Network Detection and Response-Funktion aktiviert ist, wird bei der Anzeige der NSX Suspicious Traffic-Benutzeroberfläche das Anwendungsstartsymbol Um weitere Details zu den erkannten anomalen Ereignissen über die NSX Network Detection and Response-Benutzeroberfläche anzuzeigen, klicken Sie auf das |

5 |

Dieses Blasendiagramm bietet eine visuelle Zeitleiste, die zeigt, wann die erkannten Ereignisse während des ausgewählten Zeitraums aufgetreten sind. Jedes Ereignis wird basierend auf dem Schweregrad des verdächtigen Datenverkehrsereignisses dargestellt. Im Folgenden sind die Schweregradkategorien und die entsprechenden Schweregradwerte aufgeführt.

|

6 |

Mit dem Filterbereich können Sie die verdächtigen Datenverkehrsereignisse eingrenzen, die für den ausgewählten Zeitraum angezeigt werden. Klicken Sie auf Ereignisse filtern und wählen Sie aus dem Dropdown-Menü die Filter aus, die Sie anwenden möchten, sowie bestimmte Elemente in dem angezeigten sekundären Dropdown-Menü. Zu den verfügbaren Filtern gehören die folgenden.

|

7 |

Klicken Sie auf Legende um die verschiedenen Arten von Blasen aufzulisten, die im Blasendiagramm angezeigt werden können. In der folgenden Liste werden die einzelnen Blasen und die Art des verdächtigen Datenverkehrsereignisses, das sie darstellen, beschrieben.

|

8 |

Jede Blase im Diagramm stellt ein verdächtiges Datenverkehrsereignis oder mehrere Ereignisse dar, die während des ausgewählten Zeitraums aufgetreten sind. Die Farbe oder Art der Blase repräsentiert die Taktik, die der Angreifer während des entdeckten Angriffs verwendet hat. Weitere Informationen finden Sie in den Beschreibungen in der Legende. |

9 |

Mit dem Schieberegler für das Zeitfenster können Sie verdächtige Datenverkehrsereignisse anzeigen, die innerhalb einer Teilmenge des ausgewählten Zeitraums aufgetreten sind. Der blau hervorgehobene Bereich entspricht der Darstellung im Blasendiagramm. Je weiter Sie den Schieberegler nach rechts oder links bewegen, desto aktueller wird das Blasendiagramm mit den verdächtigen Datenverkehrsereignissen, die in dem durch den Schieberegler hervorgehobenen Zeitraum aufgetreten sind. Wenn es verdächtige Datenverkehrsereignisse gibt, die etwa zur gleichen Zeit aufgetreten sind, werden diese durch eine Blase Mehrere Ereignisse dargestellt. Wenn Sie den Schieberegler nach rechts bewegen, werden Sie feststellen, dass sich die Blase Mehrere Ereignisse in mehrere Blasen erweitert, die die verschiedenen verdächtigen Datenverkehrsereignisse darstellen, die in diesem Zeitraum aufgetreten sind. |

10 |

Das Raster zeigt Informationen zu jedem verdächtigen Datenverkehrsereignis an, das die NSX Suspicious Traffic-Funktion während des ausgewählten Zeitraums identifiziert hat. Wenn sie nicht erweitert ist, werden in einer Zeile die folgenden wichtigen Ereignisdaten angezeigt.

Der Beispiel-Screenshot zeigt auch eine erweiterte Zeile. Wenn eine Zeile erweitert wird, werden weitere Ereignisinformationen angezeigt. Die Details umfassen eine Zusammenfassung des erkannten Ereignisses und eine Erläuterung für die Visualisierung oder weitere Ereignisdaten, die in der erweiterten Zeile angezeigt werden. Im obigen Screenshot wird in der erweiterten Zeile beispielsweise eine Zusammenfassung des erkannten Ereignisses und eine Erläuterung der Visualisierung angezeigt. Nicht alle verdächtigen Datenverkehrsereignisse werden visuell dargestellt. Für andere werden nur weitere detaillierte Daten angezeigt. |

11 |

In einer erweiterten Zeile können auch ein oder mehrere Links in der unteren rechten Ecke angezeigt werden. Wenn Sie auf einen Link klicken, gelangen Sie zu einer anderen Seite der Benutzeroberfläche, auf der weitere Informationen über das erkannte Ereignis bereitgestellt werden. Im Folgenden sind die verfügbaren Links aufgeführt, sofern sie für das verdächtige Datenverkehrsereignis zutreffen. Der folgende Link kann aktiviert sein, auch wenn die NSX Network Detection and Response-Funktion nicht aktiviert ist.

Wenn die NSX Network Detection and Response-Anwendung aktiviert ist, können auch die folgenden Links verfügbar sein, sofern sie für das Ereignis zutreffen.

|

in der oberen rechten Ecke der Benutzeroberfläche angezeigt.

in der oberen rechten Ecke der Benutzeroberfläche angezeigt.