Die Funktion für NSX Intelligence-Empfehlungen bietet Empfehlungen zur Unterstützung der Mikrosegmentierung Ihrer Anwendungen.

Das Generieren einer NSX Intelligence-Empfehlung beinhaltet Empfehlungen für Sicherheitsrichtlinien, Richtlinien-Sicherheitsgruppen und Dienste für die Anwendung. NSX Intelligence erstellt die Empfehlungen basierend auf dem Datenverkehrsmuster bei der Kommunikation zwischen virtuellen Maschinen (VMs) und physischen Servern in Ihrer NSX-Umgebung.

Sie können eine NSX Intelligence-Empfehlung generieren, indem Sie die Eingabeentitäten von Gruppen oder 100 VMs und physischen Servern oder eine Kombination aus Gruppen, VMs und physischen Servern oder vorhandenen Sicherheitsrichtlinien auswählen. Die Gesamtanzahl der VMs und physischen Server, die Sie als Eingabe auswählen können, darf 100 dieser Entitäten nicht überschreiten. Die Gesamtanzahl der effektiven VMs und physischen Server, die Sie in einer Eingabe verwenden können, die Gruppen, VMs oder physische Server enthält, darf 250 Eingabeentitäten nicht überschreiten.

Wenn Sie z. B. 50 VMs und 50 physische Server als Teil Ihrer Empfehlungseingabeentitäten auswählen, können Sie nur Gruppen in Kombination mit nicht mehr als 150 Computing-Mitgliedern auswählen.

Sie können nur eine neue Empfehlung für Sicherheitsgruppen generieren, die im Richtlinienmodus erstellt wurden. Die Sicherheitsgruppen müssen mindestens einen der unterstützten Mitgliedstypen aufweisen, damit die Funktion NSX Intelligence eine Empfehlungsanalyse für diese Sicherheitsgruppen starten kann. Zu den unterstützten Mitgliedstypen gehören virtuelle Maschinen, physische Server, virtuelle Netzwerkschnittstellen (VIFs), logische Ports und logische Switches. Wenn mindestens ein unterstützter Mitgliedstyp in der Sicherheitsgruppe enthalten ist, kann die Empfehlungsanalyse fortgesetzt werden, aber nicht unterstützte Mitgliedstypen werden während der Empfehlungsanalyse nicht berücksichtigt.

Es gibt mehrere Möglichkeiten, eine Empfehlung mithilfe der NSX Intelligence-Benutzeroberfläche zu generieren. In der folgenden Vorgehensweise werden die verfügbaren Methoden beschrieben.

Voraussetzungen

Aktivieren Sie NSX Intelligence 3.2 oder höher auf der NSX Application Platform 3.2 oder höher. Weitere Informationen finden Sie im Dokument Aktivieren und Aktualisieren von VMware NSX Intelligence 3.2 oder höher.

Stellen Sie sicher, dass Sie über die erforderlichen Rechte zum Generieren von Empfehlungen verfügen. Weitere Informationen hierzu finden Sie unter Rollenbasierte Zugriffssteuerung in NSX Intelligence.

Prozedur

- Melden Sie sich über Ihren Browser unter https://<nsx-manager-ip-address> mit den entsprechenden Rechten bei einem NSX Manager an.

- Initiieren Sie die Generierung einer neuen Empfehlung mithilfe einer der folgenden Methoden.

Startpunkt

Nächster Schritt

Wählen Sie Planen und Fehler beheben > Empfehlungen aus.

Klicken Sie auf Neue Empfehlungen starten.

Wählen Sie Planen und Fehler beheben > Entdecken und Ergreifen von Aktionen

- Klicken Sie auf das Symbol für Empfehlungen

, das sich links im Flows-Balken befindet.

, das sich links im Flows-Balken befindet. Wählen Sie Empfehlungen starten aus.

Wählen Sie als Empfehlungen für eine oder mehrere Gruppen Planen und Fehler beheben > Entdecken und Ergreifen von Aktionen aus.

Stellen Sie sicher, dass die Ansicht Gruppen im Ansichtsauswahlbereich Sicherheit ausgewählt ist.

Klicken Sie mit der rechten Maustaste auf den Knoten für die Gruppe, für die Sie eine Empfehlung generieren möchten. Alternativ können Sie einen oder mehrere Gruppenknoten mit dem Auswahlsymbol

auswählen.

auswählen.Klicken Sie mit der rechten Maustaste auf die Knoten in Ihrer Auswahl und wählen Sie im Dropdown-Menü Empfehlung starten aus.

Wenn Sie alternativ das Auswahlsymbol

verwendet haben, um Ihre Auswahl vorzunehmen, klicken Sie auf das Empfehlungssymbol

verwendet haben, um Ihre Auswahl vorzunehmen, klicken Sie auf das Empfehlungssymbol  im Bereich Ausgewählt.

im Bereich Ausgewählt.

Für Empfehlungen für VMs oder physische Server wählen Sie Planen und Fehler beheben > Entdecken und Ergreifen von Aktionen.

Wählen Sie mindestens eine VM oder einen physischen Server oder eine Kombination aus beidem aus.

Klicken Sie im Ansichtsauswahlbereich Sicherheit auf den Pfeil nach unten neben Gruppen und wählen Sie Berechnungen.

Klicken Sie auf Alle und wählen Sie in der Liste der verfügbaren Elemente bestimmte VMs oder physische Server oder eine Kombination aus beiden aus. Klicken Sie alternativ auf Alle > Alle Typen anzeigen und wählen Sie im Dropdown-Menü VMs oder Physische Server aus.

Klicken Sie auf Übernehmen.

Klicken Sie auf das Symbol für Empfehlungen

, das sich links im Flows-Balken befindet.

, das sich links im Flows-Balken befindet.Wählen Sie Empfehlungen für die gefilterten Berechnungen starten.

Wenn Sie die Berechnungseinheitsknoten alternativ mit dem Auswahlsymbol

ausgewählt haben, klicken Sie auf das Empfehlungssymbol

ausgewählt haben, klicken Sie auf das Empfehlungssymbol  im Bereich Ausgewählt.

im Bereich Ausgewählt.

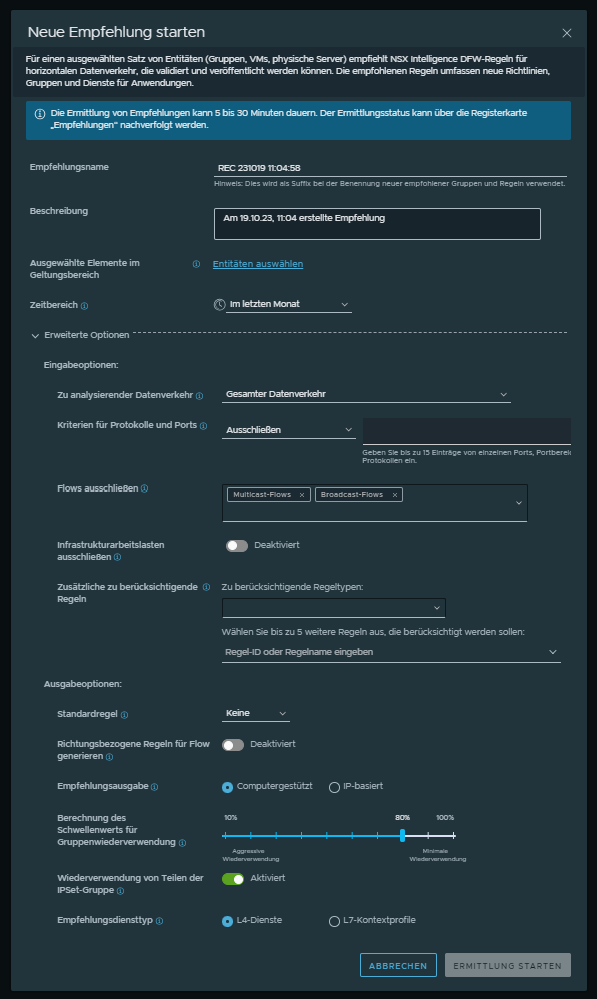

"Die folgende Abbildung zeigt die Standardwerte, die beim Initiieren einer neuen Empfehlung verwendet werden."

- Klicken Sie auf das Symbol für Empfehlungen

- Ändern Sie im Dialogfeld Neue Empfehlung starten den Standardwert für das Textfeld Empfehlungsname.

Geben Sie einen Namen ein, der die Anwendung widerspiegelt, für die die Mikrosegmentierung durchgeführt wird. Dieser Name wird beim Erstellen der Namen der empfohlenen Gruppen und Regeln verwendet, die während der Empfehlungsanalyse erstellt wurden.

- Ändern Sie den Standardwert für das Textfeld Beschreibung, um die Informationen über die Empfehlung leichter wieder aufzurufen.

- Definieren oder ändern Sie die VMs oder physischen Server, die als Begrenzung für die Sicherheitsrichtlinien-Empfehlung verwendet werden sollen.

- Klicken Sie im Abschnitt Ausgewählte Elemente im Geltungsbereich auf Entitäten auswählen. Wenn Sie die Gruppen, die VMs oder die physischen Server bereits vor dem Start einer neuen Empfehlung ausgewählt haben, können Sie auf den Link zur Anzahl der ausgewählten Entitäten klicken, um Ihre aktuelle Auswahl zu bearbeiten.

- Um im Dialogfeld Entitäten auswählen eine oder mehrere Gruppen auszuwählen, die Sie einbeziehen möchten, klicken Sie auf Gruppen. Um die VMs oder physischen Server auszuwählen, die Sie als Begrenzung für die Analyse verwenden möchten, klicken Sie auf die Registerkarte VMs oder auf die Registerkarte Physische Server und treffen Sie Ihre Auswahl.

Sie können Gruppen und bis zu 100 VMs oder physische Server auswählen, aber insgesamt nicht mehr als 250 effektive Berechnungseinheiten, die für den Empfehlungsgrenzwert verwendet werden sollen. Deaktivieren Sie die Entitäten, die Sie nicht einschließen möchten. Sie können auch auf Filter klicken und die gewünschten Attribute auswählen, die verwendet werden, um Gruppen, VMs oder physische Server zu filtern, die ausgewählt werden sollen. Klicken Sie auf Löschen, um die Auswahl aller aktuell ausgewählten Entitäten aufzuheben.

- Klicken Sie auf Speichern.

- (Optional) Wenn das System festgestellt hat, dass es bereits vorhandene Abschnitte einer verteilten Firewall (DFW) gibt, die mit den Gruppen verbunden sind, die Sie im vorherigen Schritt ausgewählt haben, wird das Dialogfeld Abschnitt „Verteilte FW“ auswählen angezeigt. Wenn Sie einen bestehenden L4- oder L7-Abschnitt der verteilten Firewall (DFW) verwenden möchten, wählen Sie einen aus der Liste aus. Wenn das System einen neuen Abschnitt erstellen soll, wählen Sie Neuen Abschnitt erstellen aus.

- (Optional) Klicken Sie auf Speichern.

Das System aktualisiert das Textfeld Ausgewählte Elemente im Geltungsbereich mit Links, die die Anzahl der ausgewählten Entitäten angeben. Klicken Sie auf die Links mit der Anzahl, um Ihre Auswahl zu ändern.

Wenn Sie während der Empfehlungsanalyse die Verwendung eines vorhandenen Abschnitts für verteilte Firewall (DFW) ausgewählt haben, gibt das System den Abschnitt an, der unter dem Textfeld Ausgewählte Elemente im Geltungsbereich angezeigt wird.

- (Optional) Ändern Sie im Textfeld Zeitbereich den angezeigten Standardwert.

Der Standardwert ist Im letzten Monat. Die Datenverkehrsflüsse, die zwischen den ausgewählten VMs oder physischen Servern oder Gruppen von VMs oder physischen Servern im ausgewählten Zeitbereich stattfanden, werden während der Empfehlungsanalyse verwendet. Weitere Werte für den Zeitbereich zur Auswahl sind In der letzten Stunde, In den letzten 12 Stunden, In den letzten 24 Stunden, In der letzten Woche und In den letzten 2 Wochen.

- Erweitern Sie den Abschnitt Erweiterte Optionen.

- Ändern Sie im Unterabschnitt Eingabeoptionen die zugewiesenen Standardwerte nach Bedarf.

Wenn Sie keinen vorhandenen DFW-Abschnitt verwenden, können Sie die standardmäßig zugewiesenen Werte ändern. Wenn Sie einen vorhandenen DFW-Abschnitt verwenden möchten, werden die in diesem Abschnitt angezeigten Werte aus diesem vorhandenen DFW-Abschnitt bezogen.

- Wählen Sie im Dropdown-Menü Zu analysierender Datenverkehr den Typ der Datenverkehrsflüsse aus, der in der Empfehlungsanalyse berücksichtigt werden soll. Die Standardeinstellung ist All Traffic.

Eingehender und ausgehender Datenverkehr – Alle Datenverkehrsfluss-Typen, die von innerhalb der Anwendungsgrenze nach außerhalb der Grenze und von außerhalb der Anwendungsgrenze nach innerhalb der Grenze fließen.

Eingehender Datenverkehr – Nur Datenverkehrsflüsse, die außerhalb ihrer Anwendungsbegrenzung liegen, werden berücksichtigt.

Gesamter Datenverkehr – Alle ausgehenden, eingehenden und interne Anwendungsdatenverkehrsfluss-Typen werden berücksichtigt.

Eingehender und in der Anwendung abgewickelter Datenverkehr – Alle Datenverkehrsfluss-Typen, die von inner- und außerhalb Ihrer Anwendungsbegrenzung stammen, werden berücksichtigt.

- Wählen Sie im Abschnitt Kriterien für Protokolle und Ports die Option Ausschließen oder Beliebige Übereinstimmung aus, um anzugeben, ob Sie die Ports, Portbereiche oder Protokolle, die Sie in das Textfeld eingeben, ausschließen oder abgleichen möchten.

Standardmäßig werden bei der Empfehlungsanalyse die Datenverkehrsflüsse verwendet, die von allen bekannten Ports und Prüfplänen während des angegebenen Zeitraums in Ihrer Umgebung aufgetreten sind. Um die Datenverkehrsflüsse zu filtern, die während der Empfehlungsanalyse verwendet werden, geben Sie eine beliebige Kombination von bis zu 15 Einträgen von einzelnen Ports, Portbereichen oder Protokollen ein, deren Datenverkehrsflüsse Sie entweder ausschließen oder verwenden möchten, um einem der Einträge zu entsprechen. Beispiel: 88, 90-98, TCP:100-111, UDP.

- Geben Sie im Abschnitt Flows ausschließen die Typen der Datenverkehrsflüsse an, die von der Empfehlungsanalyse ausgeschlossen werden sollen.

Standardmäßig werden Multicast- und Broadcast-Flows ausgeschlossen. Sie können einen oder beide Flow-Typen deaktivieren, indem Sie auf X neben dem Namen des Flow-Typs klicken.

- Wenn Sie Infrastrukturberechnungseinheiten von der neuen Empfehlungsanalyse ausschließen möchten, aktivieren Sie die Umschaltoption Infrastrukturarbeitslasten ausschließen.

Wenn Sie diesen Schalter aktivieren, schließt die Empfehlungs-Engine alle Infrastrukturberechnungseinheiten und damit aufgetretene Datenverkehrsflüsse aus der Empfehlungsanalyse aus. Die Empfehlungs-Engine verwendet keine Gruppen mehr, die Infrastruktureinheiten enthalten. Die Kontexteingabe ändert sich auch dann nicht, wenn sie Infrastrukturberechnungseinheiten enthält. Die Empfehlungs-Engine empfiehlt jedoch keine Firewallregeln, deren Regelquelle oder Regelziel Infrastrukturberechnungseinheiten enthält.

Weitere Informationen hierzu finden Sie unter Verwalten von Berechnungseinheitsklassifizierungen in NSX Intelligence.

- Geben Sie im Abschnitt Zusätzliche zu berücksichtigende Regeln optional Regeln an, die auch verwendet werden sollen, um zu bestimmen, welche Datenverkehrsflüsse als nicht segmentiert betrachtet werden.

Standardmäßig verwendet die Empfehlungs-Engine die Regel, bei der Source und Destination den Wert

Anyaufweisen.Wenn Sie möchten, dass weitere Regeln während der Empfehlungsanalyse berücksichtigt werden, können Sie bis zu drei Regeltypen im Dropdown-Menü Zu berücksichtigende Regeln auswählen oder aus dem Dropdown-Menü Zusätzliche zu berücksichtigende Regeln bis zu fünf bestimmte Regeln auswählen.

Regeltypen oder bestimmte Regeln Beschreibung Regeln mit ANYin SourceWenn diese Option ausgewählt ist, werden nicht standardmäßige Regeln, deren Source-Wert

ANYlautet, als Standardregeln betrachtet. Datenverkehrsflüsse, die auf diese Regeln stoßen, werden als nicht mikrosegmentiert betrachtet. Bei der Wiederverwendung bestehender Abschnitte werden diese zusätzlichen Standardregeln bei Änderungen nicht berücksichtigt.Regeln mit ANYin DestinationWenn diese Option ausgewählt ist, werden nicht standardmäßige Regeln, deren Destination-Wert

ANYlautet, als Standardregeln betrachtet. Datenverkehrsflüsse, die auf diese Regeln stoßen, werden als nicht mikrosegmentiert betrachtet. Bei der Wiederverwendung bestehender Abschnitte werden diese zusätzlichen Standardregeln bei Änderungen nicht berücksichtigt.Regeln mit ANYin ServiceWenn diese Option ausgewählt ist, werden nicht standardmäßige Regeln, deren Service-Wert

ANYlautet, als Standardregeln betrachtet. Datenverkehrsflüsse, die auf diese Regeln stoßen, werden als nicht mikrosegmentiert betrachtet. Bei der Wiederverwendung bestehender Abschnitte werden diese zusätzlichen Standardregeln bei Änderungen nicht berücksichtigt.Liste der spezifischen Regel-IDs oder Regelnamen "Diese Liste kann bis zu fünf Regel-IDs oder Regelnamen enthalten, die als zusätzliche Standardregeln betrachtet werden." Datenverkehrsflüsse, die auf die Standardregeln treffen, und diese Regeln werden als nicht mikrosegmentiert betrachtet. Bei der Wiederverwendung bestehender Abschnitte werden diese zusätzlichen Standardregeln bei Änderungen nicht berücksichtigt.

- Wählen Sie im Dropdown-Menü Zu analysierender Datenverkehr den Typ der Datenverkehrsflüsse aus, der in der Empfehlungsanalyse berücksichtigt werden soll. Die Standardeinstellung ist All Traffic.

- Im Unterabschnitt Ausgabeoptionen des Dialogfelds Neue Empfehlung starten können Sie optional Änderungen an den Standardeinstellungen vornehmen.

- Wählen Sie im Dropdown-Menü Standardregel die Konnektivitätsstrategie aus, die verwendet werden soll, um die Standardregel für die Sicherheitsrichtlinie zu erstellen. Je nach dem von Ihnen gewählten Wert für die Konnektivitätsstrategie wird eine entsprechende Aktion für die Regel festgelegt. Der Standardwert lautet Keine.

Negativliste – Erstellt eine standardmäßige Genehmigungsregel.

Positivliste – Erstellt eine standardmäßige Ablageregel.

Keine – Es wird keine Standardregel erstellt.

- Aktivieren Sie die Umschaltoption Richtungsbezogene Regeln für Flow generieren, wenn Sie möchten, dass die Empfehlungs-Engine präzisere Regeln erstellt und empfiehlt, die auf der Richtung der nicht mikrosegmentierten Datenverkehrsflüsse basieren.

Während der Empfehlungsanalyse werden nicht segmentierte Datenverkehrsflüsse mit unterschiedlichen Richtungen nicht zusammengefasst, um eine neue Regel zu empfehlen. Die Quellgruppen und Zielgruppen einer empfohlenen Regel bestehen entweder aus Mitgliedern von Kontextprofilen oder Nicht-Mitgliedern von Kontextprofilen. Die Empfehlungsgrenze wird durch die Auswahl definiert, die Sie im Abschnitt Ausgewählte Elemente im Geltungsbereich des Dialogfelds Neue Empfehlung starten getroffen haben. Die DFW-Empfehlung, die sich aus der Analyse ergibt, hilft sicherzustellen, dass keine externe Entität eine Erlaubnisregel hat, die Empfehlungsgrenze zu überschreiten, es sei denn, es gab einen expliziten Flow von einer externen Entität zu einer Entität mit der angegebenen Empfehlungsgrenze.

- Ändern Sie bei Bedarf den Standardwert für die Empfehlungsausgabe.

Computergestützt ist der verwendete Standardausgabemodus. Dieser Modus bedeutet, dass die von der Empfehlungs-Engine generierte DFW-Richtlinienempfehlung Gruppen enthält, deren Mitglieder VMs, physische Server oder beides sind.

Wenn der IP-basierte-Empfehlungsausgabemodus ausgewählt ist, enthält die generierte DFW-Richtlinienempfehlung Gruppen, deren Mitglieder IP Set-Objekte mit einer statischen Liste von IP-Adressen sind. Eine IP-basierte Empfehlung ist nicht fest an eine VM gebunden. Wenn eine VM gelöscht und ihre IP-Adresse einer neuen VM zugewiesen wird, wird die neue VM derselben Gruppe zugewiesen. NSX Intelligence wendet auf die neue VM auch die vorhandenen DFW-Richtlinien für die Gruppe an.

- Ändern Sie den Standardwert für Berechnung des Schwellenwerts für Gruppenwiederverwendung so, wie Sie es für die Erstellung der Regelempfehlung für angemessen halten.

Sie können den prozentualen Schwellenwert zwischen 10 und 100 festlegen. Der Wert gibt an, wie streng das System vorhandene berechnungsbasierte Gruppen (Nicht-IP-Set-Gruppen) wiederverwendet, um die erkannten Flows abzudecken, die nicht mikrosegmentiert sind. "Verwenden Sie diesen Wert, um zu steuern, ob vorhandene Gruppen wiederverwendet oder neue Gruppen erstellt werden sollen." Die Funktion Gruppenwiederverwendung ist für jeden Empfehlungsauftrag mit vorhandener Sicherheitsrichtlinie oder neuer Sicherheitsrichtlinie anwendbar.

Wenn Sie diesen Wert auf 100 festlegen, dürfen die für die Empfehlung ausgewählten Gruppen keine überflüssigen Berechnungseinheiten aufweisen. Die Computing-Mitglieder einer Gruppe müssen nicht mit den geleakten Berechnungseinheiten identisch sein. Wenn die geleakten Berechnungseinheiten beispielsweise [VM1, VM2] sind und Gruppe G1 [VM1] als Mitglied hat und Gruppe G2 [VM2] als Mitglied hat, sind die Computing-Mitglieder von G1 und G2 nicht mit den geleakten Berechnungseinheiten identisch, aber sie können zusammen genommen werden, um die geleakten Berechnungseinheiten [VM1, VM2] abzudecken.

Die Verwendung eines sehr hohen Werts kann jedoch dazu führen, dass mehr neue Gruppen erstellt werden, da vorhandene Gruppen weniger wahrscheinlich in geänderten Regeln wiederverwendet werden.

Wenn Sie diesen Wert auf niedrigere Werte wie 10 oder 20 festlegen, können auch berechnungsbasierte Gruppen mit anderen Mitgliedern als den Berechnungsentitäten, die das System gruppieren möchte, als zusätzliche Regelquellen oder -ziele ausgewählt werden. Die Verwendung eines niedrigeren Werts kann zu einer Wiederverwendung aggressiver Gruppen führen, weshalb weniger neue Gruppen empfohlen werden.

- Deaktivieren Sie die Umschaltoption Wiederverwendung von Teilen der IP Set-Gruppe, wenn Sie möchten, dass die Empfehlungs-Engine während der Empfehlungsanalyse nur bestehende IP-Gruppen wiederverwendet, deren IP-Satz mit dem IP-Satz der geleakten IPs übereinstimmt.

Diese Umschaltoption ist standardmäßig aktiviert.

- Ändern Sie bei Bedarf den Wert für Empfehlungsdiensttyp.

Der Standardtyp ist L4-Dienste, der sich aus dem entsprechenden Transportschichtport und -Protokoll zusammensetzt. Alternativ können Sie L7-Kontextprofile auswählen, um anzugeben, dass Sie eine Protokollregelempfehlung auf Anwendungsebene verwenden möchten.

Wenn Sie mit NSX Intelligence Version 4.1.1 einen vorhandenen L7-DFW-Abschnitt im Bereich Ausgewählte Elemente im Geltungsbereich des Dialogfelds ausgewählt haben, werden L7-Regelempfehlungen für vorhandene Abschnitte hinzugefügt. Weitere Informationen finden Sie unter Empfehlung für vorhandene DFW-Abschnitte.

- Wählen Sie im Dropdown-Menü Standardregel die Konnektivitätsstrategie aus, die verwendet werden soll, um die Standardregel für die Sicherheitsrichtlinie zu erstellen. Je nach dem von Ihnen gewählten Wert für die Konnektivitätsstrategie wird eine entsprechende Aktion für die Regel festgelegt. Der Standardwert lautet Keine.

- Um mit der Empfehlungsanalyse zu beginnen, klicken Sie auf Ermittlung starten.

NSX Intelligence verarbeitet die übermittelten Empfehlungsaufträge seriell. Im Durchschnitt kann es zwischen drei und vier Minuten dauern, bis die Verarbeitung einer Empfehlungsanalyse abgeschlossen ist, je nachdem, ob noch Empfehlungsaufträge verarbeitet werden müssen. Wenn NSX Intelligence viele Datenverkehrsflüsse analysieren muss, kann das Generieren einer Empfehlung 10 bis 15 Minuten dauern.

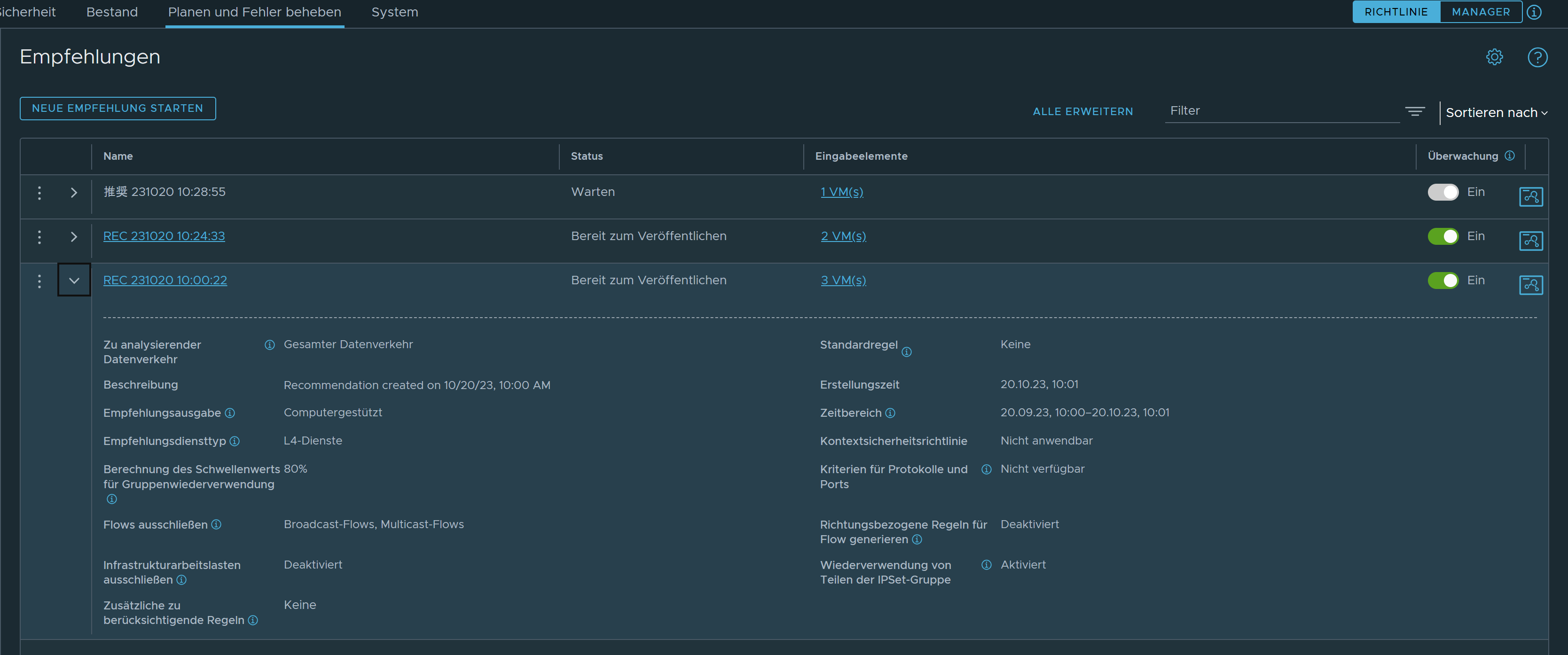

In der Tabelle Empfehlungen wird der Status des Empfehlungsauftrags angezeigt. Der folgende Screenshot zeigt ein Beispiel der Seite „Empfehlungen“, auf der ein Empfehlungsauftrag angezeigt wird, der auf die Verarbeitung wartet, und eine weitere Empfehlung, die bereit zum Veröffentlichen ist. In der erweiterten Zeile für die Empfehlung, die bereit zum Veröffentlichen ist, werden die zum Generieren dieser DFW-Empfehlung verwendeten Details angezeigt.

Den Status des Empfehlungsanalyseauftrags können Sie in der Spalte Status der Tabelle Empfehlungen verfolgen. Der Status wechselt wie folgt: Warten, Ermittlung wird ausgeführt, Bereit zum Veröffentlichen und Veröffentlicht.

Wenn das System keine Empfehlung generiert, wird der Wert

Statusauf Keine Empfehlungen verfügbar festgelegt. Wenn die Empfehlungsanalyse aus irgendeinem Grund fehlgeschlagen ist, wird der Status Fehlgeschlagen angezeigt.Empfehlungsaufträge mit dem Status Warten oder Ermittlung wird ausgeführt können abgebrochen werden. Klicken Sie auf das Menüsymbol für Aktionen

und wählen Sie Ermittlung abbrechen aus.

und wählen Sie Ermittlung abbrechen aus.Wenn ein Empfehlungsauftrag abgebrochen wird, wird der Auftrag aus der Empfehlungswarteschlange entfernt und sein Status wird in Ermittlung abgebrochen geändert. Wenn eine Empfehlungserkennung abgebrochen wurde, können Sie anschließend im Menü Aktionen für den Eintrag Überprüfen und erneut ausführen auswählen, Änderungen an Ihrer vorherigen Eingabeauswahl vornehmen und den Empfehlungsanalyseauftrag erneut senden.

Sie können auch Löschen im Menü Aktionen auswählen, sofern ein Empfehlungsauftrag den Status Warten, Ermittlung wird ausgeführt oder Ermittlung abgebrochen aufweist. Beim Löschen eines Empfehlungsauftrags werden alle Informationen der Auswahl entfernt, die Sie vor dem Initiieren der Empfehlungsanalyse getroffen hatten.

In der Spalte Eingabeentitäten werden die Elemente aufgelistet, die zum Generieren der Empfehlung verwendet wurden. Wenn Sie auf den verknüpften Text in dieser Spalte klicken, wird das Dialogfeld Ausgewählte Entitäten im schreibgeschützten Modus angezeigt. Sie überprüfen die Gruppen und deren Mitglieder sowie alle VMs, die in der Empfehlungsanalyse enthalten waren.

In der Spalte Überwachung wird angegeben, ob Änderungen für die ursprünglichen Eingabeentitäten überwacht werden, die zum Generieren der Empfehlung verwendet werden. Diese Funktion steht für Empfehlungen mit dem Status Bereit zum Veröffentlichen, Keine Empfehlungen verfügbar oder Fehlgeschlagen zur Verfügung. Sie können die Umschaltoption Überwachung ein- oder ausschalten. Wenn der Umschalter aktiviert ist, werden Änderungen im Geltungsbereich der Eingabeentitäten oder an der Konnektivitätsstrategie stündlich überprüft.

Wenn bei einer der verwendeten Eingabeentitäten Änderungen vorgenommen wurden, wird das Symbol für eine erkannte Änderung

neben dem Status Bereit zum Veröffentlichen, Keine Empfehlungen verfügbar oder Fehlgeschlagen angezeigt. Sie können die Änderungen überprüfen und die Empfehlung erneut ausführen. Weitere Informationen hierzu finden Sie unter NSX Intelligence-Empfehlungen erneut ausführen.

neben dem Status Bereit zum Veröffentlichen, Keine Empfehlungen verfügbar oder Fehlgeschlagen angezeigt. Sie können die Änderungen überprüfen und die Empfehlung erneut ausführen. Weitere Informationen hierzu finden Sie unter NSX Intelligence-Empfehlungen erneut ausführen.Wenn Sie auf das Arbeitsflächensymbol

auf der rechten Seite der Empfehlungszeile klicken, wird die Visualisierung der ausgewählten Entitäten auf der grafischen Arbeitsfläche unter der Benutzeroberfläche Planen und Fehler beheben > Entdecken und Ergreifen von Aktionen angezeigt. Wenn der angezeigte Empfehlungsstatus Veröffentlicht lautet, werden empfohlene Gruppen auf der grafischen Arbeitsfläche Entdecken und Ergreifen von Aktionen angezeigt, wenn Sie auf das Arbeitsflächensymbol klicken.

auf der rechten Seite der Empfehlungszeile klicken, wird die Visualisierung der ausgewählten Entitäten auf der grafischen Arbeitsfläche unter der Benutzeroberfläche Planen und Fehler beheben > Entdecken und Ergreifen von Aktionen angezeigt. Wenn der angezeigte Empfehlungsstatus Veröffentlicht lautet, werden empfohlene Gruppen auf der grafischen Arbeitsfläche Entdecken und Ergreifen von Aktionen angezeigt, wenn Sie auf das Arbeitsflächensymbol klicken.

- Wenn der Wert Status

Ready to Publishlautet, überprüfen Sie die generierte Empfehlung und entscheiden Sie, ob Sie sie veröffentlichen möchten. Weitere Informationen finden Sie unter Erstellte NSX Intelligence-Empfehlungen überprüfen und veröffentlichen.