Sichern Sie Arbeitslasten, die auf Bare Metal-Servern unter Windows Server 2016 ausgeführt werden.

- Physischen Arbeitslasten (Bare Metal-Server) und virtuellen Arbeitslasten

- Virtuellen Arbeitslasten und physischen Arbeitslasten (Bare Metal-Server)

- Physischen Arbeitslasten (Bare Metal-Server) und physischen Arbeitslasten (Bare Metal-Server)

Wenden Sie DFW-Regeln an, um eingehenden und ausgehenden Datenverkehr durch die Netzwerke L2 und L3 zwischen Arbeitslasten auf einem Bare Metal-Server unter Windows Server 2016 und virtuellen oder physischen Arbeitslasten zu verteilen.

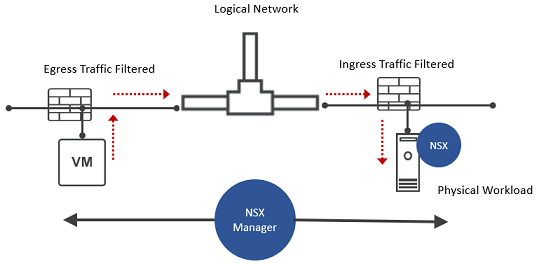

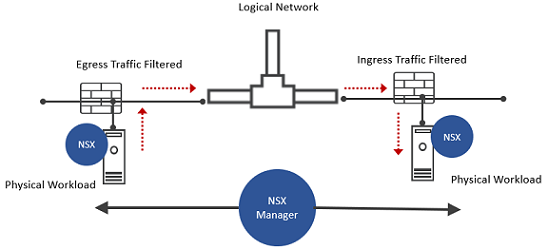

Ein paar Anwendungsfälle, bei denen eingehender und ausgehender Datenverkehr auf dem Bare Metal-Server unter Windows gefiltert werden.

Datenverkehr zwischen virtuellen und physischen Bare Metal-Arbeitslasten

Datenverkehr zwischen physischen Bare Metal-Arbeitslasten

Bevor Sie DFW-Regeln auf die Bare Metal-Arbeitslasten unter Windows anwenden, integrieren Sie NSX-T mithilfe von Ansible-Skripts auf dem Server unter Windows. Informationen zum Installieren und Integrieren von NSX-T auf einem Bare Metal-Server unter Windows finden Sie im Thema zum Sichern von Arbeitslasten auf einem Bare Metal-Server unter Windows Server 2016 im Installationshandbuch für NSX-T Data Center.