NSX Manager bietet eine webbasierte Benutzeroberfläche, auf der Sie die NSX-T-Umgebung verwalten können. Die Anwendung hostet auch den API-Server, der API-Aufrufe verarbeitet.

Die NSX Manager-Schnittstelle bietet zwei Modi für das Konfigurieren von Ressourcen:

- Richtlinienmodus

- Manager-Modus

Zugriff auf den Richtlinienmodus und den Manager-Modus

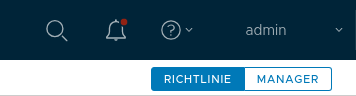

Sofern vorhanden, können Sie mit den Schaltflächen Richtlinie und Manager zwischen dem Richtlinien- und dem Managermodus wechseln. Durch das Wechseln von Modi wird gesteuert, welche Menüelemente Ihnen zur Verfügung stehen.

- Wenn Ihre Umgebung standardmäßig nur Objekte enthält, die im Richtlinienmodus erstellt wurden, befindet sich Ihre Benutzerschnittstelle im Richtlinienmodus und die Schaltflächen Richtlinie und Manager werden nicht angezeigt.

- Wenn sich in Ihrer Umgebung Objekte befinden, die über den Managermodus erstellt wurden, sehen Sie oben rechts standardmäßig die Schaltflächen Richtlinie und Manager.

Diese Standardeinstellungen können geändert werden, indem Sie die Benutzeroberflächeneinstellungen ändern. Weitere Informationen hierzu finden Sie unter Konfigurieren von Benutzeroberflächeneinstellungen.

Auf den Richtlinien- und Manager-Schnittstellen wird die Registerkarte System verwendet. Wenn Sie Edge-Knoten, Edge-Cluster oder Transportzonen ändern, kann es bis zu 5 Minuten dauern, bis diese Änderungen im Richtlinienmodus sichtbar sind. Sie können sofort mit POST /policy/api/v1/infra/sites/default/enforcement-points/default?action=reload synchronisieren.

Verwendung des Richtlinienmodus oder des Manager-Modus

Seien Sie konsistent in Bezug auf den von Ihnen verwendeten Modus. Es gibt einige Fälle, in denen Sie einen Modus gegenüber dem anderen bevorzugen sollten.

- Wenn Sie eine neue NSX-T Data Center-Umgebung bereitstellen, ist die Verwendung des Modus Richtlinie zum Erstellen und Verwalten Ihrer Umgebung in den meisten Situationen die beste Wahl.

- Einige Funktionen sind im Richtlinienmodus nicht verfügbar. Wenn Sie diese Funktionen benötigen, verwenden Sie den Modus Manager für alle Konfigurationen.

- Wenn Sie NSX-Verbund verwenden möchten, erstellen Sie alle Objekte mithilfe des Modus Richtlinie. Global Manager unterstützt nur den Richtlinienmodus.

- Wenn Sie ein Upgrade von einer früheren Version von NSX-T Data Center durchführen und Ihre Konfigurationen über die Registerkarte „Netzwerk und Sicherheit – Erweitert“ erstellt wurden, verwenden Sie den Modus Manager.

Die Menüelemente und Konfigurationen, die auf der Registerkarte „Netzwerk und Sicherheit – Erweitert“ gefunden wurden, sind bei NSX-T Data Center 3.0 im Modus Manager verfügbar.

Wenn Sie den Manager-Modus verwenden müssen, erstellen Sie damit gleichermaßen sämtliche Objekte. Verwenden Sie nicht den Richtlinienmodus, um Objekte zu erstellen.

| Richtlinienmodus | Manager-Modus |

|---|---|

| Die meisten neuen Bereitstellungen sollten den Richtlinienmodus verwenden. Der Verbund unterstützt nur den Richtlinienmodus. Wenn Sie den Verbund verwenden oder ihn in Zukunft verwenden möchten, verwenden Sie den Richtlinienmodus. |

Bereitstellungen, die mithilfe der erweiterten Schnittstelle erstellt wurden, z. B. Upgrades von Versionen, bevor der Richtlinienmodus verfügbar war. |

| NSX Cloud-Bereitstellungen | Bereitstellungen, die in andere Plug-ins integriert werden. Beispiel: NSX Container Plug-in, Openstack und andere Cloudverwaltungsplattformen. |

Netzwerkfunktionen, die nur im Richtlinienmodus verfügbar sind:

|

Netzwerkfunktionen, die nur im Manager-Modus verfügbar sind:

|

Sicherheitsfunktionen, die nur im Richtlinienmodus verfügbar sind:

|

Sicherheitsfunktionen, die nur im Manager-Modus verfügbar sind:

|

Namen für im Richtlinienmodus und im Manager-Modus erstellte Objekte

Die von Ihnen erstellenden Objekte weisen unterschiedliche Namen auf, je nachdem, welche Schnittstelle zur Erstellung verwendet wurde.

| Mit dem Richtlinienmodus erstellte Objekte | Mit dem Manager-Modus erstellte Objekte |

|---|---|

| Segment | Logischer Switch |

| Tier-1-Gateway | Logischer Tier-1 Router |

| Tier-0-Gateway | Logischer Tier-0 Router |

| Gruppe | NSGroup, IP Sets, Mac Sets |

| Sicherheitsrichtlinie | Firewallabschnitt |

| Gateway-Firewall | Edge-Firewall |

Richtlinien- und Manager-APIs

- Die Richtlinien-API enthält URIs, die mit

/policy/apibeginnen. - Die Manager-API enthält URIs, die mit

/apibeginnen.

Weitere Informationen zur Verwendung der Richtlinien-API finden Sie im Einführungshandbuch zur NSX-T-Richtlinien-API.

Sicherheit

- NSX Manager verfügt über ein integriertes Benutzerkonto mit dem Namen admin, das über Zugriffsberechtigungen für alle Ressourcen verfügt, aber nicht über die Berechtigung, über das Betriebssystem Software zu installieren. Dateien für Upgrades von NSX-T sind die einzigen für die Installation zulässigen Dateien. Die Rechte des admin-Benutzers können nicht bearbeitet und der Benutzer kann nicht gelöscht werden. Beachten Sie, dass Sie den Benutzernamen admin ändern können.

- NSX Manager unterstützt Sitzungszeitüberschreitungen und automatische Benutzerabmeldungen. NSX Manager unterstützt keine Sitzungssperrungen. Wird eine Sitzungssperre initiiert, kann es sich um eine Funktion des Workstation-Betriebssystems handeln, das für den Zugriff auf NSX Manager verwendet wird. Nach Beenden der Sitzung oder nach der Benutzerabmeldung werden Benutzer zur Anmeldeseite weitergeleitet.

- In NSX-T implementierte Authentifizierungsmechanismen orientieren sich an Best Practices für die Sicherheit und widerstehen Replay-Angriffen. Die Sicherheitspraktiken werden systematisch bereitgestellt. So sind beispielsweise Sitzungs-IDs und Token in NSX Manager für jede Sitzung eindeutig und laufen ab, wenn sich der Benutzer abmeldet oder der Inaktivitätszeitraum abläuft. Außerdem hat jede Sitzung eine Zeitaufzeichnung und die Sitzungskommunikation ist verschlüsselt, um Session Hijacking zu verhindern.

- Der Befehl get service http zeigt eine Liste der Werte an, einschließlich Zeitüberschreitung für die Sitzung.

- Führen Sie die folgenden Befehle aus, um den Zeitüberschreitungswert für die Sitzung zu ändern:

set service http session-timeout <timeout-value-in-seconds> restart service ui-service