Bei der Netzwerkadressübersetzung (NAT) wird ein IP-Adressbereich einem anderen zugeordnet. Sie können NAT auf Tier-0- und Tier-1-Gateways konfigurieren.

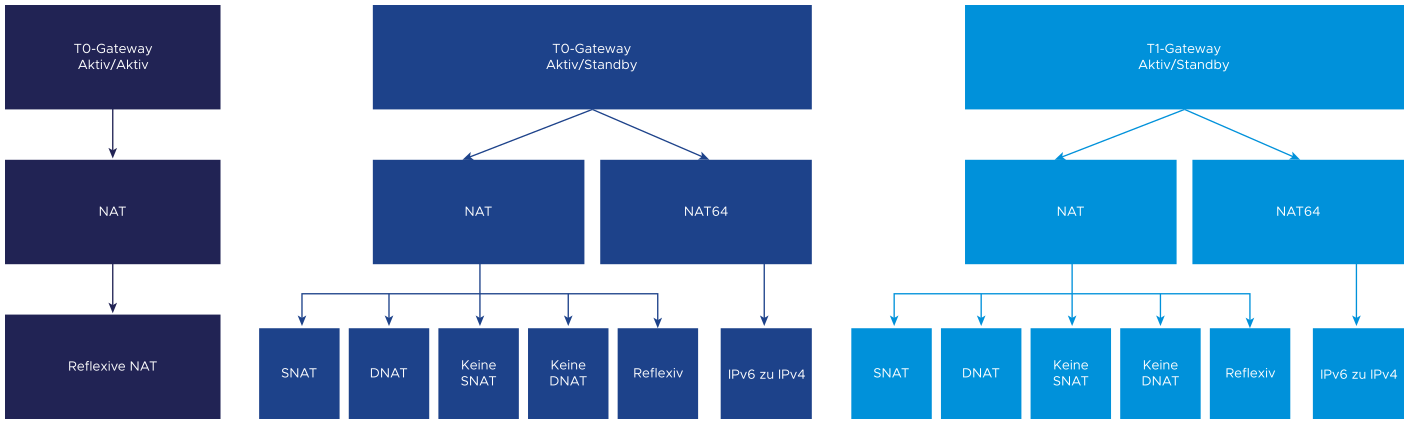

Das folgende Diagramm zeigt wie NAT konfiguriert werden kann.

Neben NAT64 werden drei NAT-Typen unterstützt.

Hinweis: Das Deaktivieren der Gateway-Firewall führt dazu, dass die NAT-Regel den Datenverkehr verwerfen kann. Wenn die Gateway-Firewall deaktiviert werden muss, schließen Sie eine Positivregel ein:

| Quelle | Ziel | AKTION |

| ANY | ANY | ZULASSEN |

- Quell-NAT (SNAT) – übersetzt eine Quell-IP-Adresse von ausgehenden Paketen, sodass Pakete als aus einem anderen Netzwerk stammend angezeigt werden. Unterstützt auf Tier-0/Tier-1-Gateways, die im Aktiv-Standby-Modus ausgeführt werden. Für 1:1-SNAT ist die übersetzte SNAT-IP-Adresse nicht auf dem Loopback-Port programmiert und es gibt keinen Weiterleitungseintrag mit einer übersetzten SNAT-IP-Adresse als Präfix. Für N:1-SNAT ist die übersetzte SNAT-IP-Adresse auf dem Loopback-Port programmiert und Benutzer sehen einen Weiterleitungseintrag mit einer übersetzten SNAT-IP-Adresse als Präfix. NSX-T-SNAT wurde für die Anwendung auf Datenverkehr entwickelt, der aus der NSX-Umgebung ausgeht.

- Ziel-NAT (DNAT) übersetzt die Ziel-IP-Adresse von eingehenden Paketen, sodass Pakete an eine Zieladresse in ein anderes Netzwerk übermittelt werden. Unterstützt auf Tier-0/Tier-1-Gateways, die im Aktiv-Standby-Modus ausgeführt werden. NSX-T-DNAT wurde für die Anwendung auf Datenverkehr entwickelt, der in die NSX-Umgebung eingeht.

- Reflexiv-NAT – (manchmal als statusfreie NAT bezeichnet) übersetzt Adressen, die über ein Routing-Gerät übertragen werden. Bei eingehenden Paketen wird die Zieladresse neu geschrieben, und bei ausgehenden Paketen wird die Quelladresse neu geschrieben. Es wird keine Sitzung gespeichert, da sie statusfrei ist. Unterstützt auf Tier-0-Gateways im Modus „Aktiv-Aktiv“ oder „Aktiv-Standby“ sowie auf Tier-1-Gateways. Statusbehaftete NAT wird im Aktiv-Aktiv-Modus nicht unterstützt.

Sie können SNAT oder DNAT auch für eine IP-Adresse oder einen Adressbereich deaktivieren (Keine SNAT/Keine DNAT). Weist eine Adresse mehrere NAT-Regeln auf, wird die Regel mit der höchsten Priorität angewendet.

Hinweis: Wenn eine Dienstschnittstelle in einer NAT-Regel konfiguriert ist, wird der

translated_port auf dem NSX Manager als

destination_port realisiert. Das bedeutet, dass der Dienst der übersetzte Port ist, während der übersetzte Port verwendet wird, um mit dem Datenverkehr als Zielport übereinzustimmen. Wenn kein Dienst konfiguriert ist, wird der Port ignoriert.

Wenn Sie eine NAT-Regel aus einem globalen Manager in einer NSX-Verbundumgebung erstellen, können Sie standortspezifische IP-Adressen für NAT auswählen. Beachten Sie Folgendes:

- Klicken Sie unter Anwenden auf nicht auf Festlegen, wenn Sie die Standardoption zum Anwenden der NAT-Regel auf alle Speicherorte verwenden möchten.

- Klicken Sie unter Anwenden auf auf Festlegen und wählen Sie die Speicherorte aus, auf deren Elemente die Regel angewendet werden soll. Wählen Sie dann NAT-Regel auf alle Elemente anwenden aus.

- Klicken Sie unter Anwenden auf auf Festlegen, wählen Sie einen Speicherort und dann im Dropdown-Menü Kategorien den Eintrag Schnittstellen aus. Sie können bestimmte Schnittstellen auswählen, auf die Sie die NAT-Regel anwenden möchten.

- DNAT wird auf einem Gateway der Ebene 1 nicht unterstützt, bei dem richtlinienbasiertes IPSec-VPN konfiguriert ist.

- Auf der externen Schnittstelle eines Tier-0-Gateways konfigurierte SNAT verarbeitet Datenverkehr aus einem Tier-1-Gateway sowie von einer anderen externen Schnittstelle auf dem Tier-0-Gateway.

- NAT wird auf den Uplinks der Tier-0/Tier-1-Gateways konfiguriert und verarbeitet den Datenverkehr, der über diese Schnittstelle geht. Dies bedeutet, dass NAT-Regeln des Tier-0-Gateways nicht zwischen zwei Tier-1-Gateways gelten, die mit Tier-0 verbunden sind.

NAT-Supportmatrizen

Konfigurationsfelder

| Typ | source-addr | dest-addr | translated-addr | translated-port | match-service |

|---|---|---|---|---|---|

| SNAT | optional | optional | muss | kein | optional |

| DNAT | optional | muss | muss | optional | optional |

| NO_SNAT | muss | optional | kein | kein | optional |

| NO_DNAT | optional | muss | kein | kein | optional |

| REFLEXIVE | muss | kein | muss | kein | kein |

| NAT64 | optional | muss | muss | optional | optional |

Konfigurationsanwendungsbeispiele

| Typen | 1:1 | n:n | n:m | n:1 | 1:m |

|---|---|---|---|---|---|

| SNAT | Ja | Ja | Ja | Ja | Nein |

| DNAT | Ja | Ja | * konfigurierbar, aber nicht unterstützt | Ja | * konfigurierbar, aber nicht unterstützt |

| NO_SNAT | - | - | - | - | - |

| NO_DNAT | - | - | - | - | - |

| REFLEXIVE | Ja | Ja | Nein | Nein | Nein |

| NAT64 | Ja | Ja | Nein | Ja | Nein |