Um IPSec zwischen zwei Sites einzurichten, müssen Sie die beiden VPN-Endpoints mit übereinstimmenden Attributen konfigurieren. Dieser Artikel hilft Ihnen, die Anforderungen zu verstehen und sicherzustellen, dass die Attribute Ihres IPSec-VPN-Geräteanbieters mit den VPN-bezogenen Attributen Ihrer lokalen IPSec-VPN-Sitzung übereinstimmen.

Jeder IPSec-VPN-Anbieter hat sein eigenes Format, in dem die Konfigurationen akzeptiert werden. In bestimmten Fällen werden für einige Parameter Standardwerte verwendet. Sie können die Funktion Konfiguration herunterladen auf der Benutzeroberfläche für NSX-T Data Center IPSec-VPN-Sitzungen verwenden, die alle VPN-bezogenen Konfigurationen bietet, die Administratoren zum Konfigurieren eines Peer-VPN-Anbietergeräts verwenden können. Die Funktion basiert auf der IPSec-VPN-Sitzung, die für NSX-T Data Center konfiguriert wurde. Die Funktion zeigt alle ausgeblendeten und Standardattribute für die IPSec-VPN-Sitzung an, damit Administratoren das Peer-VPN-Gerät konfigurieren können, das unterschiedliche Standardwerte aufweisen kann. Jede Nichtübereinstimmung bei der Konfiguration kann dazu führen, dass der IPsec-VPN-Tunnel nicht ordnungsgemäß ausgeführt wird.

- Stellen Sie sicher, dass Sie einen IPSec-VPN-Serverdienst und eine Sitzung erfolgreich konfiguriert haben, bevor Sie fortfahren.

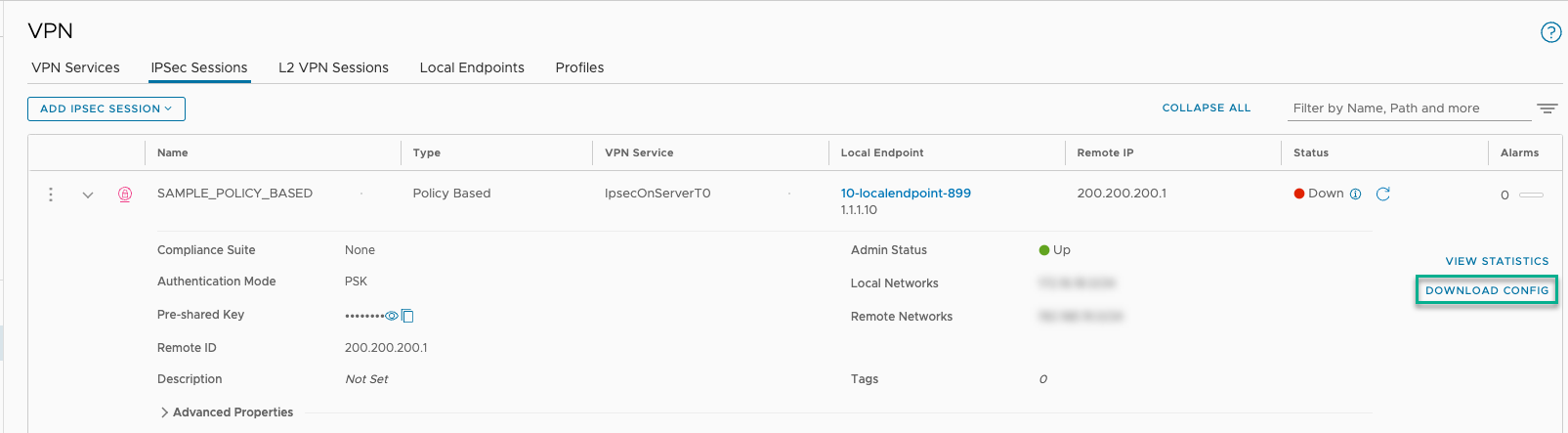

- Wechseln Sie zur Registerkarte , um auf die Schaltfläche Konfiguration herunterladen zuzugreifen.

- Erweitern Sie in der Tabelle der IPSec-VPN-Sitzungen die Zeile für die Sitzung, die Sie zur Konfiguration der IPSec-VPN-Sitzung verwenden möchten. Beispielsweise ist die Zeile Sample_Policy_Based auf dem Bild der Schaltfläche „Konfiguration herunterladen“ für IPSec-VPN-Sitzungen ausgeklappt.

- Klicken Sie auf Konfiguration herunterladen und dann im Dialogfeld „Warnung“ auf Ja, um eine Textdatei herunterzuladen.

- Verwenden Sie die heruntergeladene Konfigurationsdatei, um die Richtlinien- oder routenbasierten IPSec-VPN-Sitzungsattribute auf dem Peer-VPN-Endpoint zu konfigurieren, um sicherzustellen, dass er die erforderlichen übereinstimmenden Werte enthält.

Die folgende Beispieltextdatei ähnelt der heruntergeladenen Datei. Der Dateiname, Sample_Policy_Based.txt, ist eine richtlinienbasierte IPSec-VPN-Sitzung, die in NSX-T Data Center konfiguriert wurde. Der Name der heruntergeladenen Datei basiert auf dem Namen der Sitzung. Er könnte z. B. <session-name>.txt lauten.

# Suggestive peer configuration for Policy IPSec Vpn Session

#

# IPSec VPN session path : /infra/tier-0s/ServerT0_AS/ipsec-vpn-services/IpsecOnServerT0/sessions/SAMPLE_POLICY_BASED

# IPSec VPN session name : SAMPLE_POLICY_BASED

# IPSec VPN session description :

# Tier 0 path : /infra/tier-0s/ServerT0_AS

#

# Enforcement point path : /infra/sites/default/enforcement-points/default

# Enforcement point type : NSX-T Data

Center

#

# Suggestive peer configuration for IPSec VPN Connection

#

# IPSecVPNSession Id : e7f34d43-c894-4dbb-b7d2-c899f81b1812

# IPSecVPNSession name : SAMPLE_POLICY_BASED

# IPSecVPNSession description:

# IPSecVPNSession enabled : true

# IPSecVPNSession type : Policy based VPN

# Logical router Id : 258b91be-b4cb-448a-856e-501d03128877

# Generated Time : Mon Apr 29 07:07:43 GMT 2024

#

# Internet Key Exchange Configuration [Phase 1]

# Configure the IKE SA as outlined below

IKE version : IKE_V2

Connection initiation mode : INITIATOR

Authentication method : PSK

Pre shared key : nsxtVPN!234

Authentication algorithm : [SHA2_256]

Encryption algorithm : [AES_128]

SA life time : 86400

Negotiation mode : Not applicable for ikev2

DH group : [GROUP14]

Prf Algorithm : [SHA2_256]

#

# IPsec_configuration [Phase 2]

# Configure the IPsec SA as outlined below

Transform Protocol : ESP

Authentication algorithm :

Sa life time : 3600

Encryption algorithm : [AES_GCM_128]

Encapsulation mode : TUNNEL_MODE

Enable perfect forward secrecy : true

Perfect forward secrecy DH group: [GROUP14]

#

# IPsec Dead Peer Detection (DPD) settings

DPD enabled : true

DPD probe interval : 60

#

# IPSec VPN Session Configuration

Peer address : 1.1.1.10 # Peer gateway public IP.

Peer id : 1.1.1.10

#

Local address : 200.200.200.1 # Local gateway public IP.

Local id : 200.200.200.1

#

# Policy Rules

#Rule1

Sources: [192.168.19.0/24]

Destinations: [172.16.18.0/24]

Die Tabelle „Attribute der Konfigurationsdatei für IPSec-VPN-Sitzungen“ enthält die Attribute der Konfigurationsdatei für die VPN-Sitzung Sample_Policy_Based.txt, die bei der Konfiguration von IPSec-VPN auf dem Peer-VPN-Gerät verwendet werden sollen.

| Kategorie | Name des Attributs | Bedeutung und Wert des Attributs, das auf dem Peer-VPN-Gerät konfiguriert werden soll | Konfigurierbarkeit von Peer-Geräten |

|---|---|---|---|

| ISAKMP Phase-1-Parameter | IKE-Version | IKE-Protokollversion | Obligatorisch |

| Initiierungsmodus der Verbindung | Ob das Gerät eine IKE-Verbindung initiiert | Optional Obligatorisch, wenn NSX-T Data Center IPSec mit Initiierungsmodus für Verbindungen konfiguriert ist = „Nur antworten“. |

|

| Authentifizierungsmethode | Authentifizierungsmodus für IKE – Vorab freigegebener Schlüssel oder Zertifikat | Obligatorisch | |

| Vorab freigegebenen Schlüssel anzeigen | Wert des freigegebenen Schlüssels, wenn der Authentifizierungsmodus „PSK“ lautet | Obligatorisch | |

| Authentifizierungsalgorithmus | Authentifizierungsalgorithmus, der für IKE verwendet werden soll | Obligatorisch | |

| Verschlüsselungsalgorithmus. | Verschlüsselungsalgorithmus, der für IKE verwendet werden soll | Obligatorisch | |

| SA-Lebensdauer | Lebensdauer der IKE-Sicherheitsverbindung (IKE Security Association, SA) in Sekunden | Optional | |

| Aushandlungsmodus | Modus des IKEv1-Protokolls – Nur der Hauptmodus wird unterstützt. Nicht relevant für IKEv2 | Obligatorisch | |

| DH-Gruppe | Diffie-Hellman-Gruppe für IKE-SA-Aushandlung | Obligatorisch | |

| Ps-Zf-Algorithmus | Pseudo-Zufallsfunktion, die für die IKE-SA-Aushandlung verwendet werden soll | Obligatorisch | |

| Peer-Adresse | IP-Adresse des VPN-Endpoints auf der NSX-T Data Center-Seite | Obligatorisch | |

| Peer-ID | Identität des VPN-Endpoints auf der NSX-T Data Center-Seite | Obligatorisch | |

| Lokale Adresse | Adresse des VPN-Endpoints auf der Seite des Peer-Endpoints (in der Konfiguration auf der NSX-T Data Center-Seite) |

Obligatorisch | |

| Lokale ID | Identität des VPN-Endpoints, der auf der Seite des Peer-Endpoints konfiguriert werden soll | Obligatorisch | |

| ISAKMP Phase-2-Parameter | Transformationsprotokoll | Transformationsprotokoll | Transformationsprotokoll |

| Authentifizierungsalgorithmus | Integritätsschutzalgorithmus für IPSec-Pakete | Obligatorisch | |

| SA-Lebensdauer | Lebensdauer der IPSec-SA in Sekunden. Schlüssel werden aktualisiert, wenn der Ablauf der SA-Lebensdauer bevorsteht. |

Optional | |

| Verschlüsselungsalgorithmus. | Verschlüsselungsschutz für IPSec-Pakete | Obligatorisch | |

| Kapselungsmodus | Modus für IPSec-Tunnel (Tunnel oder Transport) | Obligatorisch. Nur der Tunnelmodus wird unterstützt. | |

| Perfekte Weiterleitungsgeheimhaltung aktivieren | PFS (aktiviert oder inaktiv) | Obligatorisch | |

| DH-Gruppe für Perfekte Weiterleitungsgeheimhaltung | Für PFS zu verwendende DH-Gruppe | Obligatorisch | |

| Quellen | Gilt für richtlinienbasiertes VPN. Dies ist das Subnetz oder die Subnetze hinter dem Peer-VPN-Endpoint. |

Obligatorisch für richtlinienbasiertes VPN | |

| Ziele | Gilt für richtlinienbasiertes VPN. Dies ist das Subnetz oder die Subnetze hinter dem NSX-T Data Center-VPN-Endpoint, für den der Datenverkehr über IPSec getunnelt werden muss. |

Obligatorisch für richtlinienbasiertes VPN | |

| Weitere Parameter | DPD aktiviert | Ob die Erkennung ausgefallener Peers aktiviert ist | Optional |

| Häufigkeit, mit der DPD durchgeführt wird (in Sekunden) | Optional |