NSX Malware-Schutz auf einer verteilten Firewall verwendet das GI-Framework (NSX Guest Introspection). Um Malware auf den Windows-Gast-Endpoint (VMs) zu erkennen und zu verhindern, müssen Sie den NSX Distributed Malware Prevention-Dienst auf ESXi-Hostclustern bereitstellen, die für NSX vorbereitet sind.

- 4 vCPU

- 6 GB RAM

- 80 GB Festplattenspeicher

Bevor Sie den NSX Distributed Malware Prevention-Dienst auf Hostclustern bereitstellen, müssen Sie die Voraussetzungen erfüllen, die in den folgenden Abschnitten erläutert werden. Wenn einige Voraussetzungen bereits erfüllt sind, überspringen Sie diese und fahren Sie mit den ausstehenden Voraussetzungen fort.

Hinzufügen einer geeigneten Lizenz in ein NSX-T Data Center

Um die NSX Malware-Schutz-Funktion verwenden zu können, muss NSX-T Data Center eine geeignete Lizenz verwenden. Informationen zu Lizenzen, die NSX Malware-Schutz unterstützen, finden Sie unter Systemanforderungen für NSX IDS/IPS und NSX Malware-Schutz.

- Navigieren Sie in NSX Manager zu .

- Geben Sie den Lizenzschlüssel ein.

Überprüfen, ob alle Hosts von vCenter Server verwaltet werden

Die NSX Malware-Schutz-Funktion wird nur auf vSphere-Hostclustern unterstützt, die von einem oder mehreren vCenter Servern verwaltet werden.

Um zu überprüfen, ob die Hosts von vCenter Server verwaltet werden, führen Sie die Schritte wie in der folgenden Tabelle erläutert aus.

| NSX-T Data Center-Version | Vorgehensweise |

|---|---|

| 3.2.2 |

|

| 3.2.1 oder früher |

|

Konfigurieren von Hosts als Transportknoten

Wenden Sie ein Transportknotenprofil auf die vSphere-Hostcluster an, um die vSphere-Hosts als Host-Transportknoten zu konfigurieren.

Generieren eines Schlüsselpaars aus öffentlichem und privatem Schlüssel für den SSH-Zugriff auf die SVM

Um die Protokolldatei zur Fehlerbehebung von der SVM herunterzuladen, ist schreibgeschützter SSH-Zugriff auf die NSX Malware-Schutz-SVM erforderlich.

SSH-Zugriff auf den admin-Benutzer der SVM ist schlüsselbasiert (Schlüsselpaar aus öffentlichem und privatem Schlüssel). Ein öffentlicher Schlüssel ist erforderlich, wenn Sie den Dienst auf einem ESXi-Hostcluster bereitstellen, und ein privater Schlüssel ist erforderlich, wenn Sie eine SSH-Sitzung für die SVM starten möchten.

Sie können das Schlüsselpaar aus öffentlichem und privatem Schlüssel mithilfe eines beliebigen SSH-Schlüsselgenerierungstools generieren. Der öffentliche Schlüssel muss jedoch ein bestimmtes Format aufweisen, wie im folgenden Unterabschnitt beschrieben. Beispiele für Tools zur SSH-Schlüsselgenerierung sind: ssh-keygen, PuTTY Key Generator usw. Unterstützte Schlüsselgrößen sind 1024 Bit, 2048 Bit und 4096 Bit.

- Format des öffentlichen Schlüssels

-

Der öffentliche Schlüssel muss das folgende Format aufweisen:

Beispiel:

ssh-rsa A1b2C3d4E5+F6G7XxYyZzaB67896C4g5xY9+H65aBUyIZzMnJ7329y94t5c%6acD+oUT83iHTR870973TGReXpO67U= rsa-key-20121022

Wenn Sie PuTTY Key Generator verwenden, müssen Sie darauf achten, dass der öffentliche Schlüssel direkt von der Benutzeroberfläche kopiert wird. Wenn das Schlüsselpaar vorhanden ist, laden Sie zuerst die Privatschlüsseldatei in die PuTTY Key Generator-Benutzeroberfläche und kopieren Sie dann den öffentlichen Schlüssel, der im Textfeld Key angezeigt wird. Vom Kopieren des Inhalts aus einer Datei für einen öffentlichen Schlüssel wird abgeraten. Der kopierte Inhalt kann ein anderes Format aufweisen und funktioniert möglicherweise nicht für die SVM.

Wenn Sie das Schlüsselpaar mithilfe des Dienstprogramms ssh-keygen auf Linux-Systemen generieren, enthält das Schlüsselformat immer ssh-rsa im öffentlichen Schlüssel. Daher können Sie auf Linux-Systemen den Inhalt aus einer öffentlichen Schlüsseldatei kopieren.

- Empfohlene Vorgehensweise

-

NSX Distributed Malware Prevention-Dienstbereitstellung erfolgt auf der Ebene eines Hostclusters. Daher ist ein Schlüsselpaar an einen Hostcluster gebunden. Sie können entweder ein neues Schlüsselpaar aus öffentlichem und privatem Schlüssel für eine Dienstbereitstellung auf jedem Cluster erstellen oder ein einzelnes Schlüsselpaar für Dienstbereitstellungen auf allen Clustern verwenden.

Wenn Sie ein anderes Schlüsselpaar aus öffentlichem und privatem Schlüssel für die Dienstbereitstellung auf jedem Cluster verwenden möchten, stellen Sie sicher, dass die Schlüsselpaare ordnungsgemäß benannt sind, um die Identifizierung zu erleichtern.

Eine bewährte Vorgehensweise besteht darin, jede Dienstbereitstellung mit einer „Computing-Cluster-ID“ zu identifizieren und die Cluster-ID im Namen des Schlüsselpaars anzugeben. Beispiel: Angenommen, die Cluster-ID lautet „1234-abcd“. Für diesen Cluster können Sie als Dienstbereitstellungsnamen „MPS-1234-abcd“ angeben und das Schlüsselpaar für den Zugriff auf diese Dienstbereitstellung als „id_rsa_1234_abcd.pem“ benennen. Diese Vorgehensweise erleichtert Ihnen die Wartung und Zuordnung von Schlüsseln für jede Dienstbereitstellung.

Wichtig: Speichern Sie den privaten Schlüssel sicher. Der Verlust des privaten Schlüssels kann zu einem Verlust des SSH-Zugriffs auf die NSX Malware-Schutz-SVM führen.

NSX Application Platform bereitstellen

NSX Application Platform ist eine moderne Mikrodienstplattform, die mehrere NSX-Funktionen zum Erfassen, Aufnehmen und Korrelieren von Netzwerkdatenverkehrsdaten hostet.

Detaillierte Anweisungen zum Bereitstellen der Plattform finden Sie in der Veröffentlichung für Bereitstellung und Verwaltung von VMware NSX Application Platform unter https://docs.vmware.com/de/VMware-NSX-T-Data-Center/index.html. Erweitern Sie im linken Navigationsbereich unter diesem Link Version 3.2 oder höher und klicken Sie dann auf den Namen der Veröffentlichung.

Aktivieren der NSX Malware-Schutz-Funktion

Eine detaillierte Anleitung finden Sie unter Aktivieren von NSX Malware-Schutz.

Wenn diese Funktion aktiviert ist, werden die für NSX Malware-Schutz erforderlichen Mikrodienste in der NSX Application Platform ausgeführt.

- Navigieren Sie in NSX Manager zu .

- Scrollen Sie auf der Seite nach unten zum Abschnitt Funktionen.

- Stellen Sie sicher, dass auf der NSX Malware-Schutz-Funktionskarte als Status als Aktiv angezeigt wird.

Wenn der Status Inaktiv lautet, warten Sie, bis sich der Status in Aktiv ändert, und fahren Sie dann mit dem nächsten Schritt fort.

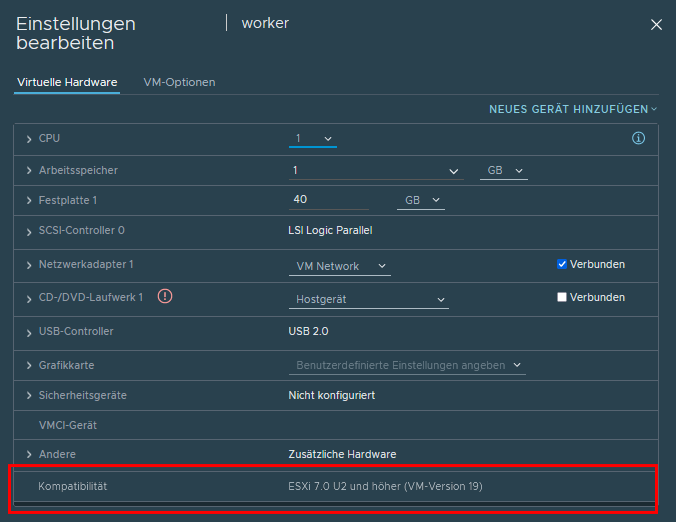

Überprüfen der VM-Hardwarekonfiguration auf Gast-VMs

- Melden Sie sich beim vSphere Client an.

- Navigieren Sie zu Hosts und Cluster und navigieren Sie zum Cluster.

- Klicken Sie nacheinander auf die VMs im Cluster.

- Erweitern Sie auf der Seite Zusammenfassung den Bereich VM-Hardware und beachten Sie die Kompatibilitätsinformationen der VM. Die Versionsnummer der VM muss 9 oder höher sein.

Installieren des NSX Datei-Introspektion-Treibers

Der NSX Datei-Introspektion-Treiber ist in VMware Tools für Windows enthalten. Dieser Treiber ist jedoch nicht Teil der standardmäßigen VMware Tools-Installation. Um diesen Treiber zu installieren, müssen Sie eine benutzerdefinierte oder eine vollständige Installation durchführen und den NSX Datei-Introspektion-Treiber auswählen.

Eine detaillierte Anleitung finden Sie unter Installieren von Guest Introspection Thin Agent auf virtuellen Windows-Maschinen.

Herunterladen der OVA-Datei der virtuellen NSX Malware-Schutz-Dienstmaschine

- Öffnen Sie in einem Webbrowser die Seite zum Herunterladen von VMware NSX-T Data Center™ und melden Sie sich mit Ihrer VMware-ID an.

- Laden Sie die OVA-Datei herunter. (VMware-NSX-Malware-Prevention-appliance-3.2.0.0-build_number.ova)

- Extrahieren Sie die OVA-Datei mit dem folgenden Befehl:

tar -xvf filename.ova

Ersetzen Sie Dateiname durch den genauen Namen der OVA-Datei, die Sie im vorherigen Schritt heruntergeladen haben.

Beachten Sie, dass die folgenden vier Dateien in dem Stammverzeichnis verfügbar sind, in das die OVA-Datei extrahiert wird.

- OVF-Datei (.ovf)

- Manifestdatei (.mf)

- Zertifikatsdatei (.cert)

- Festplattendatei der virtuellen Maschine (.vmdk)

- Kopieren Sie alle extrahierten Dateien auf einen Webserver, der die folgenden Voraussetzungen erfüllt:

- Der Webserver muss über einen nicht authentifizierten Zugriff über HTTP verfügen.

- Auf den Webserver müssen NSX Manager, alle ESXi-Hosts, auf denen Sie die NSX Malware-Schutz-SVM bereitstellen möchten, und der vCenter Server, der bei NSX-T registriert ist, zugreifen können.

- Die MIME-Typen für die extrahierten Dateien müssen dem Webserver hinzugefügt werden. Informationen zum Hinzufügen von MIME-Typen zum Webserver finden Sie in der Dokumentation zu Ihrem Webserver.

Dateierweiterung MIME-Typ .ovf

application/vmware

.vmdk

application/octet-stream

.mf

text/cache-manifest

.cert

application/x-x509-user-cert

Registrieren des NSX Distributed Malware Prevention-Diensts

POST https://{nsx-manager-ip}/napp/api/v1/malware-prevention/svm-spec

- Vollständiger Pfad zur OVF-Datei auf dem Webserver

- Name der Bereitstellungsspezifikation (SVM wird durch diesen Namen auf dem vCenter Server identifiziert)

- SVM-Versionsnummer

{

"ovf_url" : "http://{webserver-ip}/{path-to-ovf-file}/{filename}.ovf",

"deployment_spec_name" : "NSX_Distributed_MPS",

"svm_version" : "3.2"

}

Weitere Informationen zu dieser API, einschließlich einer Beispielantwort, finden Sie in der Dokumentation zur Malware-Schutz-API im Portal der Dokumentation für VMware-Entwickler.

- Navigieren Sie in NSX Manager zu .

- Stellen Sie sicher, dass der VMware NSX Distributed Malware Prevention-Dienst auf der Seite aufgeführt ist.