Auf der Registerkarte Übersicht auf der Seite Details zur Aktivität werden eine Zusammenfassung der Aktivität und ein interaktiver grafischer Blueprint angezeigt.

Die folgenden Informationen beschreiben die drei Abschnitte auf dieser Registerkarte.

Bedrohungen und Hosts der Aktivität

Im Abschnitt Bedrohungen und Hosts werden die Widgets Bedrohungen und Hosts angezeigt.

Das Widget Bedrohungen zeigt die aktuellen Bedrohungen an, die die NSX Network Detection and Response-Anwendung in der ausgewählten Aktivität erkannt hat. Der Schweregrad der Bedrohung wird durch den Farbcode angezeigt: rot für hoch, gelb für mittel und blau für niedrig. Zeigen Sie auf den Namen der aufgelisteten Bedrohungen; in einem Popup-Fenster werden die IP-Adressen der betroffenen Hosts angezeigt. Klicken Sie auf Bedrohungsdetails anzeigen; auf der Registerkarte Zeitachse werden detaillierte Informationen zur Aktivität angezeigt.

Das Widget Hosts zeigt die Hosts an, die von der ausgewählten Aktivität betroffen sind. Der Schweregrad der Bedrohung wird durch den Farbcode angezeigt: rot für hoch, gelb für mittel und blau für niedrig.

Zeigen Sie auf die IP-Adresse eines betroffenen Hosts. In einem daraufhin angezeigten Popup-Fenster werden die Namen der Bedrohungen angezeigt, die sich auf den Host auswirken. Klicken Sie auf Details zu Hosts anzeigen; auf der Registerkarte Hosts werden detaillierte Informationen zu den Hosts angezeigt.

Angriffsphasen der Aktivität

Das Widget Angriffsphasen zeigt die Angriffsphasen an und hebt die aktuellen Phasen für Angriffsangriffe der Aktivität hervor. Zeigen Sie auf eine markierte Aktivität. In einem daraufhin angezeigten Popup-Fenster werden weitere Informationen über die Angriffsphase angezeigt. Unter Eigenschaften der Aktivität finden Sie Details zu Angriffsphasen.

Aktivitäts-Blueprint

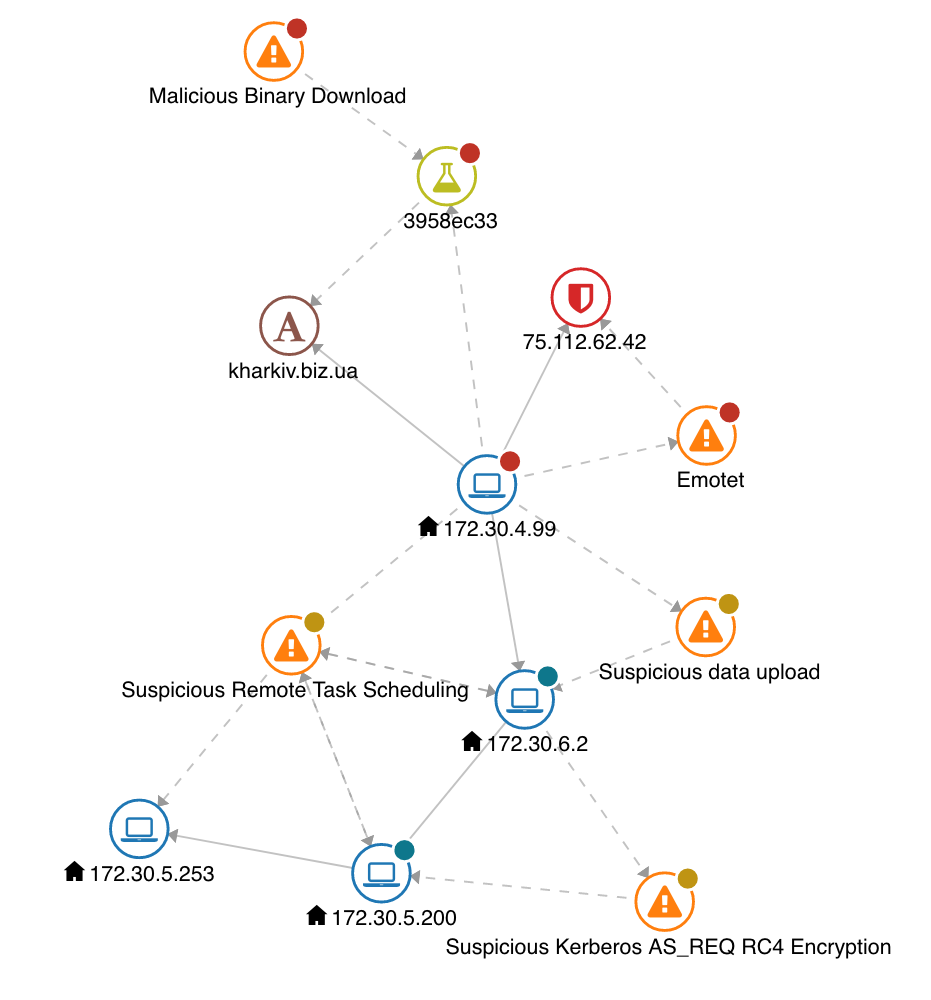

Das Widget Aktivitäts-Blueprint bietet eine interaktive grafische Darstellung der Aktivität. Es zeigt die an der Aktivität beteiligten Hosts (sowohl intern als auch extern für Ihr Netzwerk), die Bedrohungen, die sie betroffen haben, sowie zusätzliche Informationen an, die die Beschreibung der Aktivität abschließen.

Dieses Blueprint-Diagramm zeigt die folgenden Aktivitäten an.

Eine bösartige Binärdatei wird auf den Hostknoten mit der Bezeichnung 172.30.4.99 heruntergeladen. Diese Aktivität steht im Einklang mit dem Öffnen einer E-Mail durch einen Benutzer auf diesem Host (z. B. Aufrufen einer URL oder Öffnen eines in der E-Mail enthaltenen Anhangs).

Der Hostknoten mit der Bezeichnung 172.30.4.99 ist mit dem Hostnamenknoten mit der Bezeichnung kharkiv.biz.ua verbunden. Der Analysebericht 3958ec33 zeigt, dass ein Download über die URL http://kharkiv.biz.ua/hPpD/ vorgenommen wurde. Der Analysebericht zeigt auch, dass es sich bei dem heruntergeladenen Programm um eine ausführbare PE-Anwendung, 32-Bit, Intel i386-Datei handelt.

Der Hostknoten mit der Bezeichnung 172.30.4.99 ist mit einem Emotet command and control verbunden. Der Server ist der blockierte Eintrag 75.112.62.42.

Der Hostknoten mit der Bezeichnung 172.30.4.99 ist mit einem verdächtigen Daten-Upload mit dem Hostknoten mit der Bezeichnung 172.30.6.2 und mit einer verdächtigen Remote-Aufgabenplanung mit den Hostknoten mit den Bezeichnungen 172.30.5.200 und 172.30.5.200 verbunden; alle Aktivitäten stehen in Zusammenhang mit einer seitlichen Bewegung.

Der Hostknoten mit der Bezeichnung 172.30.6.2 ist mit dem Hostknoten mit der Bezeichnung 172.30.5.200 mit einer verdächtigen Kerberos-Verschlüsselung verbunden; einer Aktivität, die mit exfiltration-Daten konsistent ist.

Knotenschlüssel

Die folgenden Knotentypen können im Blueprint-Diagramm angezeigt werden.

| Symbol |

Knotentyp |

Beschreibung |

|---|---|---|

| |

Analysebericht |

Dieser Knotentyp stellt die Ergebnisse der Detonierung eines Beispiels (Datei oder URL) in der NSX Network Detection and Response-Sandbox dar.

|

| Heruntergeladene Datei |

Dieser Knotentyp stellt eine Datei dar, die in das Netzwerk heruntergeladen wurde.

|

|

| Host |

Dieser Knotentyp stellt ein Netzwerkgerät dar.

|

|

| Info |

Dieser Knotentyp stellt die Erkennung einer Aktivität auf Infoebene dar. Dieser Knoten wird nur im Blueprint-Diagramm Netzwerkanalyse angezeigt.

|

|

| Bedrohung |

Dieser Knotentyp stellt eine Erkennung dar.

|

Informationen zu Edges

Die Linien, die die Knoten verbinden, werden als Edges bezeichnet.

Ein Hostknoten ist mit Bedrohungs- oder Analyseberichtsknoten mit einer gepunkteten Linie verbunden, um anzugeben, dass der dem Hostknoten entsprechende Host der Bedrohung ausgesetzt war, die durch den Bedrohungs- oder Analyseberichtsknoten repräsentiert wurde.

Andere Verbindungen werden mit einer durchgezogenen Linie dargestellt, um auszudrücken, dass eine Aktivität (z. B. eine Netzwerkverbindung, ein DNS-Suchlauf oder eine Webanforderung) die Entitäten, die zwei Knoten entsprechen, in Beziehung setzt.

Blueprint-Interaktion

Das Blueprint-Diagramm ist interaktiv: Unterstützung der Elementauswahl, Verschieben von Knoten und Vergrößern und Verkleinern.

Knoten und Edges können ausgewählt werden, indem Sie darauf klicken: Weitere Informationen zum ausgewählten Element finden Sie in der Seitenleiste.

Wenn Sie den Mauszeiger über einen Knoten bewegen, werden die verbindenden Edges mit der Markierung der Interaktion dieses Knotens dargestellt.

Einzelne Knoten können an neue Positionen im Diagramm gezogen werden. Das gesamte Diagramm kann geschwenkt werden, wodurch sich der Blickwinkel effektiv ändert.

Das Diagramm kann durch Scrollen des Mausrads vergrößert und verkleinert werden. In höheren Zoomstufen werden mehr Details angezeigt. Insbesondere ist das Badge, das mit mehreren Knotentypen verwendet wird, um Auswirkungsinformationen zu übermitteln, mit der tatsächlichen Auswirkungsbewertung angereichert.

Seitenleiste „Aktivität“

Die Seitenleiste Aktivität wird verwendet, um Informationen anzuzeigen, die relativ zu einem oder mehreren Elementen des Blueprint-Diagramms sind. Standardmäßig ist sie minimiert.

-

Klicken Sie auf das

, um Knoten- oder Edge-Informationen anzuzeigen.

, um Knoten- oder Edge-Informationen anzuzeigen. -

Klicken Sie auf das

, um Tools von Drittanbietern anzuzeigen.

, um Tools von Drittanbietern anzuzeigen.

Um die Seitenleiste zu minimieren, klicken Sie auf den ![]() .

.

Knoten- oder Edge-Informationen

Die Registerkarte „Knoten-/Edge-Informationen“ enthält zusätzliche Informationen zu einem ausgewählten Knoten oder Edge im Blueprint-Diagramm. Um einen Knoten auszuwählen, klicken Sie auf das jeweilige Symbol im Diagramm.

| Knotentyp |

Informationen |

|---|---|

| Analysebericht |

Zusätzliche Informationen zu einem Analysebericht. Berichtdetails:

Details der analysierten Stichprobe werden angezeigt:

|

| Heruntergeladene Datei |

Zusätzliche Informationen zu einer heruntergeladenen Datei Dateidetails:

Details zu den Sichtungen:

|

| Host |

Zusätzliche Informationen zu einem Host. Details auf Hostebene:

Vorfälle im Zusammenhang mit dem Host:

Ein Hinweis gibt an, ob der Host gegenüber dem überwachten Netzwerk intern oder extern ist. |

| HTTP-Anforderung |

Zusätzliche Informationen zu einer HTTP-Anforderung. URL-Details:

Anforderungsdetails

|

| Bedrohung |

Zusätzliche Informationen zu einer Bedrohung Bedrohungsdetails:

|

Wenn Sie auf einen Edge klicken, werden die folgenden Informationen zur Verbindung angezeigt:

-

Quellknoten – Die Quelle der Verbindung. Hierbei kann es sich um einen Knotennamen, eine IP-Adresse, einen Domänennamen usw. handeln.

-

Zielknoten – Das Ziel der Verbindung. Hierbei kann es sich um einen Knotennamen, eine IP-Adresse, einen Domänennamen usw. handeln.

Unter dem Knoten Quelle und Zielknoten befindet sich die tatsächliche Quelle oder das Ziel der Verbindung. Klicken Sie auf das ![]() , um die Quelle oder das Ziel zu erweitern.

, um die Quelle oder das Ziel zu erweitern.

Drittanbietertools

Die Registerkarte „Drittanbietertools“ verweist auf externe Tools, die zusätzliche Informationen zu einem im Diagramm ausgewählten Element bereitstellen können. Derzeit werden die Tools DomainTools und VirusTotal unterstützt.

Die folgenden Suchvorgänge werden unterstützt:

-

Wenn Sie einen Hostknoten auswählen, können Sie in DomainTools und VirusTotal nach der entsprechenden IP-Adresse suchen.

-

Wenn Sie einen Hostnamenknoten auswählen, können Sie in DomainTools und VirusTotal nach dem entsprechenden Domänennamen suchen.

-

Wenn Sie einen heruntergeladenen Dateiknoten auswählen, können Sie in VirusTotal nach dem entsprechenden Hash suchen.

-

Wenn Sie einen HTTP-Anforderungsknoten auswählen, können Sie in DomainTools und VirusTotal nach dem Hostnamen der Anforderung suchen.