In diesem Beispiel besteht Ihr Ziel darin, Sicherheitsrichtlinien mit Gateway-Firewallregeln zu erstellen, die schädliche Dateien im vertikalen Datenverkehr erkennen, der die NSX Edges in Ihrem NSX-T Data Center durchläuft.

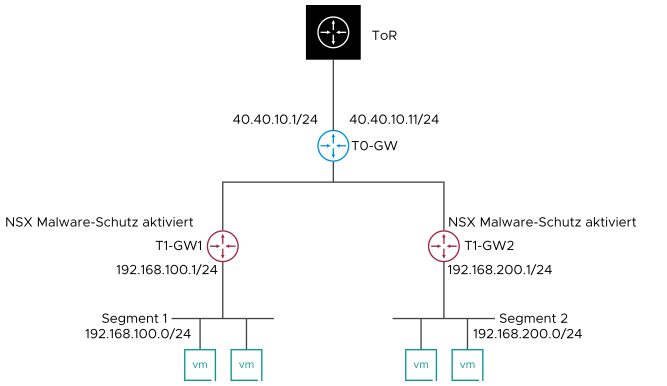

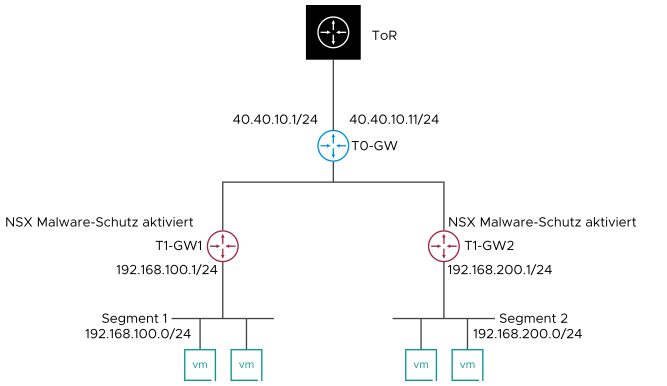

Beachten Sie in diesem Beispiel, dass Ihre Netzwerktopologie der Darstellung in der folgenden Abbildung entspricht. Sie fügen Gateway-Malware-Schutzregeln hinzu, um Malware auf Tier-1-Gateways zu erkennen: T1-GW1 und T1-GW2. An beide Tier-1-Gateways ist ein Overlay-Segment angehängt. Arbeitslast-VMs werden an die Overlay-Segmente angehängt. Beide Tier-1-Gateways sind mit einem einzelnen Tier-0-Gateway verbunden, das wiederum mit dem physischen Top-of-Rack-Switch verbunden ist, um die Konnektivität mit dem externen öffentlichen Netzwerk zu ermöglichen.

Annahmen:

Prozedur

- Melden Sie sich über Ihren Browser bei einem NSX Manager unter https://nsx-manager-ip-address an.

- Navigieren Sie zu .

- Wählen Sie auf der Seite Gateway-spezifische Regeln im Dropdown-Menü Gateway die Option T1-GW1 aus.

- Klicken Sie auf Richtlinie hinzufügen, um einen Abschnitt zu erstellen, und geben Sie einen Namen für die Richtlinie ein.

Geben Sie zum Beispiel

Policy_T1-GW1 ein.

- Klicken Sie auf Regel hinzufügen und konfigurieren Sie zwei Regeln mit den folgenden Konfigurationen.

| Name |

ID |

Quellen |

Ziele |

Dienste |

Sicherheitsprofile |

Angewendet auf |

Modus |

| N_to_S |

1011 |

Norden |

Süden |

HTTP |

Profile_T1 GW |

T1-GW1 |

Nur erkennen |

| S_to_N |

1010 |

Süden |

Norden |

HTTP |

Profile_T1 GW |

T1-GW1 |

Nur erkennen |

Die Regel-IDs in dieser Tabelle dienen nur als Referenz. Sie können in Ihrer NSX-T-Umgebung variieren.

Diese Regeln sind wie folgt zu verstehen:

- Regel 1011: Diese Regel wird auf T1-GW1 erzwungen, wenn HTTP-Verbindungen von den Computern im öffentlichen IP-Bereich (12.1.1.10–12.1.1.100) initiiert werden und diese Verbindungen von den an Segment1 angehängten Arbeitslast-VMs akzeptiert werden. Wenn eine Datei in der HTTP-Verbindung erkannt wird, wird ein Dateiereignis generiert, und die Datei wird auf bösartiges Verhalten analysiert.

- Regel 1010: Diese Regel wird auf T1-GW1 erzwungen, wenn HTTP-Verbindungen von den Arbeitslast-VMs auf Segment1 initiiert werden und diese Verbindungen von den Computern im öffentlichen IP-Bereich (12.1.1.10–12.1.1.100) akzeptiert werden. Wenn eine Datei im HTTP-Datenverkehr erkannt wird, wird ein Dateiereignis generiert, und die Datei wird auf bösartiges Verhalten analysiert.

- Veröffentlichen Sie die Regeln.

- Wählen Sie auf der Seite Gateway-spezifische Regeln im Dropdown-Menü Gateway die Option T1-GW2 aus.

- Klicken Sie auf Richtlinie hinzufügen, um einen Abschnitt zu erstellen, und geben Sie einen Namen für die Richtlinie ein.

Geben Sie zum Beispiel

Policy_T1-GW2 ein.

- Klicken Sie auf Regel hinzufügen und konfigurieren Sie eine „any-any-Regel“ wie folgt.

| Name |

ID |

Quellen |

Ziele |

Dienste |

Sicherheitsprofile |

Angewendet auf |

Modus |

| Any_Traffic |

1006 |

Beliebig |

Beliebig |

Beliebig |

Profile_T1 GW |

T1-GW2 |

Nur erkennen |

Diese Regel wird auf T1-GW2 erzwungen, wenn ein beliebiger Datenverkehrstyp von einer beliebigen Quelle initiiert und von einem beliebigen Ziel akzeptiert wird. Wenn eine Datei im Datenverkehr erkannt wird, wird ein Dateiereignis generiert, und die Datei wird auf bösartiges Verhalten analysiert.

- Veröffentlichen Sie die Regeln.

Beispiel

Szenario: Gehen Sie in derselben Topologie wie oben abgebildet davon aus, dass eine VM auf Segment1 eine Datei an eine VM auf Segment2 senden möchte. In diesem Fall durchläuft die Datei beide Tier-1-Gateways: T1-GW1 und T1-GW2. Da das Malware-Schutzprofil auf beiden Tier-1-Gateways konfiguriert ist, wird die Datei zweimal überprüft und zwei Dateiereignisse werden generiert. Dies ist ein erwartetes Verhalten.