Eine Reihe logischer Entitäten wird automatisch in NSX Manager erstellt.

Melden Sie sich bei

NSX Manager an, um die automatisch erstellten logischen Entitäten anzuzeigen.

Wichtig: Löschen Sie keine dieser automatischen erstellten Entitäten, es sei denn, Sie heben die Bereitstellung von

PCG manuell auf. Einzelheiten dazu finden Sie unter

Beheben von Fehlern bei der Aufhebung der PCG-Bereitstellung.

Systementitäten

Auf der Registerkarte System werden die folgenden Entitäten angezeigt:

| Logische Systementität | Wie viele werden erstellt? | Nomenklatur | Geltungsbereich |

|---|---|---|---|

| Transportzonen | Es werden zwei Transportzonen für jede Transit-VPC/jedes Transit-VNet erstellt. |

|

Geltungsbereich: global |

| Edge-Transportknoten | Für jedes bereitgestellte PCG wird ein Edge-Transportknoten angelegt, zwei, wenn die Bereitstellung im Hochverfügbarkeitsmodus erfolgt. |

|

Geltungsbereich: global |

| Edge-Cluster | Für jedes bereitgestellte PCG wird ein Edge-Cluster angelegt, entweder einzeln oder als Bestandteil eines Hochverfügbarkeitspaars. | PCG-cluster-<VPC/VNet-ID> | Geltungsbereich: global |

Bestandslisten-Entitäten

Die folgenden Entitäten sind auf der Registerkarte Bestand verfügbar:

| Gruppen | Geltungsbereich |

|---|---|

Zwei Gruppen mit dem Namen:

|

Geltungsbereich: Freigabe über alle PCGs hinweg |

| Eine Gruppe, die auf Transit VPC/VNet-Ebene als übergeordnete Gruppe für einzelne Segmente generiert wurde, die auf der Compute-VPC-/VNet-Ebene erstellt wurden. cloud-<Transit VPC/VNet ID>-all-segments | Geltungsbereich: für alle Computing-VPCs/-VNets freigegeben |

Zwei Gruppen für alle Compute-VPCs/VNets:

|

Geltungsbereich: für alle Computing-VPC/-VNets freigegeben |

Die folgenden Gruppen werden für die aktuell unterstützten Public Cloud-Dienste erstellt:

|

Geltungsbereich: Freigabe über alle PCGs hinweg |

Hinweis: Für

PCGs, die im

Native Cloud-erzwungener Modus bereitgestellt oder verknüpft sind, werden alle Arbeitslast-VMs in der VPC/im VNet unter „Virtuelle Maschinen“ in

NSX Manager verfügbar.

Netzwerkentitäten

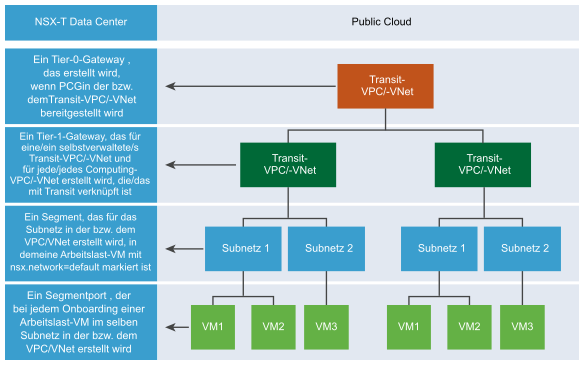

Die folgenden Entitäten werden in verschiedenen Onboarding-Phasen erstellt und befinden sich auf der Registerkarte Netzwerk:

| Onboarding-Aufgabe | In NSX-T Data Center erstellte logische Entitäten |

|---|---|

| PCG, auf Transit-VPC/-VNet bereitgestellt |

|

| Computing-VPC oder -VNet, die bzw. das mit dem Transit-VPC/-VNet verknüpft ist |

|

| Eine Workload-VM mit darauf installiertem NSX-Agent ist mit dem „nsx.network:default“-Schlüssel:Wert in einem Subnetz einer Computing-VPC/eines Computing VNet oder einer selbstverwalteten VPC/eines selbstverwalteten VNet getaggt. |

|

| Weitere Workload-VMs werden im selben Subnetz der Computing-VPC/des Computing-VNet oder der selbstverwalteten VPC/des selbstverwalteten VNet getaggt. |

|

Weiterleitungsrichtlinien

Die folgenden drei Weiterleitungsregeln werden für eine Computing-VPC/ein Computing-VNet, einschließlich einer selbstverwalteten Transit-VPC/eines selbstverwalteten Transit-VNet eingerichtet:

- Zugriff auf alle CIDR von derselben Computing-VPC über das Public Cloud-Netzwerk (Underlay)

- Leiten von Datenverkehr über Public Cloud-Netzwerk an die Public Cloud-Metadatendienste (Underlay)

- Leiten Sie alles, was nicht in den CIDR-Block des Computing-VPC/VNet oder einen bekannten Dienst gehört, über das Netzwerk NSX-T Data Center (Overlay)

Sicherheitsentitäten

Die folgenden Entitäten sind auf der Registerkarte

Sicherheit verfügbar:

| Logische Sicherheitsentität | Wie viele werden erstellt? | Nomenklatur | Geltungsbereich |

|---|---|---|---|

| Verteilte Firewall (Ost-West) | Zwei pro Transit-VPC/-VNet:

|

|

|

| Gateway-Firewall (Nord-Süd) | Eine pro Transit-VPC/-VNet | cloud-<Transit VPC/VNet ID> |